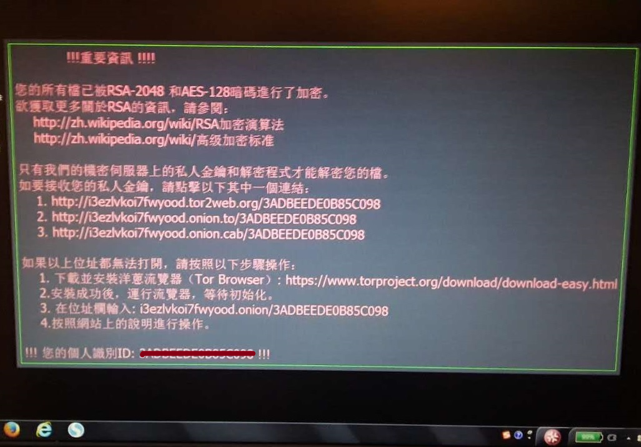

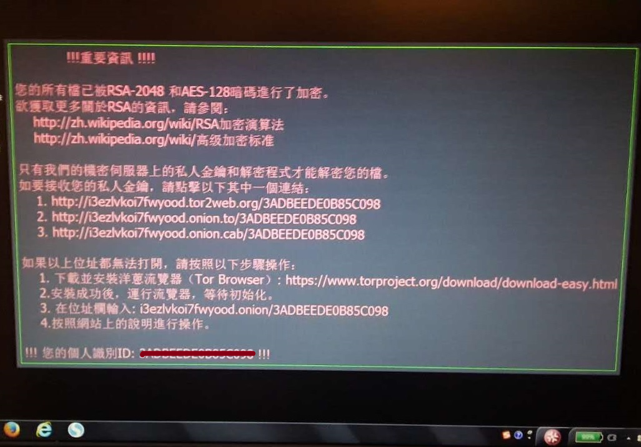

在移动互联网时代,通过互联网获取信息资讯已成为我们了解外部世界的普遍方式,但个别师生及员工法律和风险防范意识淡薄,违法使用“翻墙”软件(俗称VPN或“梯子”)访问境外网站、注册账号以及参与群组聊天。贪图猎奇不仅可能带来个人信息安全风险,甚至影响国家安全和社会稳定。

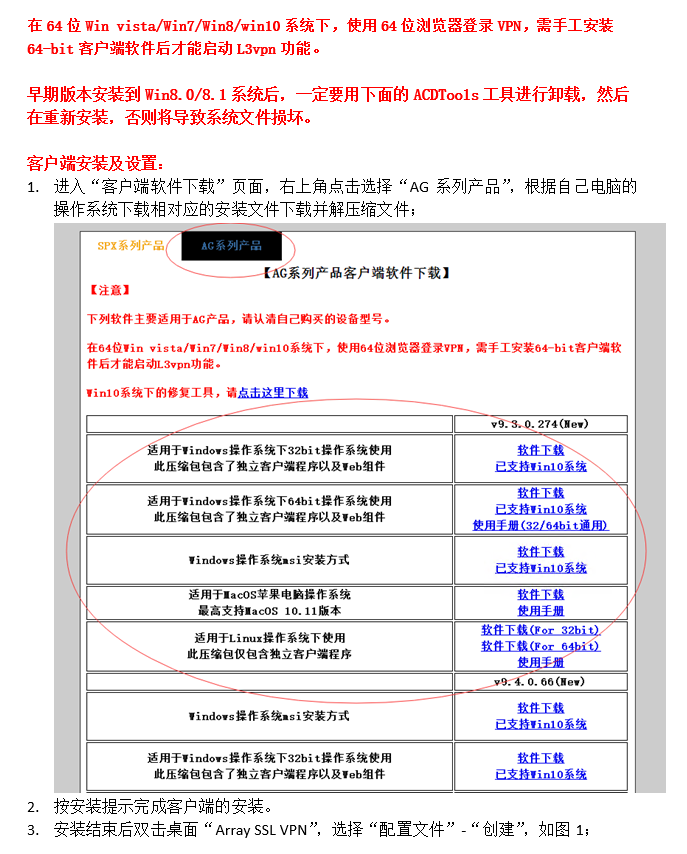

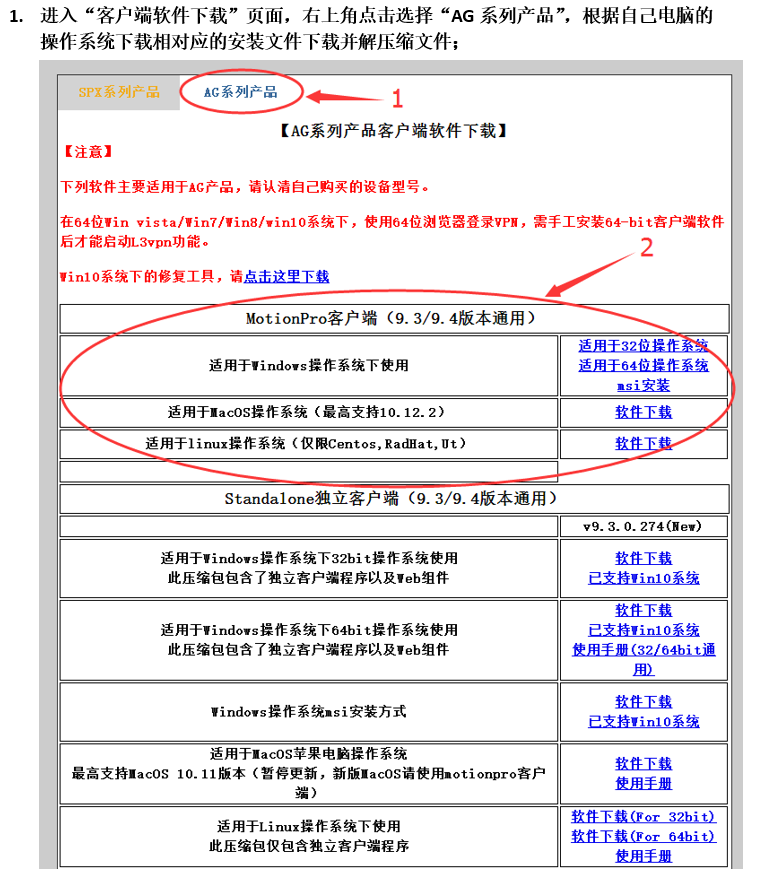

一、“自由”背后的陷阱

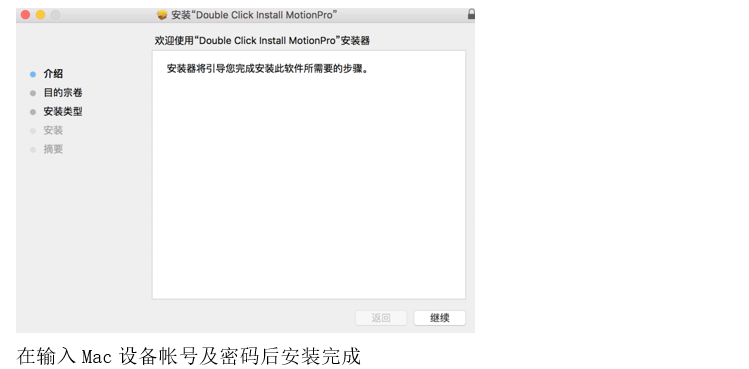

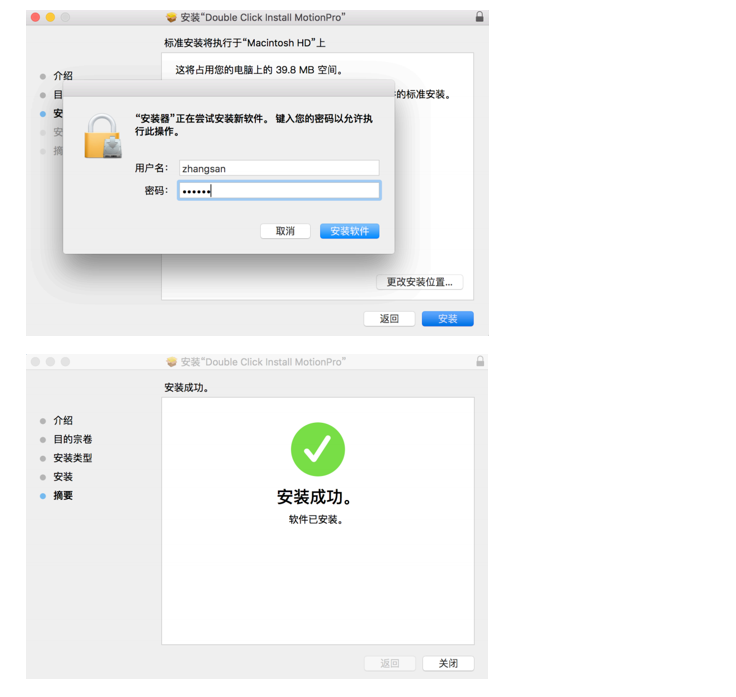

(一)个人隐私信息泄露。“翻墙”软件往往宣称保护用户隐私和数据安全。但实际上,“翻墙”服务提供商或外部攻击者可能利用各种漏洞窃取用户浏览记录、账号密码等个人隐私数据,最终带来难以估量的损失。例如,某用户曾通过“翻墙”软件浏览境外网站并用信用卡向某机构支付资料费用,半年后信用卡被盗刷数千美元。

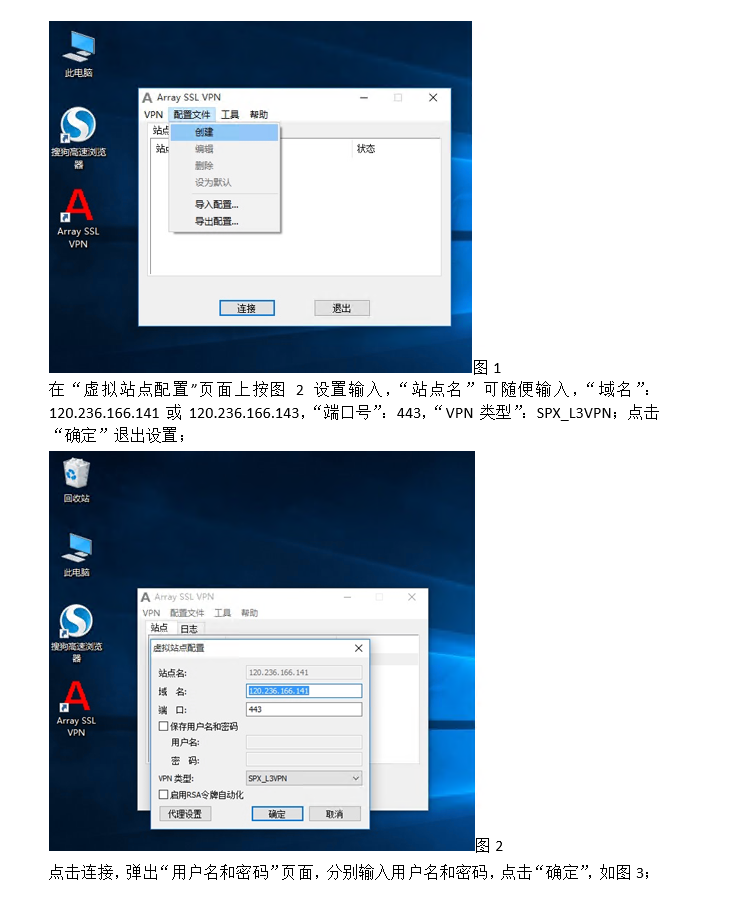

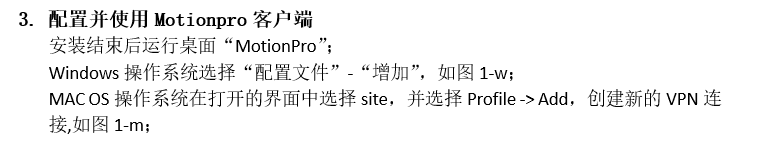

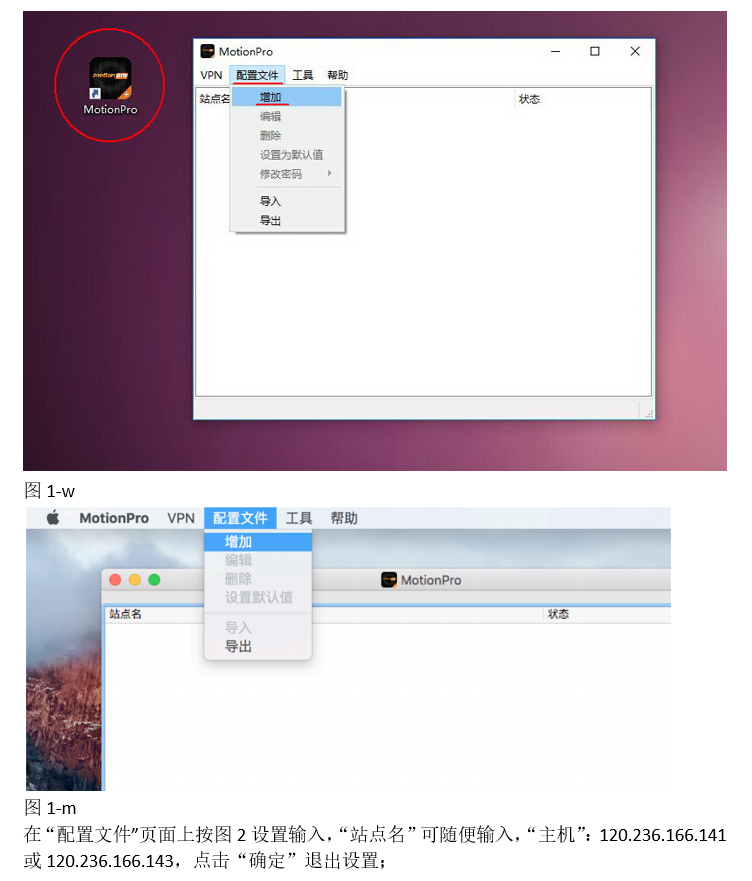

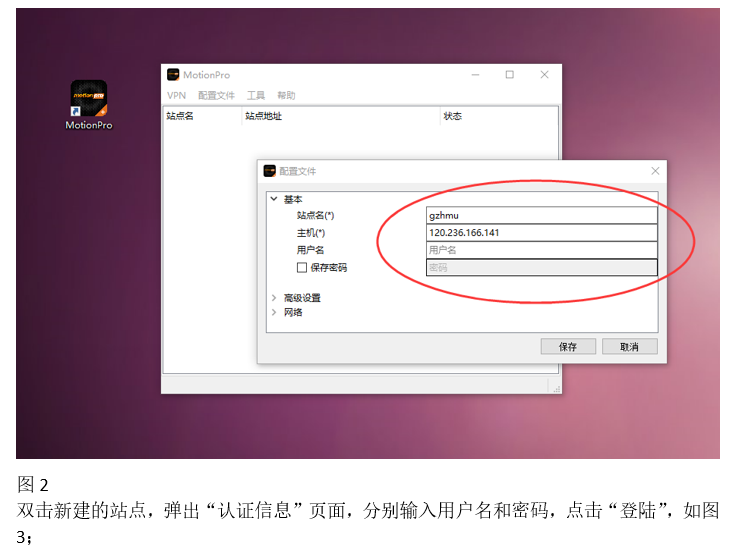

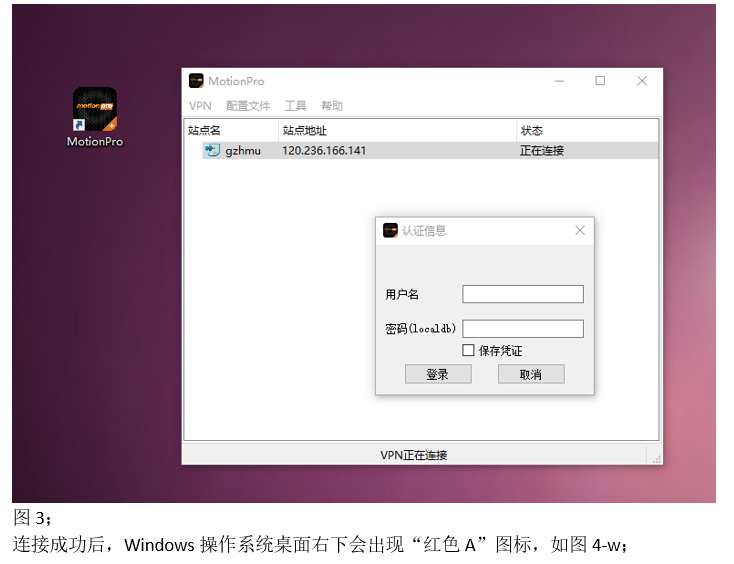

(二)境外间谍网络窃密。部分“翻墙”软件受境外势力控制,甚至由境外间谍情报机关直接研发运营,通过暗植木马病毒,强制读取用户个人信息、设备存储文件,并进行数据回传。例如,某涉密单位工作人员为访问境外学术论坛,误装实为境外间谍情报机关研发的“翻墙”软件,导致其工作手机和电脑被远程控制,大量涉密研究资料被窃取,最终国家安全机关依法对其追究刑事责任。

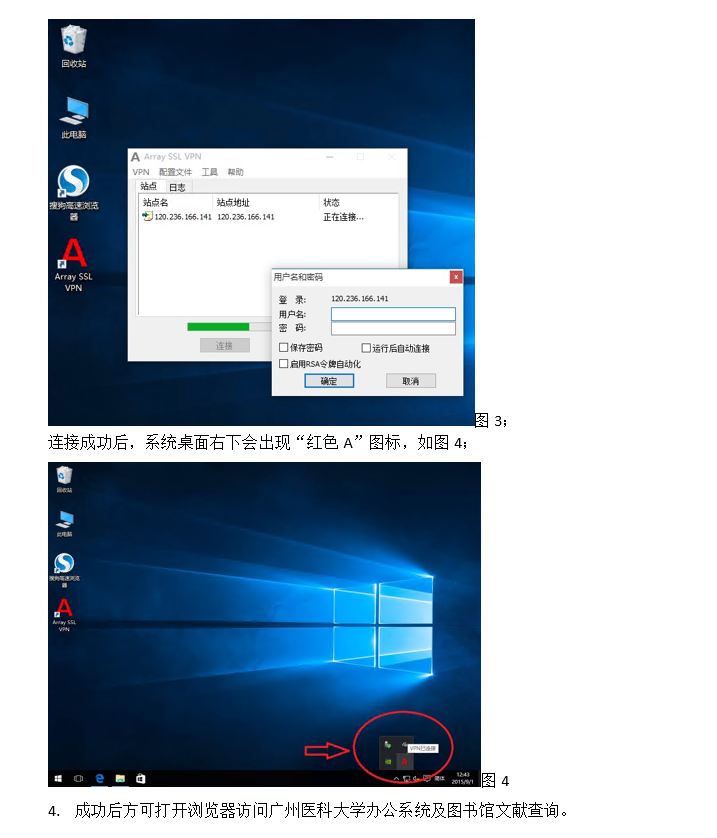

(三)诱发连锁违法风险。部分师生及员工在毫无防备的情况下,极易受到欺诈信息、极端思想、政治谣言的侵蚀,这可能让最初的“好奇浏览”发展为“主动参与”,成为违法犯罪行为的受害者或帮凶,带来连锁违法风险,陷入犯罪泥沼。例如,某国企业员工长期访问境外反华网站,观看并传播政治谣言视频,被国家安全机关依法逮捕。

二、拒绝非法“翻墙”,筑牢安全屏障

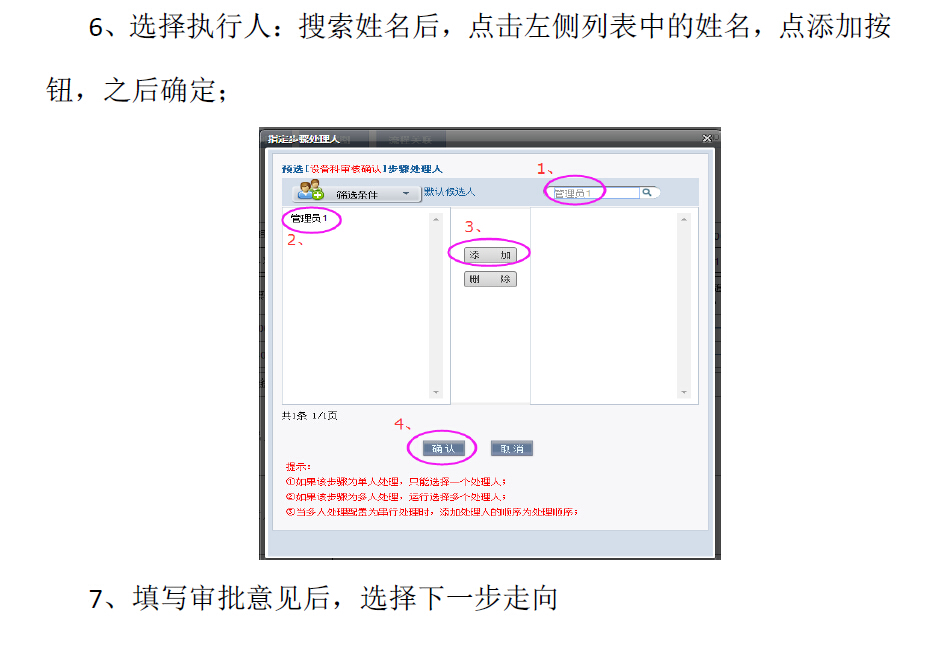

网络并非法外之地,网络“翻墙”断不可行。使用“翻墙”软件本身已构成违法行为,而“翻墙”后踏入的所谓“法外之地”,更是因缺乏有效监管,成为各类不良、不实信息的集散地。全体师生及员工要严守法律底线,依法依规上网,自觉维护风清气正的网络环境,共同守护自身信息安全与国家利益。

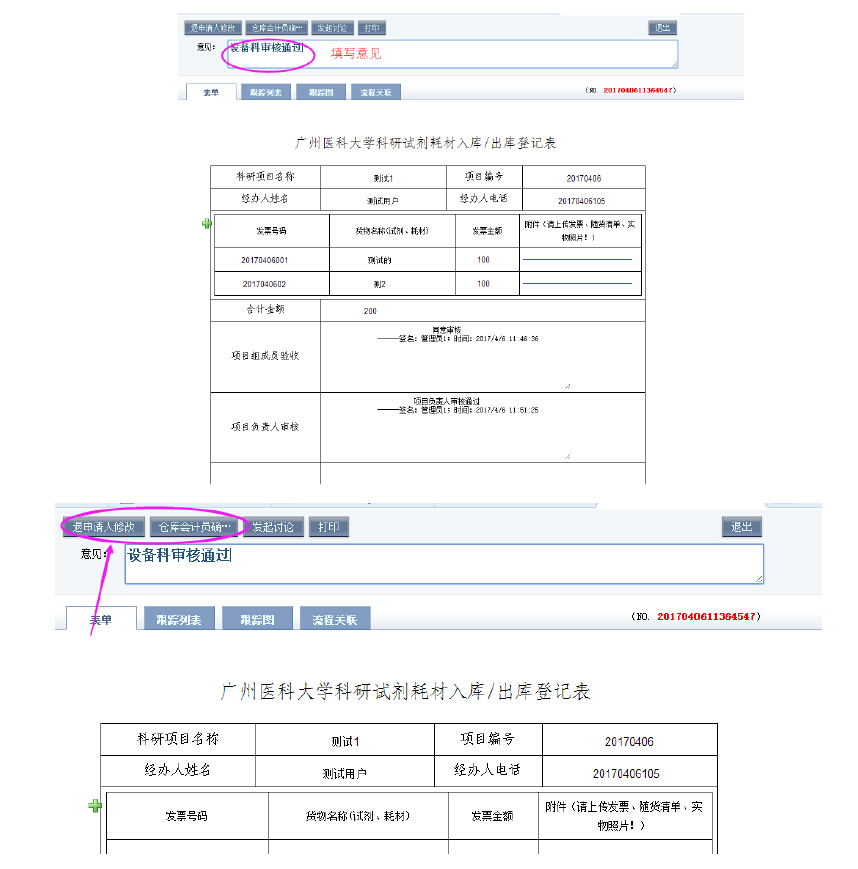

(一)拒绝使用“翻墙”软件。应自觉遵守国家相关法规,拒绝使用“翻墙”软件,坚决抵制“翻墙”行为。确有学术、商务等特殊需求的个人或单位,应通过国家批准的合法正规渠道进行境外访问。

(二)谨慎下载来源不明应用。在日常生活中,用户应从官方应用商店安装软件,对标榜“翻墙”“加速上网”等功能的软件、搜索引擎和浏览器插件保持警惕,不安装、不使用来源不明的应用。

(三)塑造个人健康网络习惯。应通过官方媒体、正规平台获取信息,学会辨别网络谣言与敏感内容,不随意浏览、评论、转发未经证实的境外信息。

三、举报受理渠道

如发现有关可疑线索和情况,可通过以下渠道举报:

(一)国家安全机关举报受理电话:12339

(二)国家安全机关举报受理平台:www.12339.gov.cn

(三)国家安全部微信公众号

(四)直接向当地国家安全机关举报

信息与数据管理中心

2025年11月17日

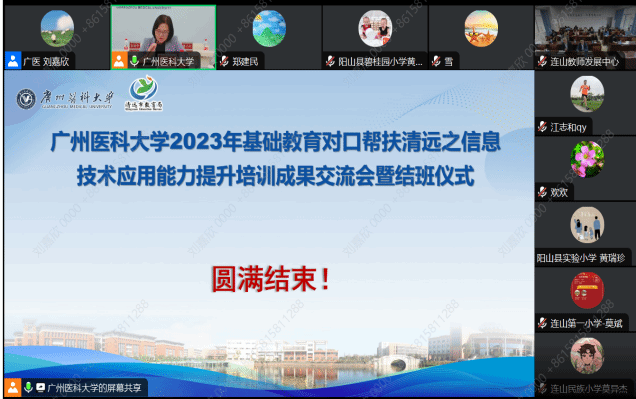

为助力清远市和连山壮族瑶族自治县中小学教师提升数字素养和信息化教学技能,推动教师将信息技术有效融入教学设计与跨学科教学实践,实现信息化资源的共享与共建,进而进一步推动清远市基础教育的高质量发展,我校联合清远市教育局和连山壮族瑶族自治县教育局,于2025年7月至10月共同举办了2025年基础教育对口帮扶清远中小学教师信息技术能力提升培训班,并顺利结班。

本次培训采用“线上平台学习+线下实操”的混合培训形式,开展了线上网络研修、线下实操培训、成果展示与交流三个阶段活动。自7月培训开班以来,约180名中小学教师在线上完成了30学时的网络课程培训,课程内容主要包括人工智能教育通识与伦理、人工智能赋能教学与教研等方面内容;于2025年9月18日至19日,在连山壮族瑶族自治县教师发展中心开展两场线下实操培训,共104名参训教师参与。培训内容主要聚焦于人工智能辅助教、学、研、管、评等方面的工具应用以及数字化教研等方面。培训结束后,参训教师运用实操学习所得的技巧和方法,制作出优秀的作品与教学视频成果,并在资源共享平台进行展示与分享。

线下实操培训合影

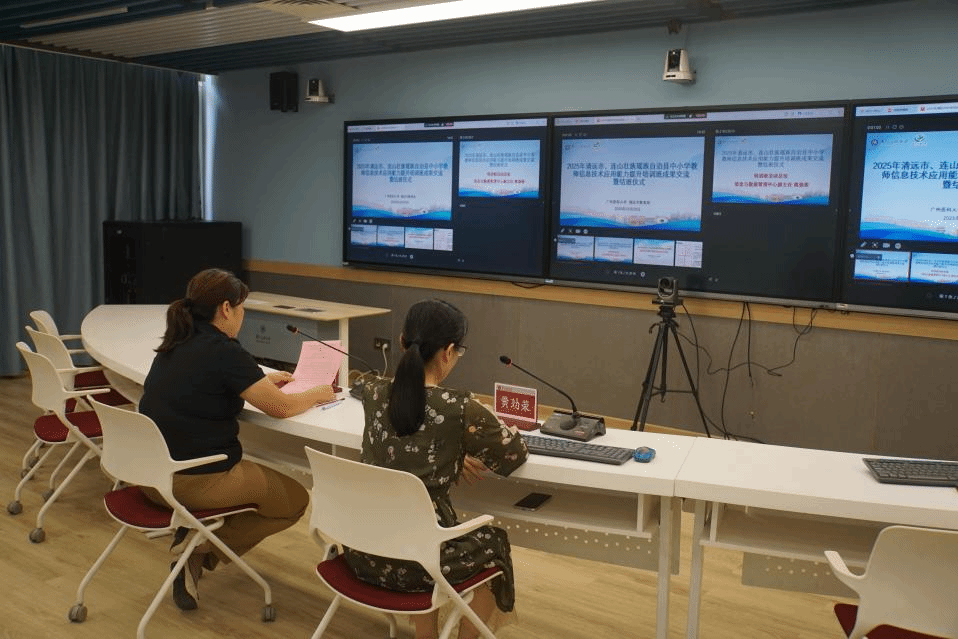

10月20日下午,举行了信息技术应用能力提升培训成果展示暨结班仪式。清远市教育局副局长黄展鹏、信息技术部主任江志和,连山壮族瑶族自治县教育局党组成员、副局长朱前永以及教师发展中心主任韦源文,本校信息与数据管理中心副主任黄劲荣等出席该仪式。清远市、连山壮族瑶族自治县中小学的180余名参训教师以线上形式参与。仪式由学校教师教学发展与研究中心副主任许松青主持。

结班仪式分会场

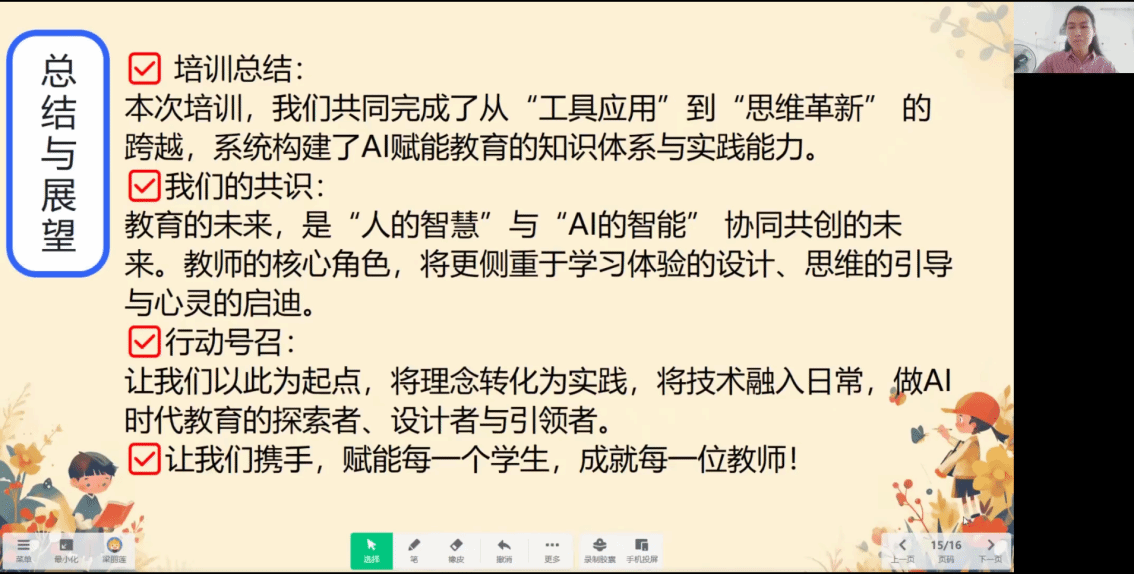

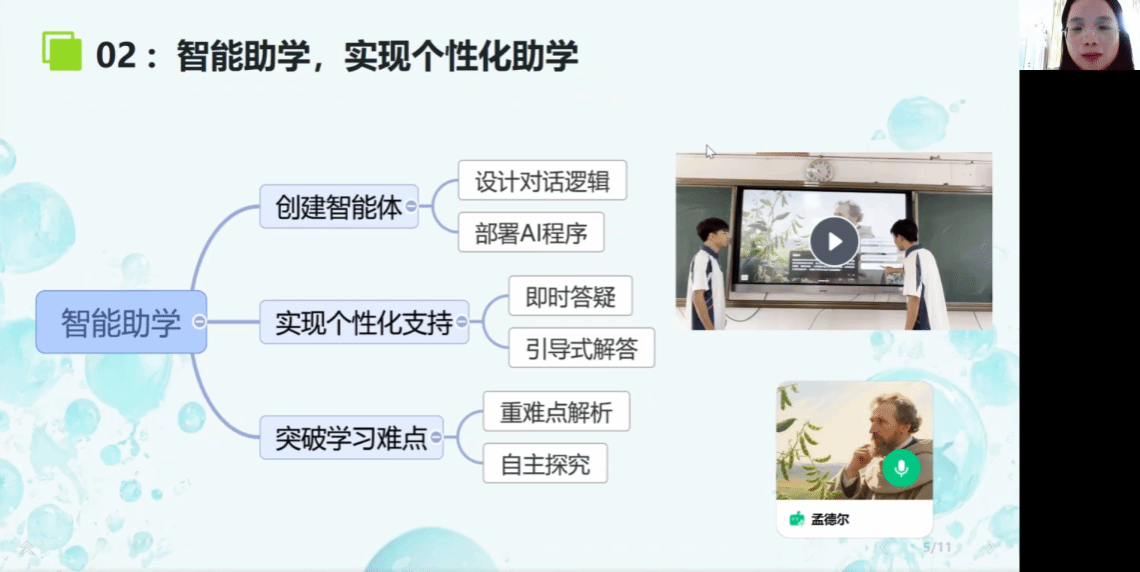

首先,由两位参训的优秀教师代表就培训成果与经验展开分享与交流。来自连山小三江初级中学梁丽莲老师认为,通过参加培训,自身实现了从“工具应用”到”思维革新”的跨越,掌握了面向未来的三大关键能力,即AI协同力、资源创造力和技术整合力,并分享了AI技术在课堂教学中的具体实践应用。随后,连山中学的周健桃老师以“技术赋能 遇见未来”为主题,分享了AI如何重构备课流程、实现个性化支持和激活课堂教学。周老师展示了利用希沃白板的AI备课功能制作生动的生物课件,同时创建了AI智能体“孟德尔科学探究助手”以帮助学生开展课后学习活动。她表示本次培训内容丰富且实用,通过培训大家看到了技术赋能下教育的广阔前景,并得到了教育本质不会改变,教育的方式可以持续创新的启示。

参训教师分享学习成果

随后,黄劲荣副主任对活动进行总结。她表示本次培训深度贯彻《关于加快推进教育数字化的意见》等文件精神,秉持以需求为导向,以成果产出为目标,精心策划了一系列内容前沿、针对性强、实效性高的培训活动,为清远市及连山壮族瑶族自治县中小学教师的专业成长提供了强有力的支持。培训内容不仅包含人工智能伦理、人工智能赋能教学技能等方面,还拓展到具体学科的教学实践,强化了技术与学科教学的深度融合,有效提升了教师们的数字素养和教学能力,获得了参训教师的广泛好评,对推动教育现代化、提高教学质量具有重要意义。

黄劲荣副主任作总结发言

最后,许松青副主任作总结发言。她首先对各单位相关部门对本次培训给予的大力支持和辛勤付出表示感谢,并向顺利结业的参训教师表示祝贺。许主任强调,未来的教育,必然是技术与教育深入融合的教育,期望学员们能将此次培训作为一把钥匙,开启信息技术与课堂教学深度融合探索的大门,把学到的理念、知识、技能真正应用到课堂中,创新实践,并带动身边更多同事投身到教育信息化实践,共同推动清远市、连山壮族瑶族自治县教育教学模式的变革与教学质量的提升。自广州医科大学自与清远市、连山壮族瑶族自治县结成基础教育对口帮扶对子以来,始终秉承“广医所能,清远所需”的理念,与清远市、连山壮族瑶族自治县教育局紧密合作,为提升清远地区中小学教师信息技术赋能教育理念和信息技术应用能力,开展了契合时代发展、形式多元且内容丰富的系列活动。三年来,累计培养了近500名中小学教师,成效显著。后续,广州医科大学将坚守初心,持续为推动清远地区基础教育事业的高质量发展不懈努力!

许松青副主任作总结发言

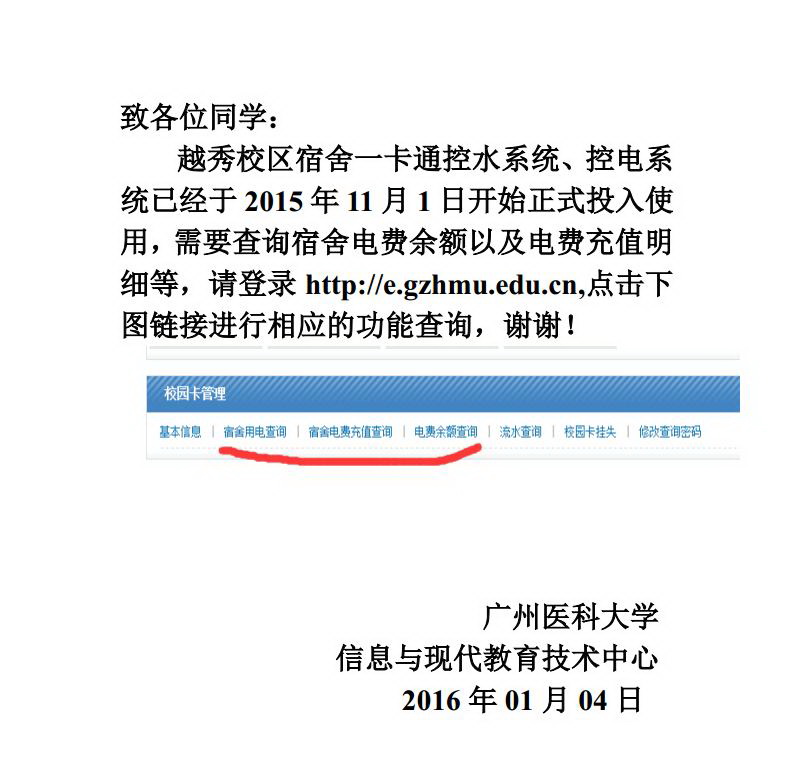

各位老师好:

e学中心平台有新功能(知识图谱、AI工具台、任务引擎)操作演示与指南,如有需要,可以扫码加入学习与参考,或者在点击链接进行参考(https://mooc1.chaoxing.com/course/257153948.html) ,谢谢!

公安网安部门在“护网—2025”专项工作中发现,某主营业务为对外提供人工智能模型训练基础数据(算料)的科技有限公司,在处理人脸等生物识别类敏感个人信息前,未按《个人信息保护法》有关规定进行个人信息保护影响评估。属地公安机关依据《个人信息保护法》规定,对该公司依法予以行政处罚,并责令整改。

安全提示:合法合规的人工智能训练数据是高水平大模型研发的基石。提供生成式人工智能服务的网络数据处理者应当加强对训练数据和训练数据处理活动的安全管理,采取有效措施防范和处置网络和数据安全风险。产业链相关企业要以案为鉴,遵守《网络安全法》《个人信息保护法》《数据安全法》,切实履行网络安全、数据安全和信息安全责任义务,在采集公民个人信息时及时征得采集对象同意,对外交付数据前开展个人信息保护影响评估及数据出境安全评估,以更高水平的训练数据安全保障人工智能产业高质量发展。

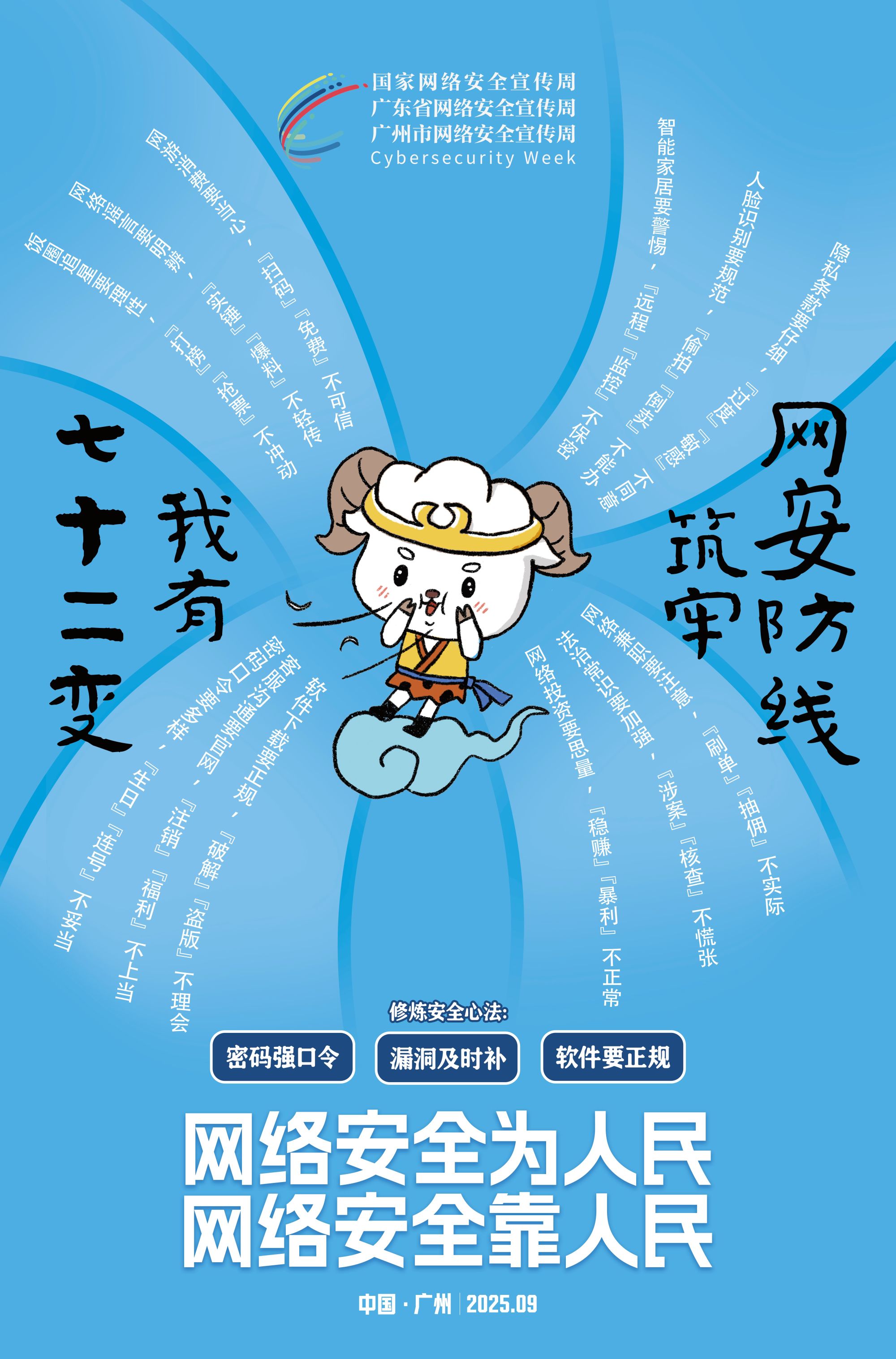

数字化浪潮奔涌,网络安全防线需全民共筑。2025年9月15日至21日是国家网络安全宣传周,今年的活动主题为“网络安全为人民,网络安全靠人民”——以高水平安全守护高质量发展,聚焦AI安全、数据保护、青少年网络防护等热点,通过沉浸式体验、案例科普等多种形式,帮大家筑牢网络安全“防火墙”。

网络安全藏在日常每一处——从保护手机里的个人信息,到识破新型网络诈骗,再到规避AI生成内容带来的风险,都需要我们主动学习、科学防范。让我们携手学习网络安全知识,用知识守护自己的数字生活!

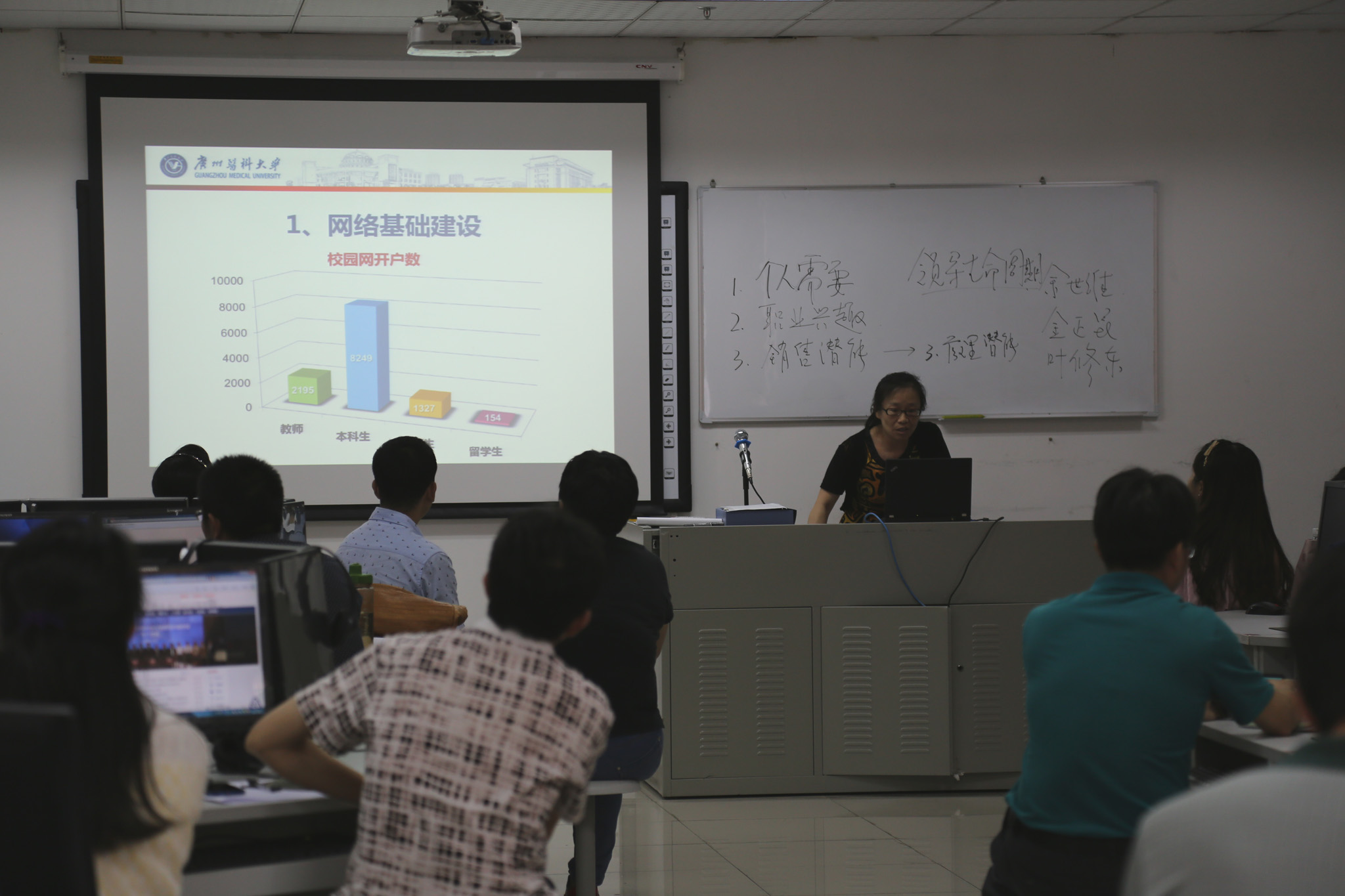

3月27日,学校开展人工智能创新应用培训,深入探讨AI技术在高校管理、教学及科研中的实践路径。

培训班现场

华为公共事业军团副总裁、全球教育医疗行业总经理赵祎鑫,中山大学软件工程学院实验教学中心主任李煜政受邀作专题培训。学校党委副书记陈晓辉,华为公共事业军团财务总监罗臻元出席活动。副校长周麟主持活动。校本部行政管理人员、教辅人员、辅导员等420余人参加培训。

华为公共事业军团副总裁、全球教育医疗行业总经理赵祎鑫作专题培训

“人工智能必将引领新一轮科技革命和产业变革,推动新质生产力加速发展,而自主创新是中国人工智能产业发展的核心驱动力。”华为公共事业军团副总裁、全球教育医疗行业总经理赵祎鑫结合AI带来的产业变革、国内外对AI浪潮的反应和策略谈到。

他以“DeepSeek浪潮下,AI+教育发展模式探索”为题,阐明从ChatGPT到DeepSeek的技术演进案例,深刻分析以DeepSeek为代表的通用大模型与医疗、教育等垂直领域融合的发展前景,并分享了华为在“AI+教育”领域的实践经验和解决方案。

中山大学软件工程学院实验教学中心主任李煜政作专题培训

“ AI擅长数据分析和模式识别,但发挥共情能力、运用批判性思维、结合实践经验的能力是人类的优势,在与AI的协作中,关键是如何实现二者的互补。”中山大学软件工程学院实验教学中心主任李煜政在培训中讲到。

他围绕“从技术突破到场景落地:大模型发展图谱与DeepSeek创新应用”的主题,从以DeepSeek为代表的大模型发展现状切入,深入剖析DeepSeek热潮背后蕴含的核心价值以及未来发展趋势。他围绕AI赋能业务创新,分享了DeepSeek与其他AI工具相结合的实际应用,为提升高校行政管理中人工智能应用水平和工作效率提供了可操作性方案。

周麟副校长讲话

周麟副校长在讲话中对参训人员提出了三点希望:一是要提高认识,深刻理解人工智能赋能教育的重大意义;二是应持续精进,不断提升个人的信息素养与人工智能技术的实操能力;三是需勇于开拓,积极探索人工智能与教育教学相结合的创新路径与模式。

他强调,人工智能正深刻改变教育生态,此次培训聚焦“人工智能赋能教育创新应用”,正是为了帮助教职员工精研业务、拓宽思路,推动学校管理向智能化、数字化转型。希望参训人员认真学习,深入思考,积极交流,努力将学习成果转化为推动教育教学改革创新的强大动力,为推动学校“双一流”建设和高质量发展,培养更多高素质医学人才做出新的更大的贡献。

各校园网用户:

近期,国内“银狐”木马病毒再次出现新变种并更新传播手法(警惕!这种木马病毒再次变异),攻击者通过木马远程控制桌面端电脑后,通过电脑上的即时通信类软件短时间拉大量群发送诈骗链接,通过构造奖金、财务、税务违规稽查通知等主题的钓鱼信息,进行经济诈骗。为防止用户受到影响,信息与数据管理中心强烈建议您提升安全防护意识和措施。我们也总结了预防措施和处置手段,供您参考。

一、预防措施

1、及时更新电脑操作系统、杀毒软件及防火墙至最新版本,并定期查杀,以抵御各种木马软件和恶意软件攻击。

2、办公电脑应设置不操作时自动锁屏,下班后,应及时关闭电脑。

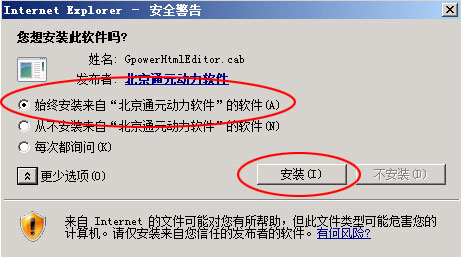

3、谨慎点击来自不明来源的文件或网址链接,重点留意[.exe]、[.zip]、[.rar]、[.7z]、[.tgz]、[.cab]、[.bat]、[.com]、[.chm]、[.iso]、[.msi]后缀格式的文件。

4、不要随意下载和安装未经官方认证的软件,防止软件携带恶意代码入侵系统。

二、应急响应措施

1、不要点击打开已经传播的文件或网页链接。

2、迅速断开受影响桌面电脑的网络连接,防止恶意程序进一步扩散。

各校园网用户:

为了配合2025年3月8日举行的全国医学博士外语统一考试,根据上级的统一工作部署,现定于3月8日8:00至12:00关闭A3教学楼考场的无线校园网络。

不便之处,敬请谅解。

信息与数据管理中心

2025年3月7日

各校园网用户:

“网络安全为人民,网络安全靠人民”,新学期伊始,大家已经投入到紧张的学习和工作之中,但安全之弦仍要紧绷。为了进一步筑牢校园网络安全防线,共建安全、健康、稳定的校园网络环境,在全校整体网络安全部署的基础上,针对近期的网络安全态势,提示各校园网用户做好以下安全防范措施:

一、计算机防护措施

1.使用正版软件,请到软件对应的官方网站下载,非官方网站下载软件存在被植入恶意软件(病毒、木马等)风险。

2.计算机和注册的各类账号使用强密码,避免使用简单或易猜的密码,如手机号、生日等,密码应包含字母、数字和特殊字符,并定期更换密码。

3.安装杀毒防护软件并定期更新,可下载常用的免费杀毒防护软件(如火绒安全软件https://www.huorong.cn),定期全盘查杀病毒。

4.操作系统和软件更新,定期检查并更新计算机操作系统及常用软件,及时安装官方发布的安全补丁,防止系统漏洞被恶意利用。

5.定期备份重要数据,养成定期备份重要文件和数据的习惯,可通过U盘等移动介质备份, 以防止数据丢失或被恶意加密。

二、防范“钓鱼”攻击

1.警惕可疑邮件和链接,避免点击陌生人发送的邮件附件或链接,尤其是含有诱导性内容的邮件。收到可疑邮件时,应通过其他渠道确认邮件的真实性。

2.不轻易提供涉及个人信息的数据,如学号、身份证号码、银行账户信息、校内各类信息系统账号密码等。遇到要求提供此类信息的情况,应仔细核实其真实性。

3.识别伪造网站:登录校园网或其他重要网站时,请仔细检查网址,避免通过搜索引擎、伪造链接点击不明链接进入伪造网站。

三、移动设备安全

1.安全使用校外公共Wi-Fi,在使用校外公共Wi-Fi时,尽量避免进行敏感操作,如网购、银行交易等,防止个人信息泄露。

2.安装安全应用程序,仅从官方应用商店下载和安装应用程序,避免使用来历不明的应用,以防设备被植入恶意软件。

3.开启设备加密和远程擦除功能,为手机或平板电脑设置开机密码或指纹识别,并开启远程擦除功能,以防设备丢失后个人数据被盗用。

四、校园网络安全

1.遵守校园网络使用规范。在使用校园网络时,应遵守相关法律法规及学校网络使用相关规定,不使用黑客工具、数字挖矿或进行其他非法网络行为。

2.积极参与各类网络安全宣传和科普活动。学校将不定期组织网络安全知识培训及其他形式的安全知识普及活动,鼓励全校师生员工积极参与,提高自身的网络安全意识和防范能力。

信息与现代教育技术中心

2024年9月9日

各校园网用户:

为了配合2024年6月15日举行的2024年上半年全国大学英语四、六级考试,根据上级的统一工作部署,现定于6月15日7:30至17:30关闭A3教学楼考场的无线校园网络。

不便之处,敬请谅解。

信息与现代教育技术中心

2024年6月14日

广州医科大学正版化平台使用培训

学校各部处,各学院,各附属医院:

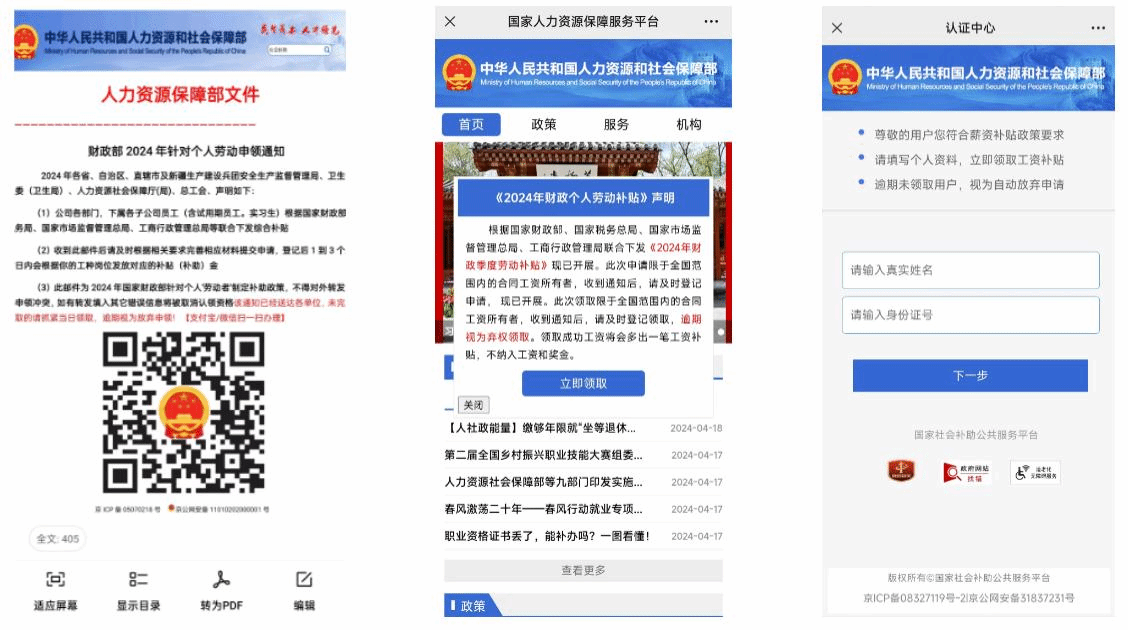

接上级部门通知,近期有黑客组织频繁发起钓鱼邮件攻击,以“2024年个人综合劳动薪补操作”“《2024年一季度个人劳动薪资财政补助》申领通知”为邮件标题或内容,诱导收件人填报个人身份、银行卡及验证码等信息,以达到非法窃取银行卡账户资金、窃取个人信息等目的。

经分析研判,攻击者的主要手法为如下:一是获取相关企业个别内部邮箱账号权限后(疑似通过爆破或口令猜解等方式破解登录邮箱 ),向其他内部邮箱发送钓鱼邮件;二是以申领2024 年第一季度个人薪资劳动津贴等诱导收件人扫描邮件附件二维码;三是扫描二维码后跳转至仿冒人社部的网站,要求填写个人姓名、身份证号码、银行账号、资金余额和短信验证码等信息。

请广大邮箱用户提高网络安全防范意识,不轻易点击、扫描未经核实的陌生文档、链接与二维码,注意核对所访问网站域名是否为与官方公布链接,谨慎填写个人信息及银行账户信息。如遭遇钓鱼攻击,第一时间删除邮件、拉黑发件人。

附件:钓鱼邮件、网站信息及截图

信息与现代教育技术中心

2024年4月28日

(钓鱼邮箱样本截图)![]()

(钓鱼网站截图)

3月12日,微软发布了2024年3月份的安全公告,修复了多款产品存在的61个安全漏洞,其中包括Windows 11、Windows 10、Windows Server 2022、Windows Server 2019和Windows Server 2008等常用产品。

利用上述漏洞,攻击者可以绕过安全功能限制,获取敏感信息,提升权限,执行远程代码,或发起拒绝服务攻击等。信息与现代教育技术中心提醒广大师生尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

参考信息:

https://msrc.microsoft.com/update-guide/releaseNote/2024-Mar

统一门户资料下载

各校园网用户:

为了配合2024年全国硕士研究生招生考试,根据上级的统一工作部署,现定于2023年12月23日7:30至2023年12月24日17:30关闭A3教学楼考场的无线校园网络。

不便之处,敬请谅解。

信息与现代教育技术中心

2023年12月22日

各校园网用户:

为了配合2023年12月16日举行的2023年下半年全国大学英语四、六级考试,根据上级的统一工作部署,现定于12月16日7:30至17:30关闭A3教学楼考场的无线校园网络。

不便之处,敬请谅解。

信息与现代教育技术中心

2023年12月15日

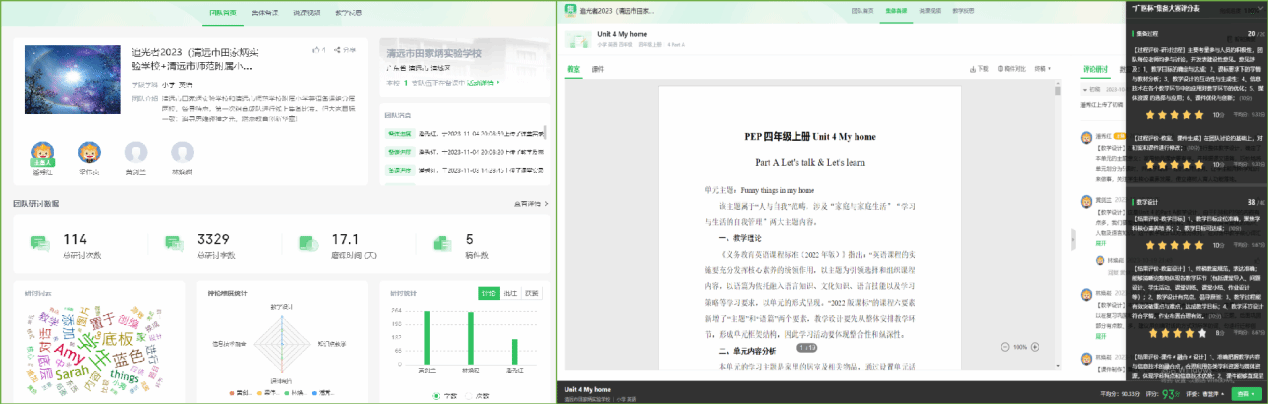

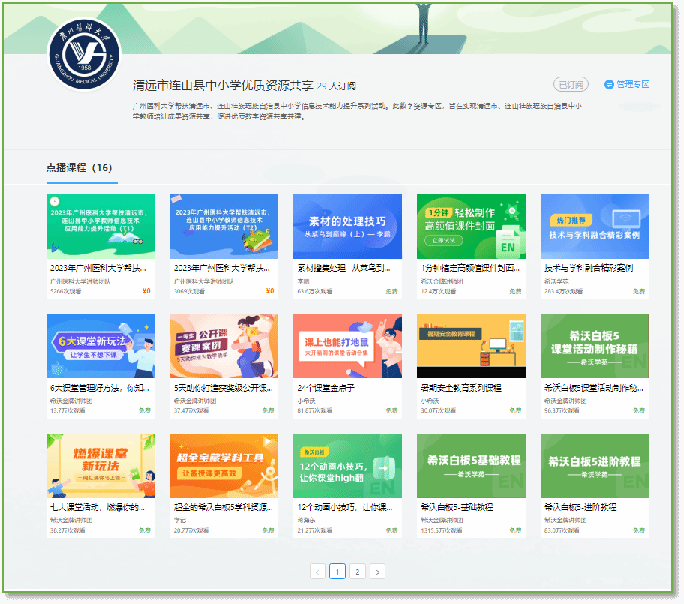

为进一步提升清远市和连山壮族瑶族自治县中小学教师信息素养和教师教学能力,推动教师将信息技术手段融入教学设计和跨学科教学,促成信息化共享共建,展示清远市基础教育信息化培训建设成果,推动清远市基础教育高质量发展,近日,由广州医科大学联合清远市教育局与连山壮族瑶族自治县教育局联合举办2023年清远市、连山县中小学教师信息技术应用能力提升系列活动圆满落幕。

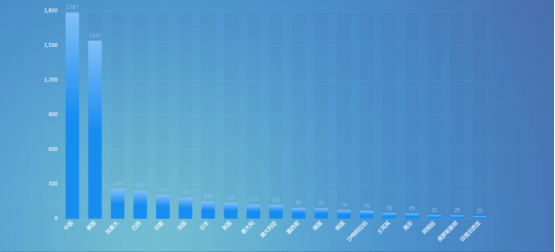

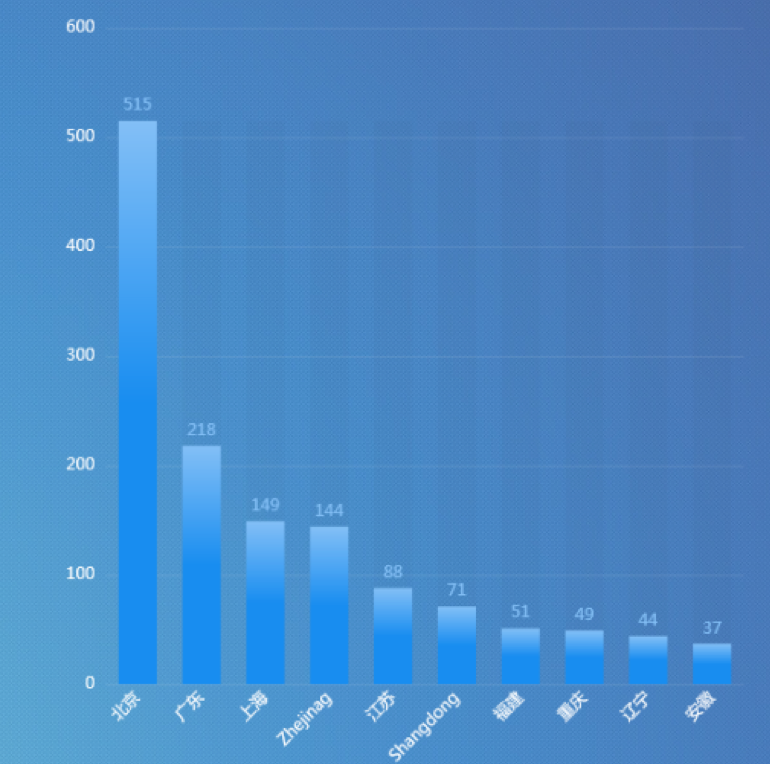

本次活动从6月30日开班后,开展了线上网络研修、线下实操培训、在线集备大赛、成果展示与交流四个阶段活动,历时4个月。7-8月共96名教师线上完成了30学时的网络课程培训,主要包括信息化理论与技能、技术与学科融合应用等方面内容;9月19-20日60名教师分别在清远市第二中学和连山壮族瑶族自治县教师发展中心参加了6学时的线下实操培训,培训内容主要为课件制作与数字化教研平台的实操;9-11月参加线上培训中的88位教师同一学科、跨学校、跨地域组成了19支队伍展开了在线集体备课大赛,并评出优秀作品。本次系列活动强化信息技术与学科融合,理论联系实际,为清远市、连山壮族瑶族自治县中小学校提供了形式丰富多样、针对性较强的培训,深受参训教师好评。

清远市线下培训班 连山县线下培训班

在线集体备课大赛平台及数据

小组集备数据与专家评审界面

清远市连山县中小学优质资源共享平台

2023年11月24日下午,该系列活动——成果交流会暨结班仪式在线上隆重召开。广州医科大学教务处郑建民处长、教师教学发展与研究中心吴他凡主任、办公室许松青主任,信息与现代教育技术中心黄劲荣副主任及相关老师,清远市教育局党组成员、副局长席长华,连山教育局党组成员、副局长朱前勇、教师发展中心副主任廖志坚,华南理工大学附属实验学校曹慧萍老师出席了仪式,以及参与本次系列活动的清远市、连山壮族瑶族自治县中小学教师共计约100人参加了结班仪式。

成果交流会暨结班仪式

首先是在本次在线集体备课大赛中获奖的教师代表进行成果分享。佛冈县第一小学杨洁梅老师对其小组教学案例《PEP小学英语五年级上册unit3 what would you like》进行说课分享。其从指导思想与理论依据、教材分析、学情分析、教学目标、教学过程、板书设计、教学评价与反思八个方面对课例进行教学创新设计;深度融合信息技术培养学生的阅读能力、口语表达能力和跨文化意识,体现了以核心素养为导向的课堂。

杨洁梅老师作说课分享

清远市新北江小学曾洁婷老师对其小组作品《四年级上册第八单元《王戎不取道旁李》进行课件制作分享。其从集备回顾:感恩遇见,引领前行;课件制作思路;课件制作理念;反思与总结四个方面分享小组的集体备课过程与课件制作经验。她表示,非常感谢广州医科大学和清远市教育局的领导们能够为他们提供一个学习和展示的舞台。通过前期专家讲座的学习、广医信息活动群里的个性化指导、跨区域小组成员的齐心协力与分工合作使他们圆满完成这次集体备课大赛。在制作课件过程中,注重了课件设计美观,突出教学重点,结合培训所学的内容,使用信息技术中的互动教学工具,比如添加小游戏、通过蒙层、拖动、克隆、变色邓进阶技术来提高课件的吸引力和趣味性,激发学生学习兴趣。

曾洁婷老师作说课分享

本次在线集体备课大赛评委专家代表曹慧萍老师对在线集体备课大赛的圆满举办表示祝贺,对参赛选手的优异表现给予了充分肯定,认为这是一场有水平、有高度的比赛。通过以赛促培,以赛促学,以赛促教的方式,对促进教师个人成长与教师团队发展、促进学校办学水平的提升具有重要的意义。曹老师对本次大赛的总体参赛情况进行总结,根据评分细则对每位参赛者的作品进行了深入点评,从教学目标的撰写、教学方法的改进、技术融合教学的设计、教学设计文案的撰写、集备过程的互动等方面对老师们提出了许多优化的建议,最后从如何加强集备研讨的针对性与构建高质量的校本新形态两个方面提出新的展望。

评审专家代表曹慧萍老师作大赛点评

信息与现代教育技术中心黄劲荣副主任作活动总结。黄主任表示,根据前期需求调研结果,结合高等教育与基础教育领域,联合校内外资深教育信息化专家,校企结合,多方力量联合,为清远的老师们打造了满足需求、高质量的活动方案,并按计划开展各项培训活动。参与活动的教师们学习积极性较高,满意度高,许多教师自行在学习平台发表了高度评价。最后她公布本次集备大赛的获奖名单与系列活动结业名单,祝贺所有获奖的教师团队以及96位顺利结业的老师,希望各位老师回到工作岗位,能够改变传统教学理念,坚持学习新理论与新技术,不断提升信息化素养与技术应用能力,将学习到的信息化教学理论与技能深度融合应用到学科教学当中,促进教学改革,不断提高教学质量。我们也将继续做好调研,不断优化培训内容与服务,为清远市基础教育高质量发展计划贡献广医力量。

信息与现代教育技术中心黄劲荣副主任作活动总结

最后,教师教学发展与研究中心吴他凡主任作总结发言。她表示,通过搭建了学习交流平台,清远市、连山县的中小学教师在平台上学习信息化教学理论与技能、开展教研与教学实践,相互借鉴、共同进步,这对推动教育现代化,提高教学质量,促进教育公平具有重要的意义。特别感谢广医信息与现代教育技术中心、希沃团队、还有清远市教育局相关部门老师们的辛勤付出,使本次活动圆满完成。向获奖和结业的老师们表示热烈的祝贺。希望老师们在今后的工作中,发扬学以致用、勇于创新的精神,为教育基础教育事业贡献更多的力量!基础教育对口帮扶之教师信息技术能力提升活动虽然告一段落,但探索与实践仍在前行。我们将秉持“广医所能、清远所需”的原则与清远携手共进,为基础教育的美好未来努力奋斗!

教师教学发展与研究中心吴他凡主任作总结发言

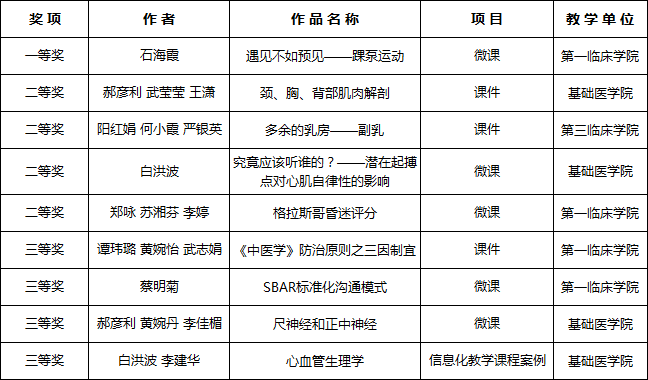

各学院、各教学单位:

近日, 广州市教育局公示了2023年广州市教育教学信息化创新应用评奖活动获奖结果,现转发《广州市教育局关于公示2023年广州市教育教学信息化创新应用评奖活动获奖结果的通知》,我校共13个参选作品获奖,其中一等奖1项,二等奖5项,三等奖7项,详见获奖名单。

如对结果有异议,请在公示期内由项目负责人向信息中心反映,由信息中心统一向广州市教育局反馈。联系人:刘老师,37103022。

信息与现代教育技术中心

2023年11月24日

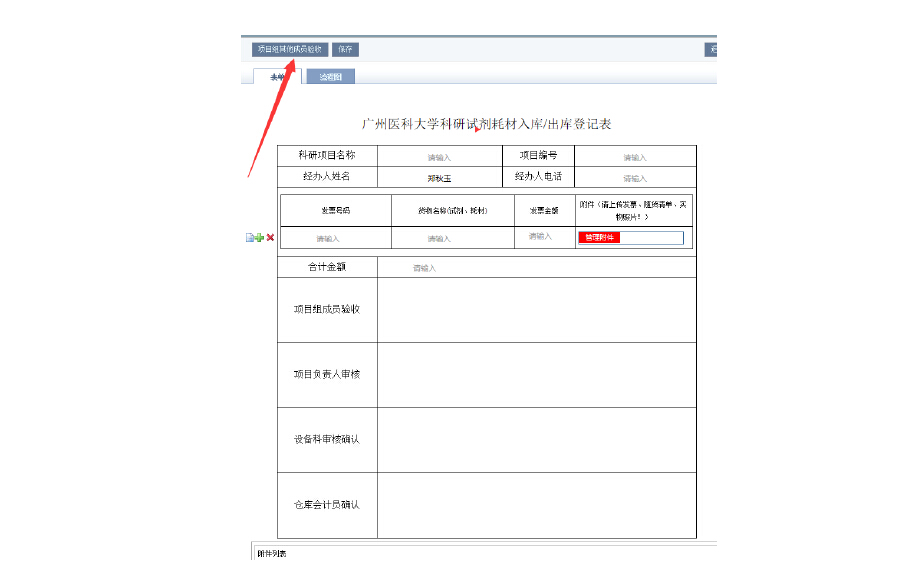

为践行国家知识产权战略,促进知识产权保护,提升学校整体形象,维护校内信息安全,保障学校教学、科研、办公使用计算机正版办公软件的需要,并为学校数字化战略实施提供 基础支撑,助力学校信息化建设,现面向全校师生正式推出我校“正版软件管理与服务平台”。通过该正版化平台,校内师生可免费获取使用金山办公软件、福昕PDF编辑器等正版软件。有关事项通知如下:

1、软件下载及激活地址:

校内用户通过统一身份认证账号登录网上办公平台:

在网上办公系统“其他类”中找到“正版化系统”:

2、正版化软件现包括以下授权版本以及激活程序:

(1)金山WPS Office 2019 教育版

(2)福昕PDF编辑器

(3)奇安信终端安全管理系统

学校统一支付相关软件的授权使用费,合约期内我校在职教师、在校学生所有教学、科研、办公用计算机均可免费下载使用金山办公软件、福昕PDF编辑器,不必另行支付授权使用费。各版本具体安装方法请参见平台:

3、其他注意事项:

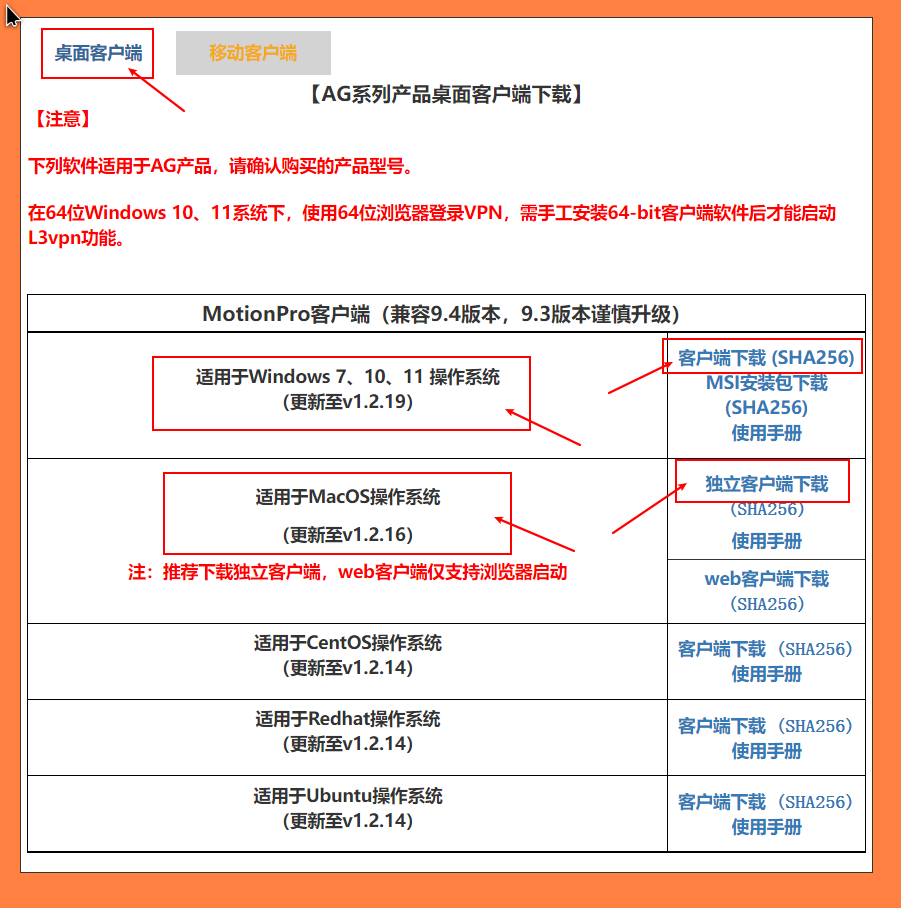

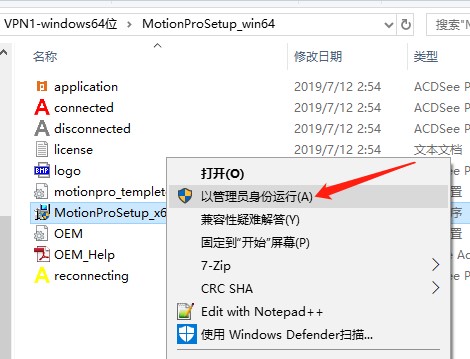

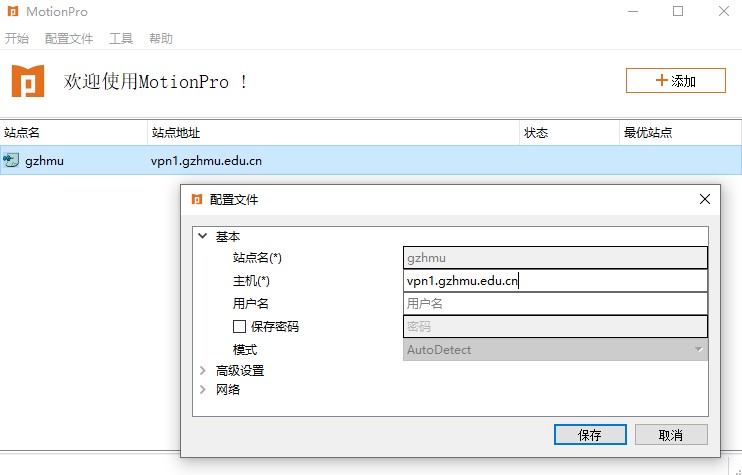

(1)正版化平台仅限校园网内访问,师生如果在校外安装、激活相关软件,通过VPN接入校园网后即可操作。

(2)请注意每位师生经过身份认证后才能激活正版软件,任何用户都有保护知识产权的义务,未经授权不得向校外任何个人和组织提供相关软件的授权或软件副本。

(3)在更换正版软件的过程中,请各位师生注意备份数据,以防数据丢失。

各校园网用户:

接后勤校产管理处通知,番禺区供电局计划于2023年10月14日对番禺校区二期变压器至低压柜段母线进行检测,届时我校番禺校区二期科技大楼将在9:00-15:00期间停电。

番禺校区二期汇聚机房设于二期科技大楼一楼,受此次停电影响,二期科技大楼和二期学生宿舍(17-25栋)等区域将暂停校园网业务(有线网络、无线网络、宿舍热水小程序及宿舍电费充值等)。待市电恢复后将逐步恢复正常。

请各用户提前做好相关准备工作,由此带来的不便,敬请谅解。

特此通知。

信息与现代教育技术中心

2023年10月13日

近日,微软官方发布了多个安全漏洞的公告,其中微软产品本身漏洞61个,影响到微软产品的其他厂商漏洞3个。包括Microsoft Azure Kubernetes 安全漏洞(CNNVD-202309-793、CVE-2023-29332)、Microsoft Azure DevOps Server 安全漏洞(CNNVD-202309-795、CVE-2023-33136)等多个漏洞。成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据,提升权限等。微软多个产品和系统受漏洞影响。目前,微软官方已经发布了漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

一、 漏洞介绍

2023年9月12日,微软发布了2023年9月份安全更新,共64个漏洞的补丁程序,CNNVD对这些漏洞进行了收录。本次更新主要涵盖了Microsoft Windows 和 Windows 组件、Microsoft Visual Studio和Microsoft .NET、Microsoft Windows DHCP Server、Microsoft Exchange Server、Microsoft Windows Scripting、Microsoft 3D Builder等。CNNVD对其危害等级进行了评价,其中高危漏洞50个,中危漏洞14个。微软多个产品和系统版本受漏洞影响,具体影响范围可访问微软官方网站查询:

https://portal.msrc.microsoft.com/zh-cn/security-guidance

二、修复建议

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,尽快采取修补措施。微软官方补丁下载地址:

https://msrc.microsoft.com/update-guide/en-us

WPS Office 是中国金山软件 (Kingsoft)公司的一种办公软件,提供文件处理功能。近日,监测发现WPS Office for Windows版本存在高危0day漏洞,攻击者可以利用该0day漏洞在受害者主机上执行任意恶意文件,目前已经发现了该Oday漏洞的在野利用。

WPS Office 2023个人版<11.1.0.15120; WPS Office 2019企业版<11.8.2.12085在本次漏洞影响范围内。为避免出现高危事件,本中心向各用户提出以下建议:

1、请不要随意打开不明来源的PPS、PPSX、PPT、PPTX、DOC、DOCXXLS、XLSX文档;

2、请勿随意点击PPS、PPSX、PPT、PPTX、DOC、DOCX、XLS、XLSX文档中的URL链接或带URL超级链接的图片或视频等;

3、如果使用WPS打开 PDF文件,请勿随意点击PDF中的URL链接或超级链接;

4、官方已发布相关补丁,如果在使用WPS Office 企业版,请确保企业版升级到11.8.2.12085;如果您使用的是 WPS Ofice 个人版,请通过WPS官网获取最新版本进行升级。

网站群平台管理培训回放

各学院、各教学单位:

根据《关于组织教师参加2023年广州市教育教学信息化创新应用评奖活动的通知》,经过评审专家组评定,拟推荐15件作品参与活动,现对我校拟申报作品予以公示(详见附件)。公示时间为2023年5月31日至6月2日。如有异议,请于公示期内实名向信息与现代教育技术中心反映,匿名及其他形式的异议恕不受理。

联系人:刘老师,37103022

信息与现代教育技术中心

2023.5.31

各学院、各教学单位:

根据《教育信息化2.0行动计划》等文件精神,结合广州市智慧教育示范区建设工作,为推动新一代信息技术在教学中规模化和常态化应用,促进优质数字教育资源共建共享,做好2023年广州市教育教学信息化创新应用评奖活动的组织与作品培育工作,广州市电化教育馆将举办2023年广州市教育教学信息化创新应用评奖活动培训暨2022年活动总结会。现将培训通知转发,请各教学单位积极组织本单位教师参加。线上参训教师可通过直播链接观看培训,现场参训教师需于2023年4月14日12时前扫描培训通知(详见附件)的第二个二维码报名参会。

特此通知。

附件:关于举办2023年广州市教育教学信息化创新应用评奖活动培训暨2022年活动总结会的通知

信息与现代教育技术中心

2023年4月13日

各学院、各教学单位:

根据《教育信息化 2.0 行动计划》等文件精神,结合广州市智慧教育示范区建设工作,为推动新一代信息技术在教学中规模化和常态化应用,促进优质数字教育资源共建共享,广州市教育局决定开展 2023年广州市教育教学信息化创新应用评奖活动 (以下简称“本活动”)。现将相关通知转发(附件1)。

一、活动对象

全校在职教师及教育技术工作者。在往届活动获得一等奖的作品不再重复参赛。

二、项目设置

高等教育组设置课件、微课、系列型微课、信息化教学课程案例共4类项目。参赛者以个人名义或组队方式(不超过5人)参加活动并创作形成作品。每位参赛者(以第一作者身份)每个项目限报1个作品,每人参加的项目不超过2个。各个类别项目的具体说明与要求详见《活动指南》(附件2)。

三、活动报送名额

根据活动限额要求,我校限额报送课件6个,微课10个,系列型微课5个,信息化教学课程案例10个。现向全校征集参赛作品。建议积极申报信息化教学课程案例和微课。

四、作品报送及要求

(一)请各教学单位积极组织本单位教师参与本次活动,于5月14日前将作品清单电子版及盖章扫描版报送至信息中心刘老师邮箱(liujiaxin@gzhmu.edu.cn)。

(二)参赛者须登录活动管理平台,在线填写作品登记表并按本校活动通知的要求将作品上报到广州市教育教学信息化创新应用评奖活动管理平台。平台的具体操作方法详见《广州市教育教学信息化创新应用评奖活动管理平台参赛者操作指引》(附件3)。

(三)参赛者在平台注册时所在单位请统一选择“广州医科大学”,最终推荐上报作品将于信息中心网站公布。

五、作品遴选与推荐

如报名作品数超过学校报送限额,学校将组织专家评委对作品进行评选并推荐上报,并根据本次评奖活动结果遴选优秀作品参加2023年全国师生信息素养提升实践活动(教师部分)。

六、其他事项

(一)相同的教学内容不能同时以课件和微课作品形式报送。

(二)在作品评选过程中,如发现作品有违反国家有关法律法规、政治原则性错误、侵犯知识产权、弄虚作假等情况一律取消参与活动资格,情节严重的将予以通报或上报有关部门。作品资料的引用应注明出处。如引起知识产权异议和纠纷,责任由作者承担。

(三)请各教学单位负责该项活动组织工作的人员加入我校“活动联系人群”(QQ群号:340241270);请需要咨询报名事项的参赛者加入“报名咨询群”(QQ群号:231721400)咨询。

特此通知。

附件:1.广州市教育局关于举办 2023 年广州市教育教学信息化创新应用评奖活动的通知

2.2023年广州市教育教学信息化创新应用评奖活动指南

3.广州市教育教学信息化创新应用评奖活动管理平台参赛者操作指引

4.作品报送清单

信息与现代教育技术中心

教师教学发展与研究中心

2023年4月11日

(联系人及联系电话:刘老师,37103022)

近日,教育部教育技术与资源发展中心发布了《关于总结2022年全国师生信息素养提升实践活动(第二十六届教师活动)参与情况的通知》。我校共有5件作品参加本次活动,获得创新作品1项,典型作品1项,研讨作品3项。

其中,广州医科大学护理学院苏茜老师的《没有过不去的坎—肩难产》被评为创新作品。该作品秉承立德树人、以学生为中心的理念,基于OBE理念指导教学设计与实施,建设了广东省级在线开放课程《孕育希望 生产健康——围产期护理》,拓展学生自学教学资源,开展在线课后章节测验,并采用虚拟仿真技术开展教学,解决产科知识抽象的难题。该作品在教学过程中采用案例法、演示法、启发式教学法,深入浅出的讲解肩难产相关知识,并注重对学习者医学人文及团队合作精神的塑造,思政融入课堂,实现了信息技术与课堂教学的深度融合。

学校高度重视教育信息化建设工作,大力推进信息化教学改革,提升教师信息素质。学校将以此为契机,进一步加强教育教学信息化建设,持续推进信息技术与教育理念、教学方法与教学内容的深度融合,不断积累信息技术在教学应用中的成功经验和优秀案例,鼓励教师不断创新教学方式、提高教学效率效果、提升教学质量。

近日,广州市教育局公示了2022年广州市教育教学信息化创新应用活动获奖结果,我校多个作品在全市众多作品中脱颖而出,喜获佳绩。我校共11个参选作品获奖,其中一等奖2项,二等奖5项,三等奖4项,详见获奖名单。同时,我校荣获优秀组织单位。

广州市教育教学信息化创新应用评奖活动由广州教育信息中心组织举办,旨在根据《教育信息化2.0行动计划》等文件精神,结合广州市全国智慧教育示范区建设工作,推动新一代信息技术在教学中规模化和常态化应用,促进优质数字教育资源共建共享。作品在广州智慧教育公共服务平台展示。(网址:http://www.gzjyc.org)

此次佳绩是对我校大力推进教育信息化建设工作,提升教师信息素养的充分肯定。我们将不断创新教育环境,积极引导、大力鼓励教师积极创新教学手段,创新教学模式,促进我校教育教学质量不断提升。

校园网各用户:

为满足同学们在近期疫情防控期间的上网流量需求,现决定从即日起,对2022年11月校园网免费基础流量调整如下:

1.校园网免费基础流量调整为0元/50G,超出部分按原有计费标准计费。

2.上述免费流量可跨月累计(月底不清零)、结余部分不退费、不转让。

3.上述临时调整措施,将根据疫情防控态势进行动态调整。

特此通知。

信息与现代教育技术中心

2022年11月14日

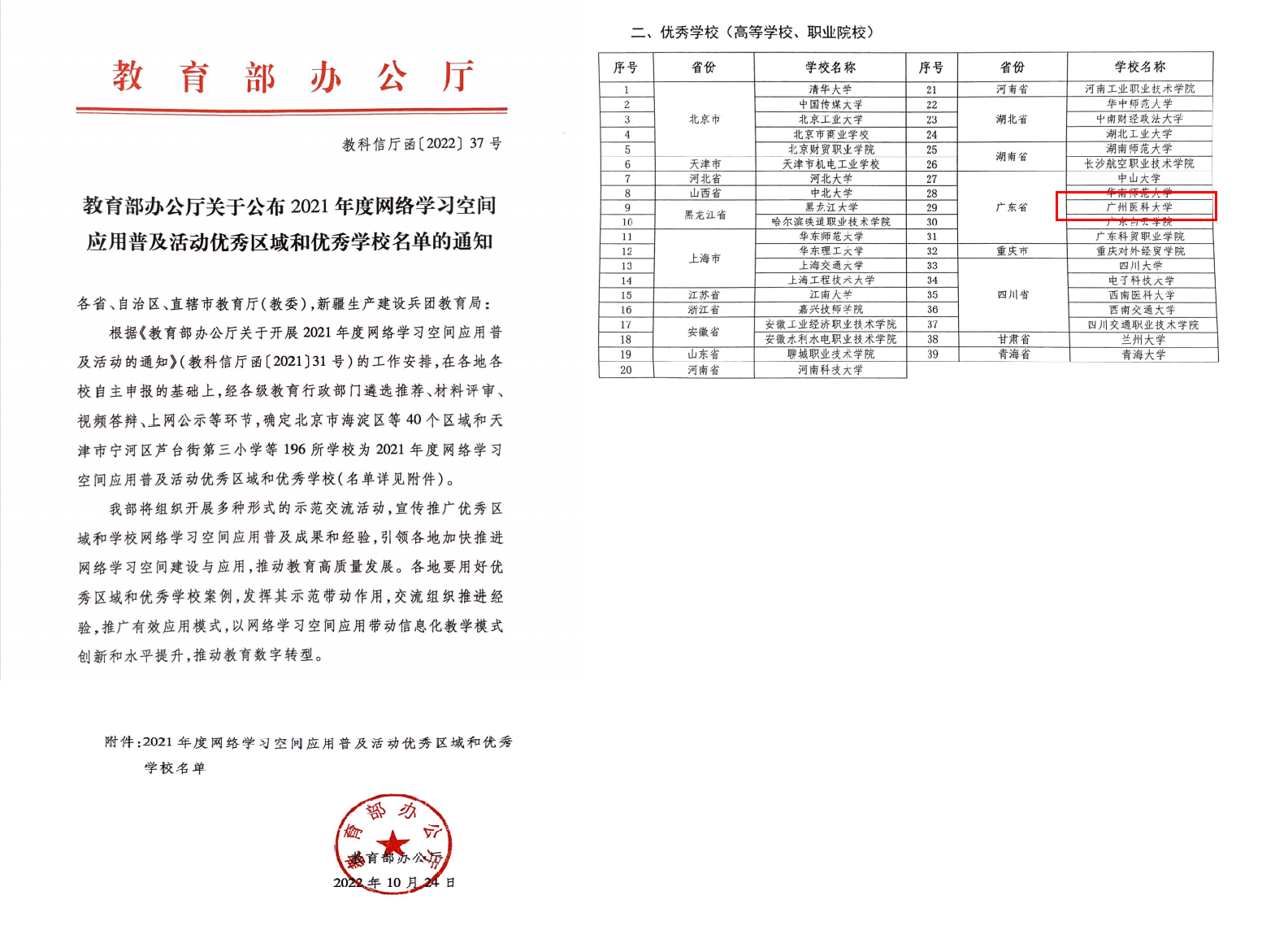

近日,教育部办公厅公布了《2021年度网络学习空间应用普及活动优秀区域和优秀学校名单》,全国范围内入选高校、职校共39所。广州医科大学位列其中,成功获评“教育部2021年度网络学习空间应用普及活动优秀学校”。

图1 教育部发文

网络学习空间应用普及活动由教育部举办,旨在依托国家数字教育资源公共服务体系,推动逐步实现“一人一空间、人人用空间”。2021年度网络学习空间应用普及活动按照“普及应用、融合创新、示范推广”的原则,在全国评选出196所优秀学校。

我校于2021年12月获评广东省2021年广东省网络学习空间应用普及优秀学校,被广东省教育厅推荐参与教育部2021年度网络学习空间应用普及活动评选。根据教育部文件要求,学校信息中心全面梳理我校网络学习空间建设与应用成效,总结建设成果、凝练创新特色,从应用基础、创新应用、应用保障、社会影响等方面组织申报材料,顺利通过材料审查、线上评审及远程答辩等环节,获评优秀学校荣誉称号。

图2 学校赵醒村校长、李建华副校长参加在线答辩环节

多年来,我校高度重视网络学习平台的建设与应用,完善制度保障,取得丰硕成果。2018年,学校升级改造了由“广州医科大学e学中心+超星学习通app”组成的网络学习空间,实现了“一人一空间”、“网络学习空间人人通”,实现了教学与学习应用常态化。三年来,空间访问量达1.9亿人次,校本课程达2000多门,资源总量达32万个。在新冠肺炎疫情期间,我校深挖教学资源,速建防控课程,推广优秀案例,服务社会。其中,由钟南山院士领衔团队制作的《新型冠状病毒肺炎防控》在线开放课程,无偿提供给全社会学习者学习。该课程上线获人民日报报道,阅读量达1.6亿人次。

图3 疫情防控课程

学校将以网络学习空间应用普及活动优秀学校的获评为契机,继续加强网络学习空间建设,通过应用促进教育理念、教学方式、服务模式的变革,提高教育教学质量,助力学校教育高质量发展。

各校园网用户:

为了配合11月5日至6日在我校番禺校区举行的2022年度执业药师职业资格考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:5日8:30—16:30、6日8:30—16:30。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2022年11月3日

恶意文件家族名称:Hive

威胁类型:勒索病毒

简单描述:Hive 勒索软件于 2021 年 6 月首次被发现,主要攻击医疗和 IT 行业,历经多次变种,最新变种进行了多项重大升级,其中最主要的改变为编程语言从 GoLang 到 Rust 的转变及使用更复杂的加密方法。

一、恶意文件分析

恶意文件描述:

Hive 勒索病毒最新变种正在悄悄传播。该勒索病毒程序运行后,会加密受害主机上的重要文件,最后会释放勒索信,敲诈数字货币以谋取利益。

该样本的一个比较特殊的点为勒索软件即服务。勒索软件即服务是一个在线平台,任何人都可以通过发布勒索软件来开展自己的勒索业务,这种模式将黑客、分销商和客户整合到一个系统中。该服务的后端仅用于管理分支机构及其产品,由于每个分支机构都使用其唯一的比特币地址来购买勒索软件副本,因此执法人员无法将它们进行关联。

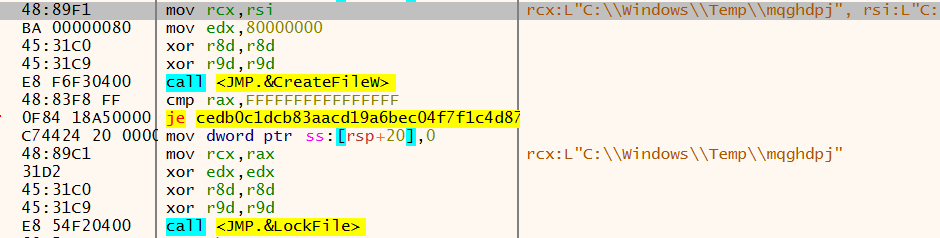

恶意文件分析:

该勒索病毒家族从首次发现至今,已经一年之余,但是目前全网关于该家族病毒的信息非常少。

1.查看文件基本信息

(1)数字签名

该样本使用颁发给 “Casta, s.r.o” 的 X.509 数字证书进行签名。

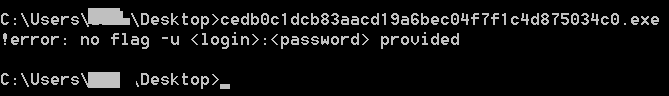

(2)命令行参数启动

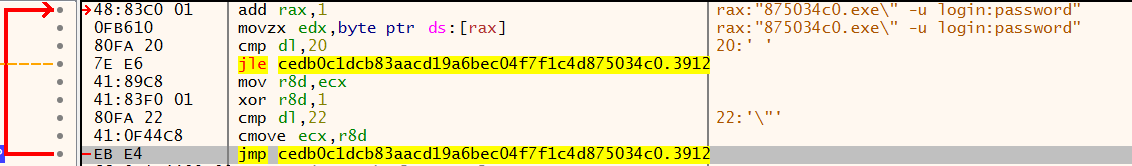

在旧的版本中,用于访问 Hive 缴纳赎金支付网站的用户名和密码被嵌入在样本中,而在新的变种中,这些参数需要在命令行模式下以 “-u” 格式手动传入,因此分析人员无法从样本中提取这些凭据,如果不使用参数。程序将不会向下执行。

输入的凭据信息为访问 Hive 赎金支付网站的用户名和密码,输入任何一个<用户名>:<密码>,程序都能正常启动。方便换用户收钱,并随时更换钱包,如果直接写入在PE文件里面的话,增加被溯源的风险。

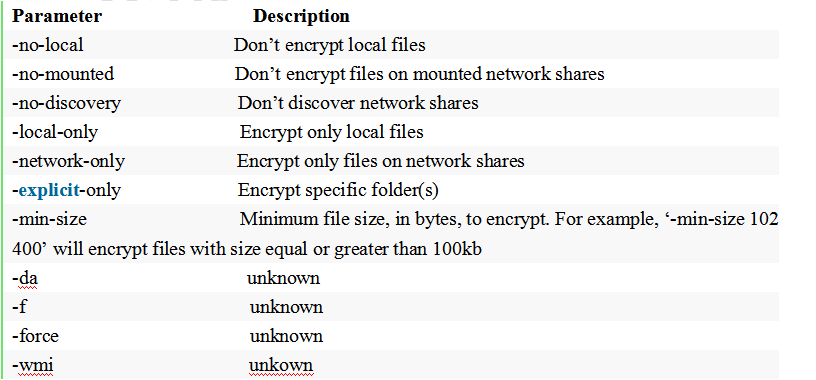

与大多数现代勒索软件一样,Hive 引入了命令行参数,允许程序通过使用参数灵活地运行有效负载。例如,攻击者可以根据需要选择被加密文件的种类、文件大小以及某一具体文件,表明开发人员根据具体的使用需求做了细致的模块化处理,可以看出该家族应该是精密的团队合作的产物。在新的 Hive 变体中,发现了以下参数:

2.隐藏技术

(1)反沙箱技术

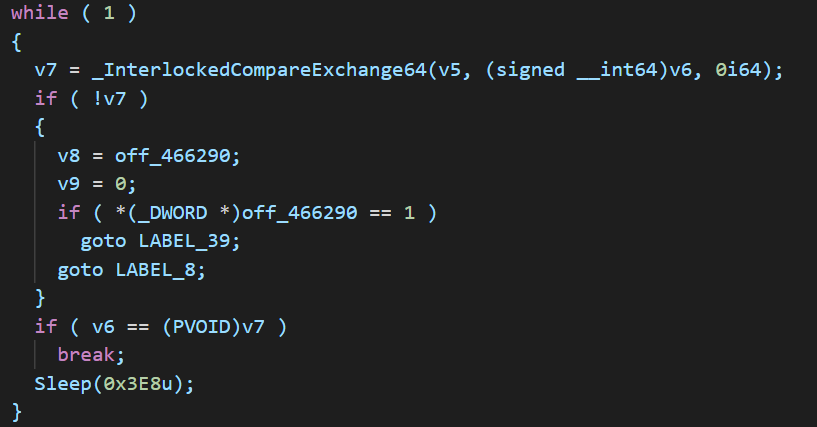

调用 Windows API Sleep 函数延迟程序的运行,从而检测程序是否运行在虚拟化环境。

(2)反调试技术

TLS 回调

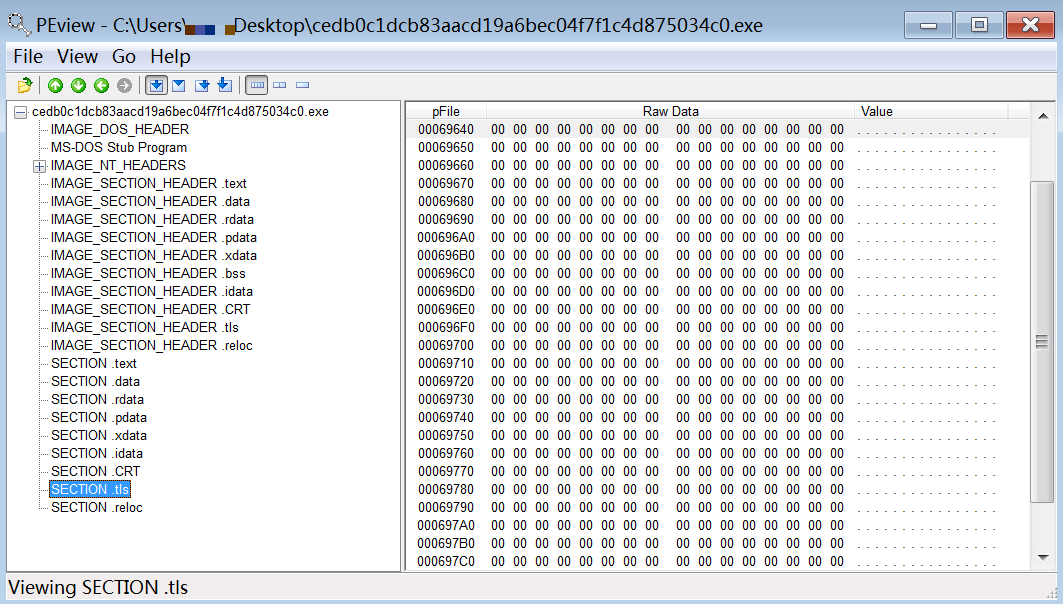

该程序使用了 TLS 回调,干扰调试器功能。

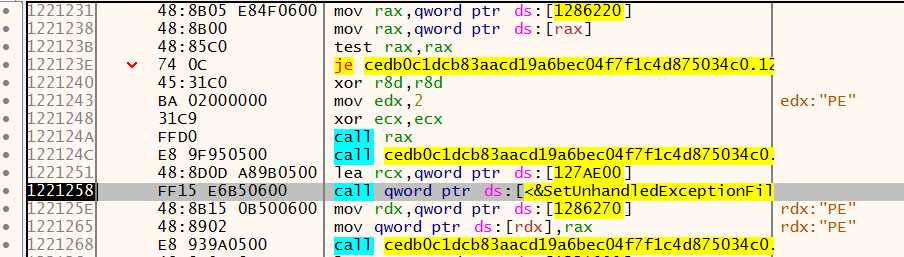

使用异常

通过异常处理函数 SetUnhandledExceptionFilter 判断程序是否处于调试器中,当程序处于调试器时,异常会交由调试器进行处理,而当程序处于非调试器中时,异常会交由程序本身进行处理。

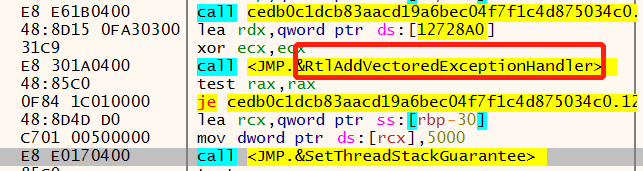

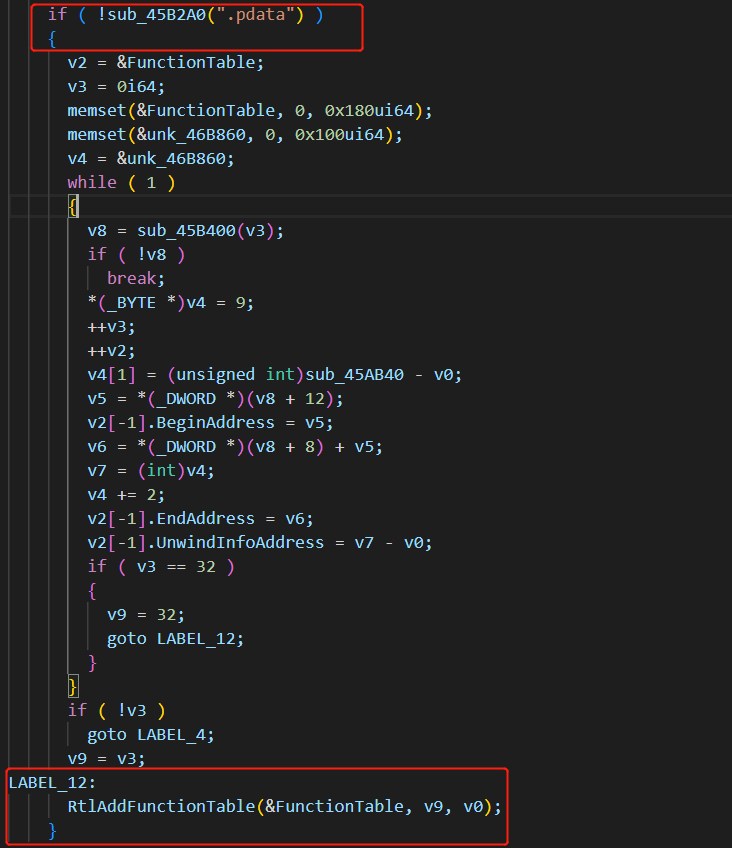

首先执行 RtlAddVectoredExceptionHandler 注册 VEH 异常,然后通过 SetThreadStackGuarantee 设置堆栈溢出异常期间可用的与调用线程关联的堆栈的最小字节数,其次通过 GetProcessHeap 获取默认堆句柄,再次通过RtlAllocateHeap 函数,从堆中分配一块内存,存储动态函数表。

3.感染迹象

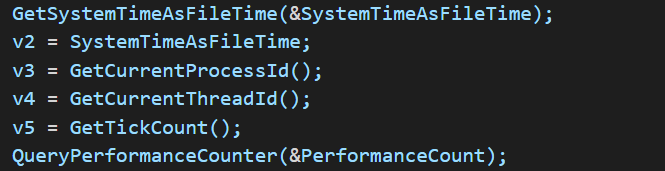

获取当前系统以及样本运行时的一些基本信息。

通过传入命令行参数启动程序。

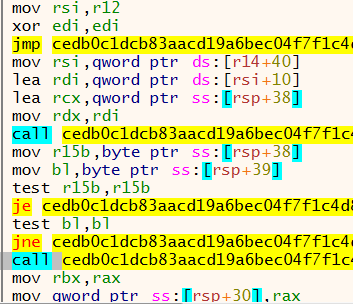

将动态函数表添加到动态函数表列表中,该程序不是通过直接调用 API 运行,而是将一些特殊敏感的 API 打包到函数列表中,通过调用函数表从而调用一些特殊的 API,从而避免基于 Windows API 的检测。

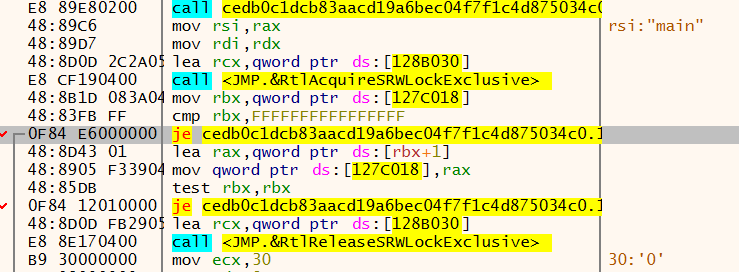

程序写入以独占模式访问共享数据,其他读/写线程都会被堵塞,直至该线程释放了读写锁。便于该病毒顺利运行,防止其他进程堵塞该程序的执行。

循环设置页可读可写权限,便于后续的加密行为。

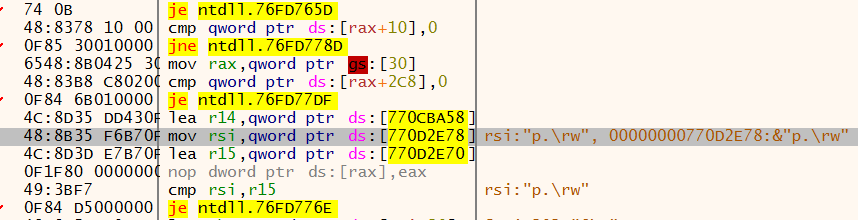

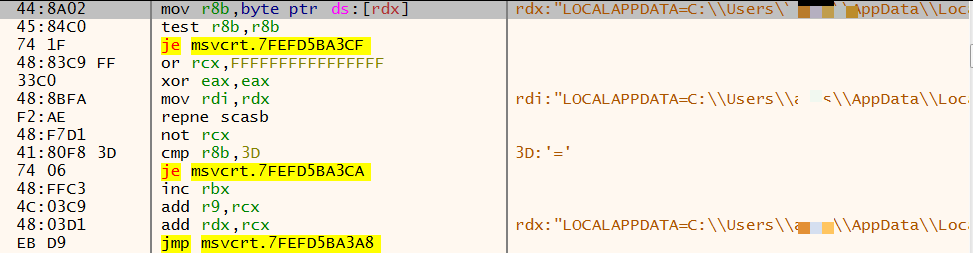

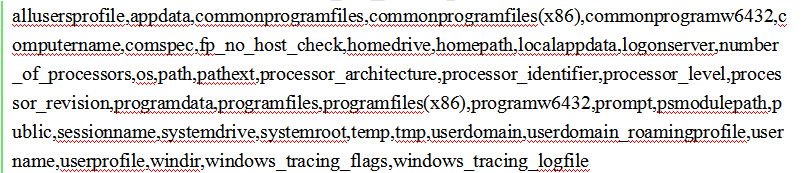

查看所有环境变量的值。

查询计算机中所有环境变量的变量名如下:

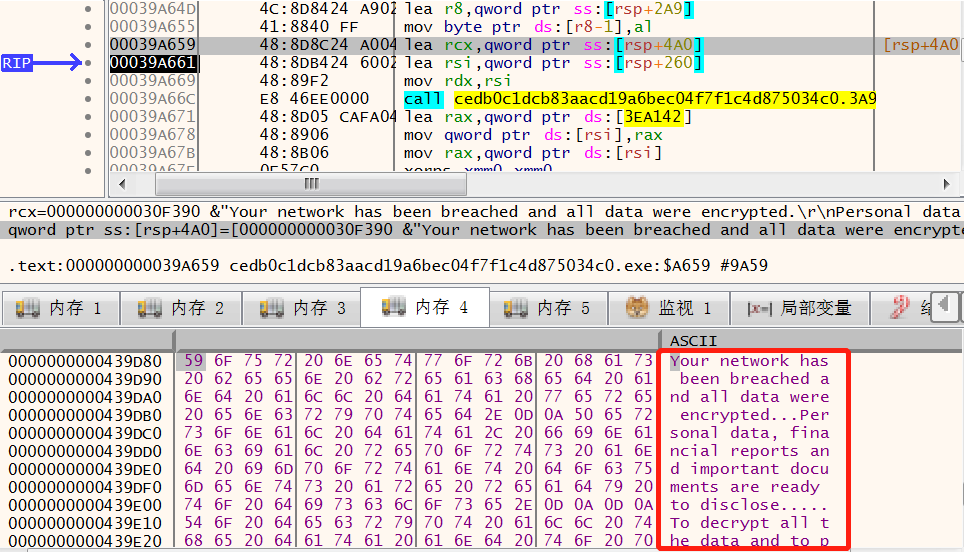

生成的勒索提示信息

在 Temp 临时文件夹下新建文件夹。

打开 Temp 目录发现新建的 mqghdpj 文件:

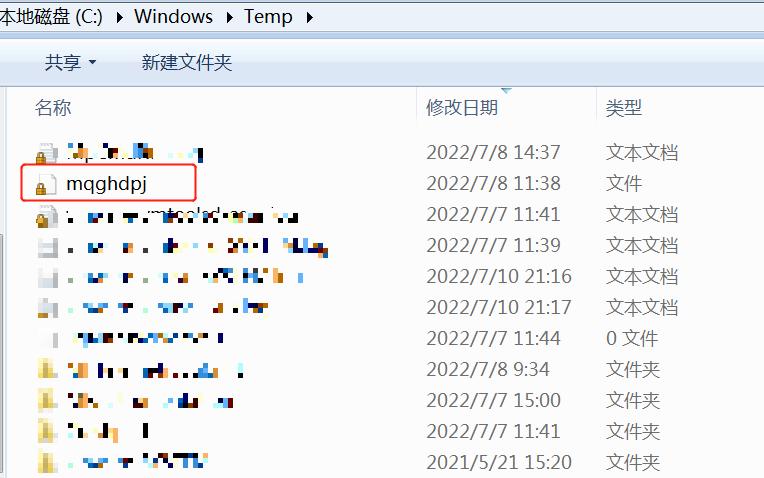

获取当前进程,并打开与当前进程相关联的 Token。

提升权限,便于后续进行加密数据等操作。

Hive 不会从自己的进程内存空间中加密文件,而是注入到远程进程中。在注入远程进程之前,Hive 会尝试调整其令牌权限为 SeDebugPrivilege. 如果令牌权限调整失败,则不执行任何操作。

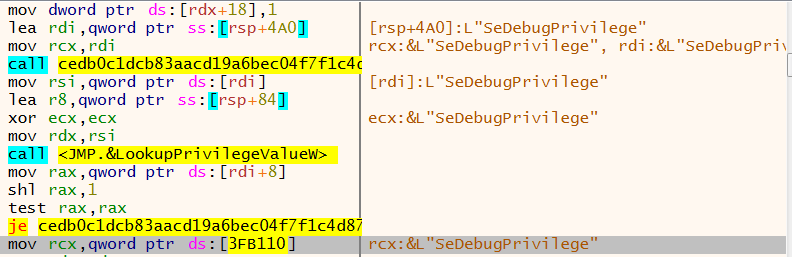

利用 CreateToolhelp32Snapsho、process32Firs、Process32NextW 枚举出所有进程,终止了很多与安全防御相关工具的服务和进程,同时通过模拟trustedinstaller.exe 和 winlogon.exe 进程 token,终止Windows 防火墙反病毒功能,从而降低主机防御能力。

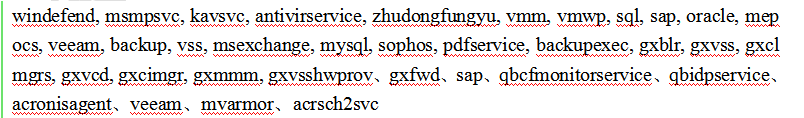

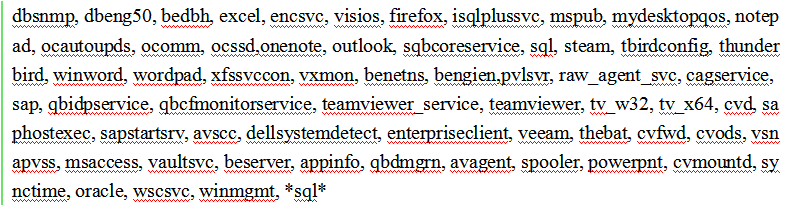

终止以下服务:

终止以下进程:

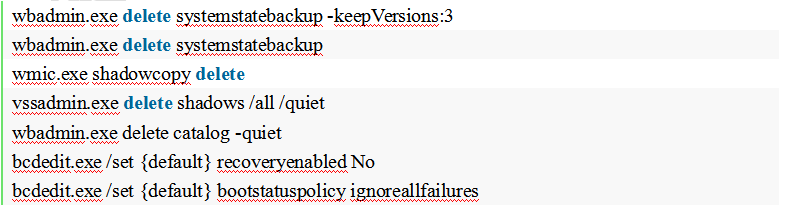

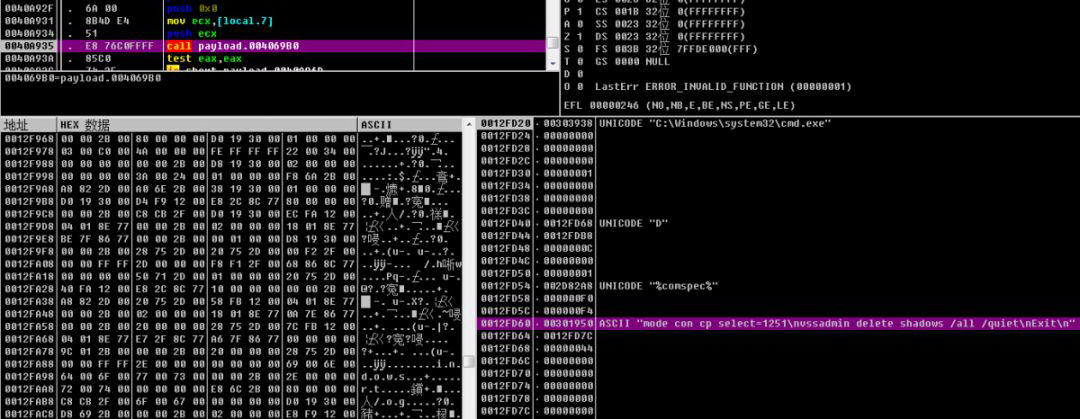

利用 wbadmin、wmic、vssadmin 以及 bcdedit 命令删除系统备份和还原点,禁止开机修复,防止受害者借助备份恢复数据,该程序后续还会禁用安全产品、清除 Windows 事件日志以及关闭文件句柄,以确保加密过程的顺利进行。

涉及的相关命令如下:

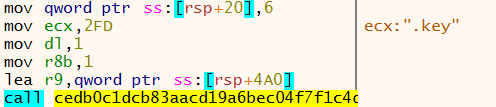

根据之前创建的自定义散列的前六个字节生成 Base64 字符串。这个 Base64 字符串作为文件名,加密后文件的扩展名即为 “.key” 。

二、解决方案

处置建议:

1.避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2.避免到信誉不明的网站下载应用程序。

3.避免打开来历不明的邮件、链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

4.定期使用杀毒软件进行全盘扫描,按时升级打补丁。

5.重要的数据最好双机备份或云备份。

6.如解密过程中,需要安装指定的第三方解密工具,注意安装的工具可能存在后门,以防二次感染。

学校各部处,各学院,各附属医院:

近期,有多个单位发现钓鱼邮件攻击事件,黑客利用钓鱼邮件试图进入单位内部网络,获取单位内部敏感信息。

钓鱼邮件是指黑客通过身份伪装、内容伪装等方式发送电子邮件,诱使用户回复邮件、点击嵌入邮件正文的恶意链接或者打开邮件附件以植入木马或者间谍程序,进而窃取用户敏感数据、个人银行账户和密码等信息,或者在设备上执行勒索病毒等恶意代码,以便实施进一步的网络攻击活动。

请各邮箱用户提高警惕,准确辨识钓鱼邮件。

识别和防范钓鱼邮件方法如下:

1、不要轻信发件人地址中显示的“显示名”

邮件发件人邮箱地址和名称都是可以伪造的。

2、警惕索要个人敏感信息

不要相信以任何名义索要用户的系统账号或者个人银行账户和密码的邮件。如果打算提供个人敏感信息,应通过电话、微信等方式向对方核实。

3、保持良好的上网习惯

不随意点击邮件内的链接,不随意下载和安装邮件内的附件。在点击邮件内链接时,应认真辨识链接网站。

4、收到疑似钓鱼邮件如何处理

直接删除邮件、拉黑发件人。使用学校邮箱的用户可将疑似钓鱼邮件转发至admin#gzhmu.edu.cn(请将#替换成@)反馈,使用公共免费邮箱的用户向免费邮箱举报。

特此通知。

信息与现代教育技术中心

2022年7月28日

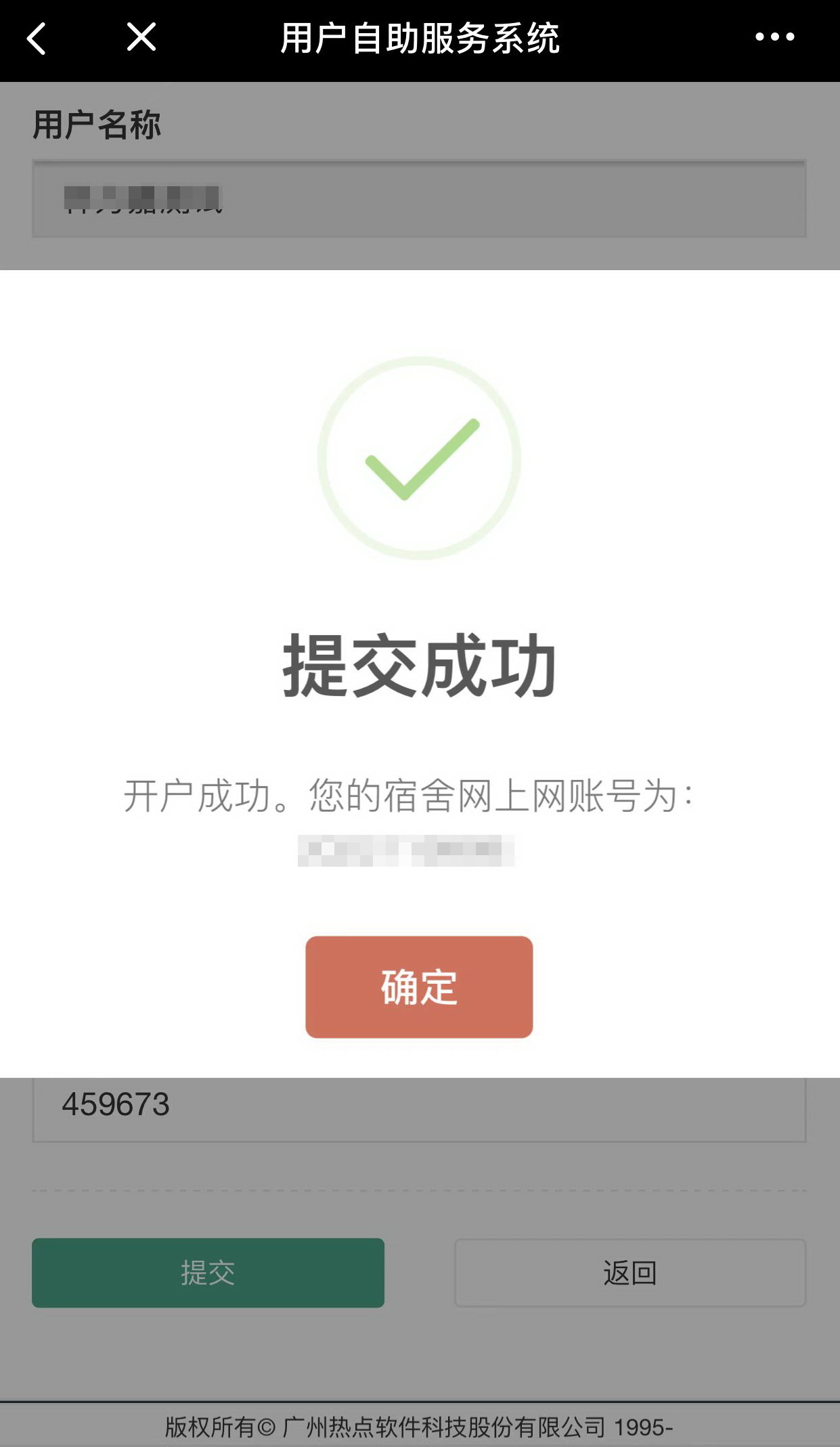

一、 校园网自助开户

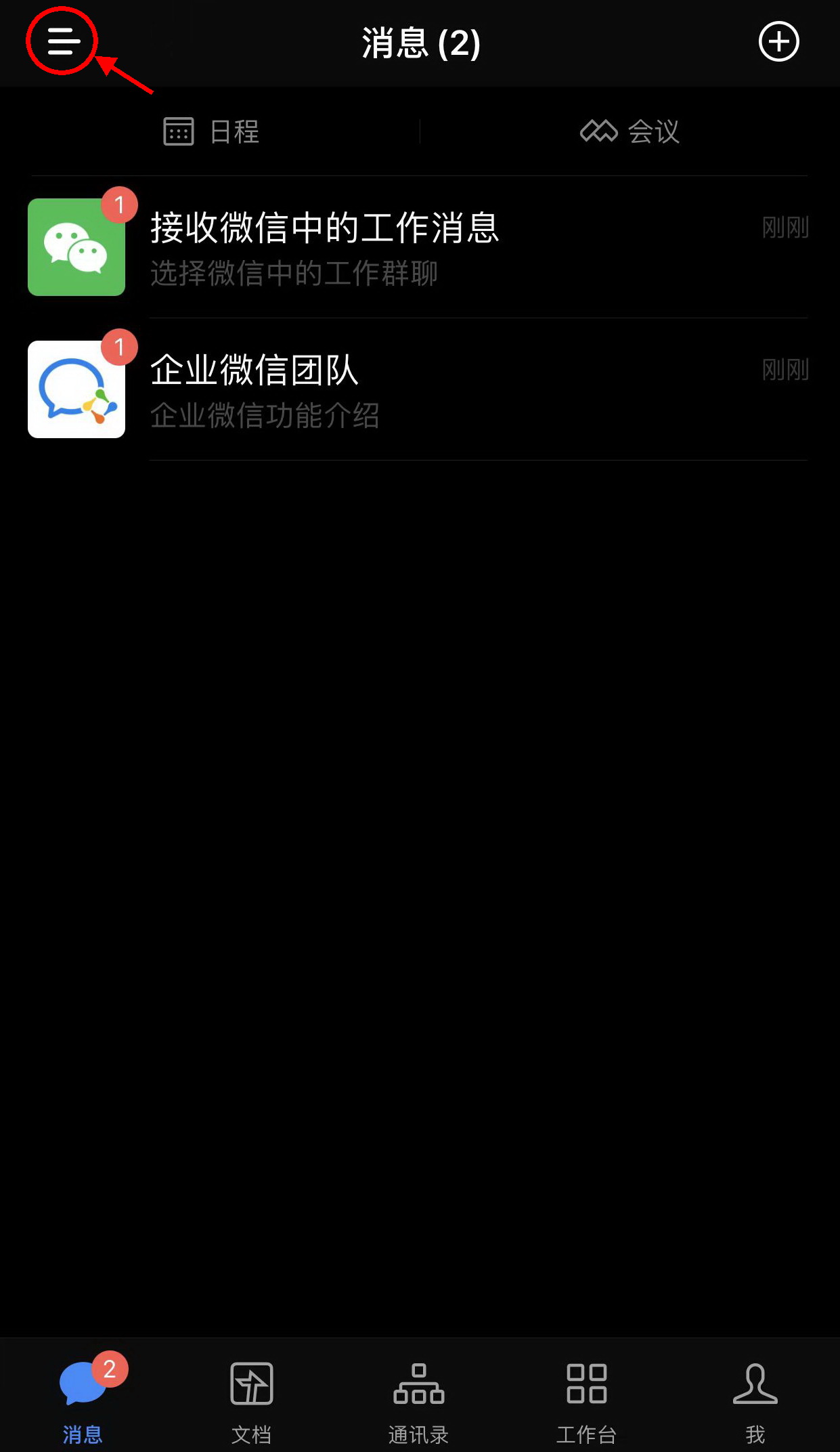

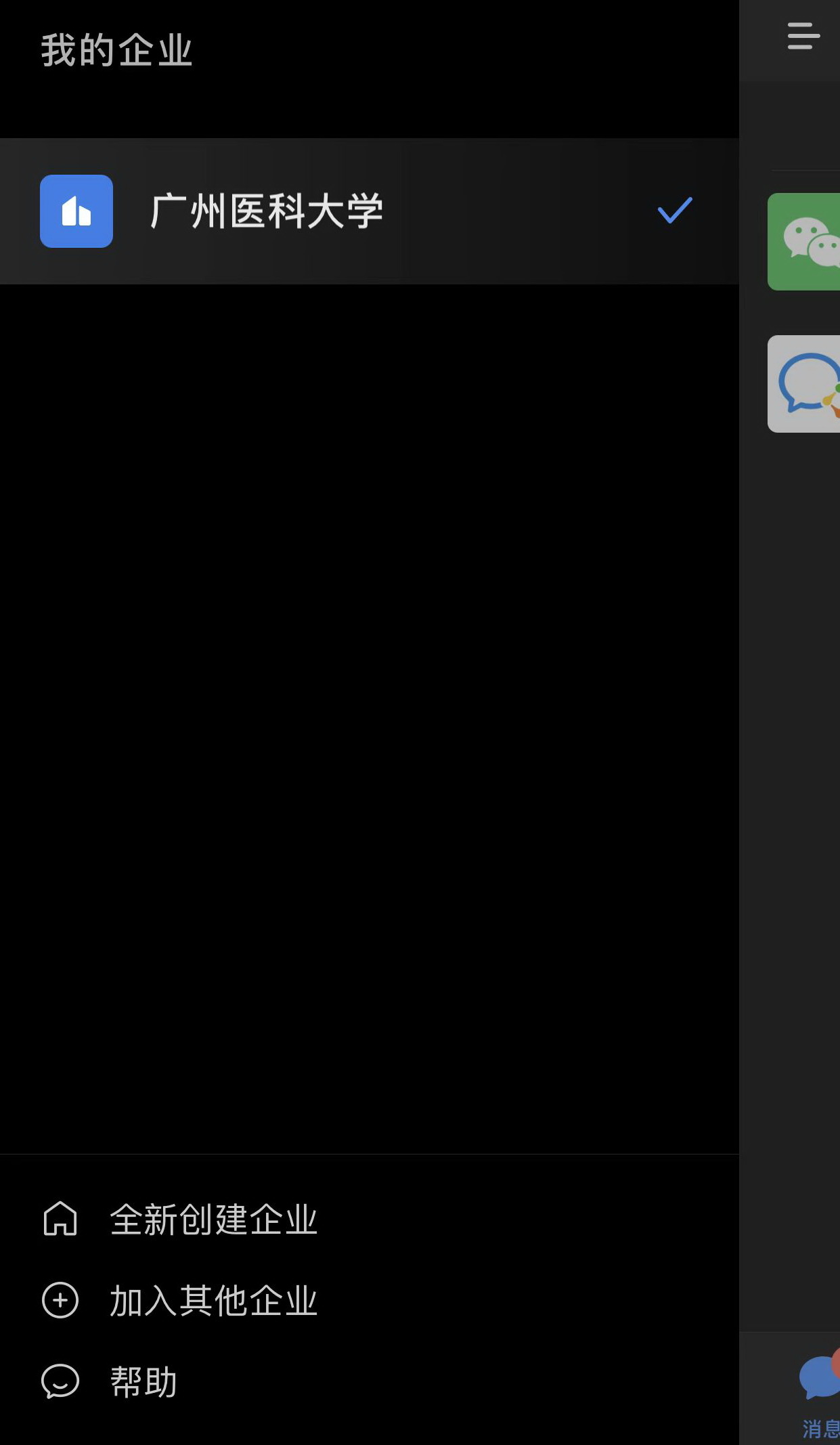

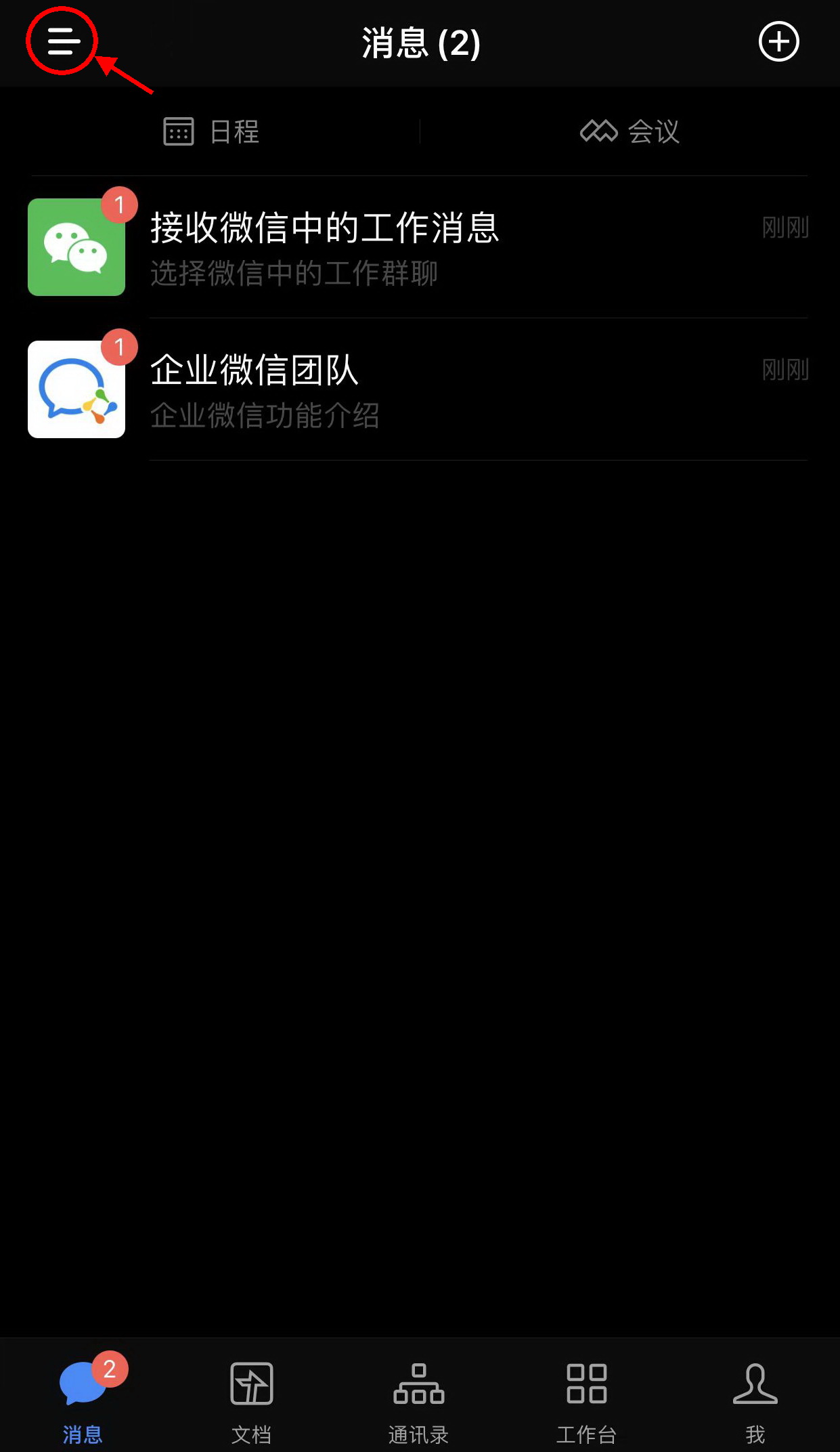

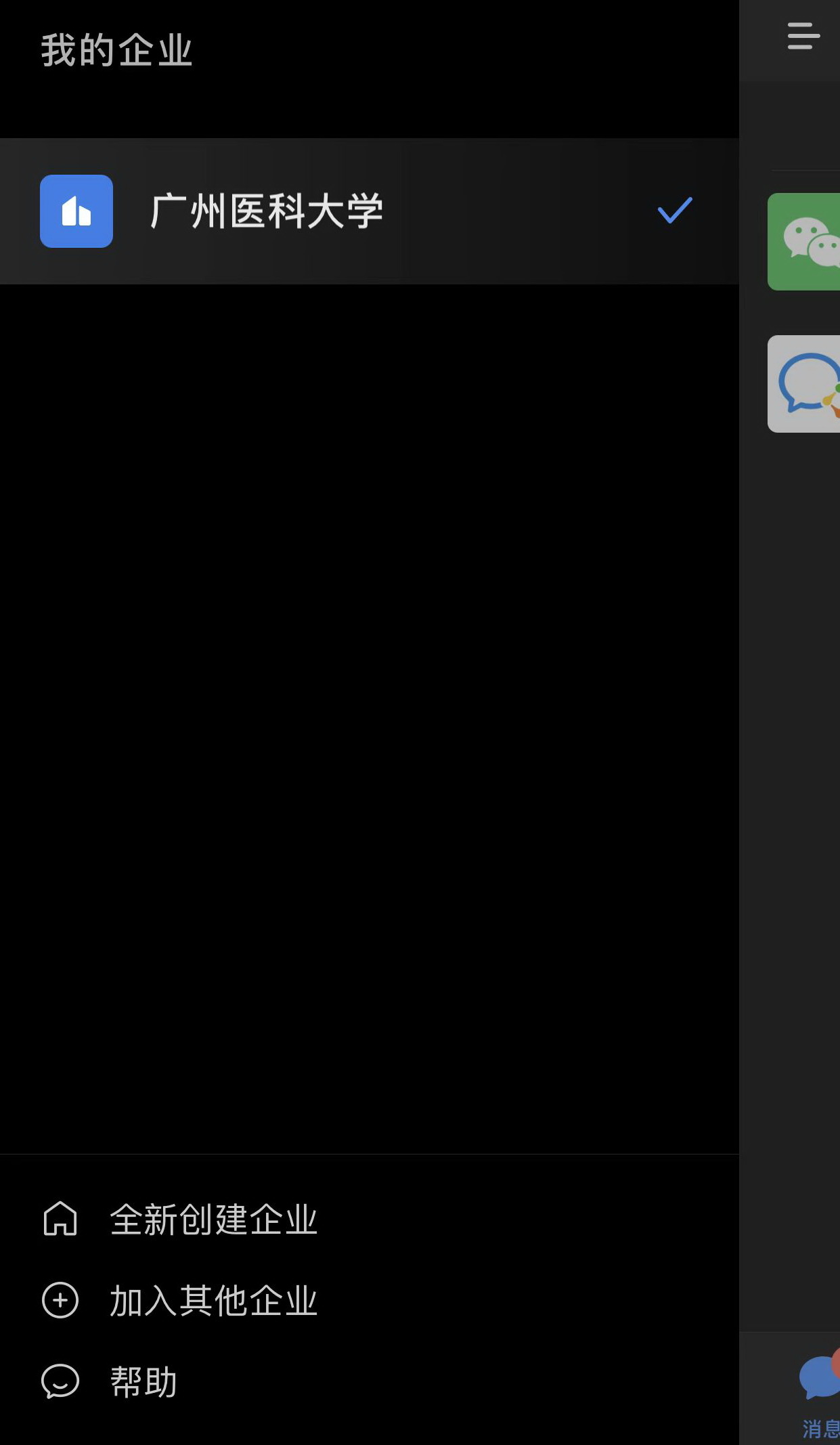

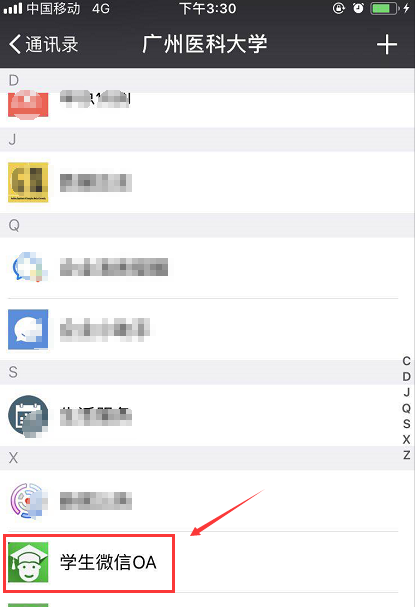

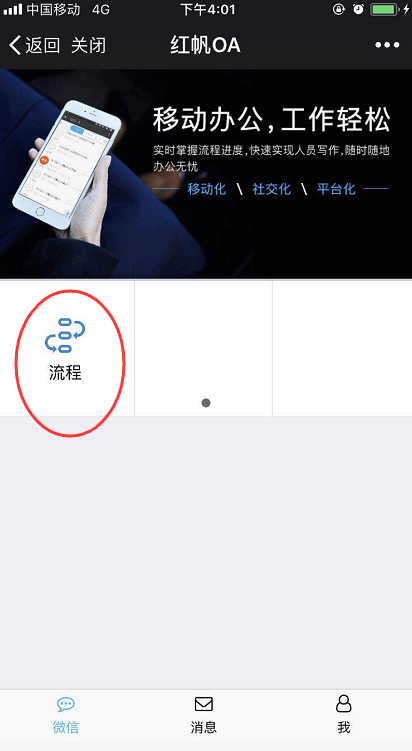

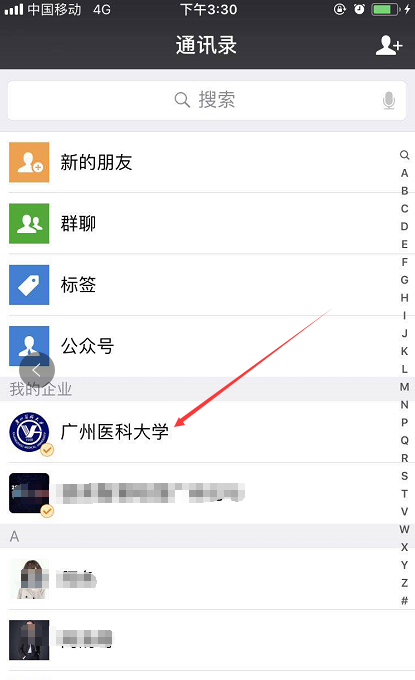

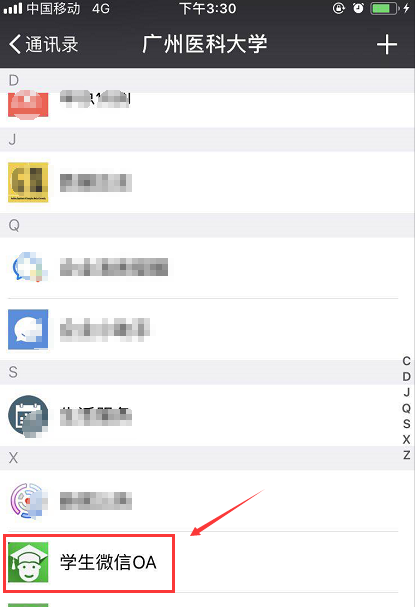

1. 打开“企业微信”,在“我的企业”选择“广州医科大学”。

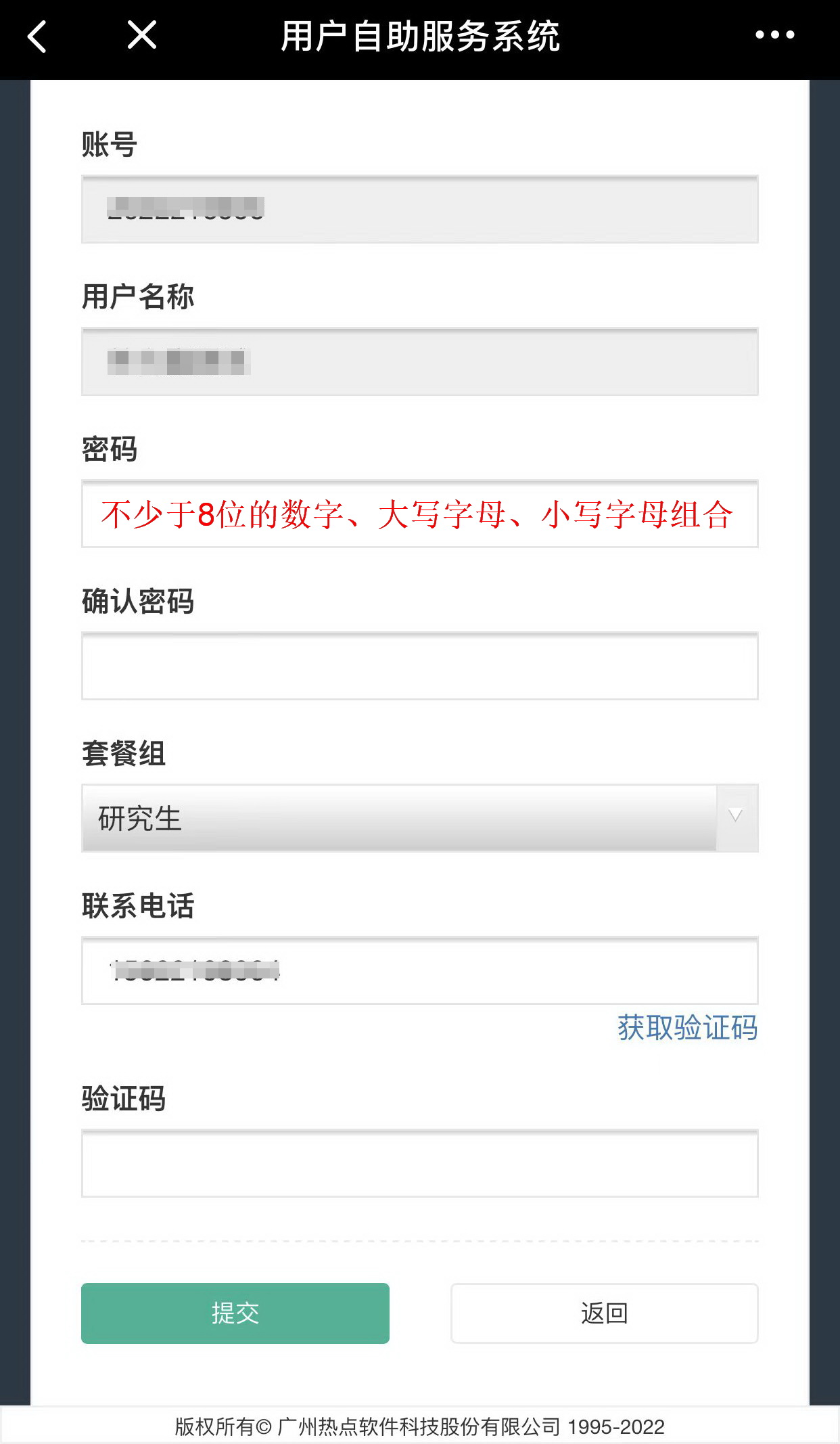

2. 点击下方“工作台”,滑动页面找到并点击“网络自助服务”,在“用户自助服务系统”页面点击“校园网开通”。

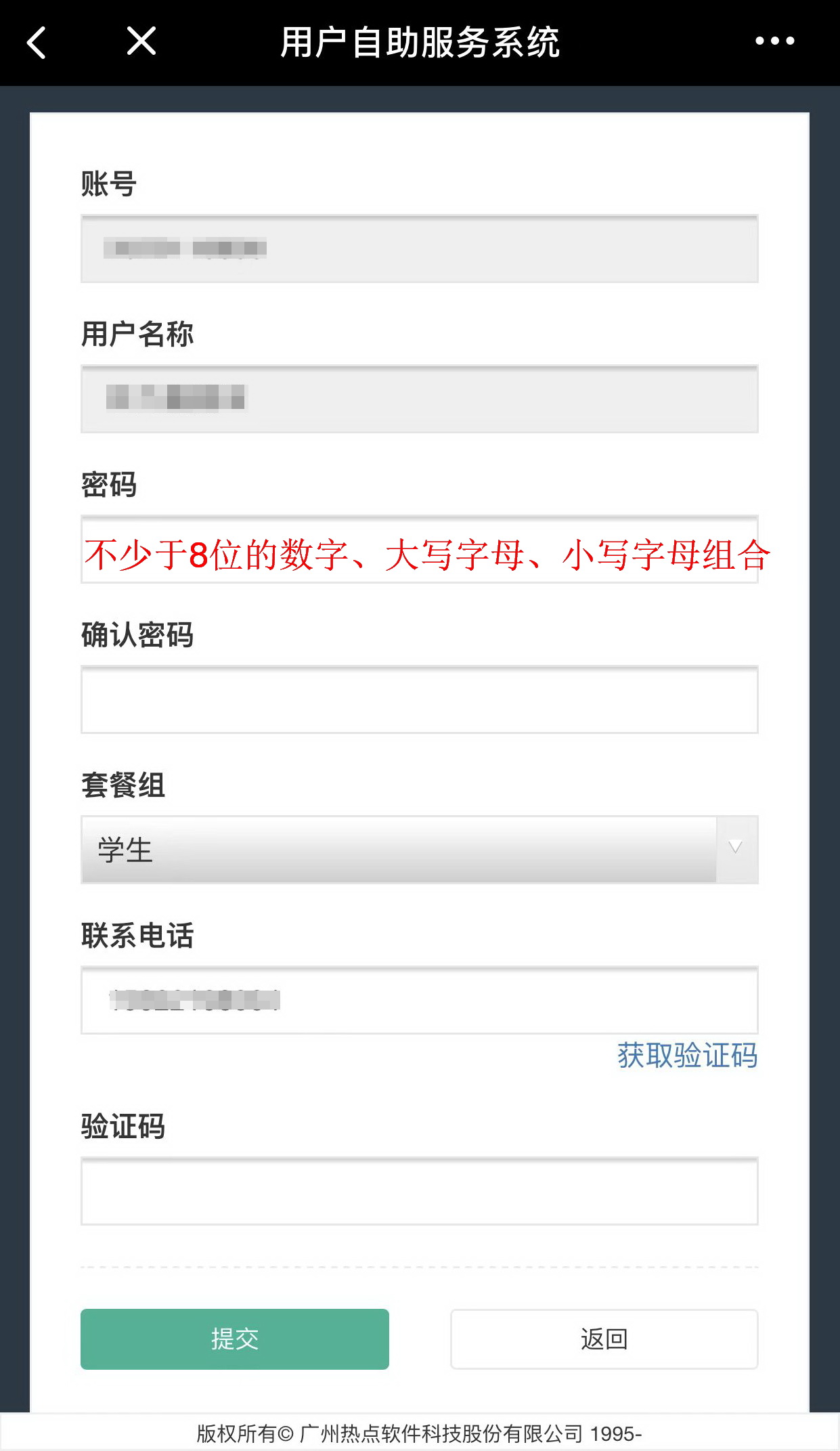

3. 此页面上的账号、用户名称、套餐组会自动带出不用选择,分别填入密码(不少于8位的数字、大写字母、小写字母组合)、确认密码、联系电话后,点击“获取验证码”,填入接收到的验证码,点击提交。提交后出现成功提示,完成自助开户,可关闭该页面。

4. 研究生完成校园网注册后,会生成基础上网账号(学号,如:2024210001)和办公区上网账号(学号+y,如:2024210001y)2个账号。基础上网账号初始流量为0元/50 Gb每月,此账号可在学校任何区域使用,计费周期为“自然月”(即每月1日到每月末日),当月超流量则自动锁定账号,次月1日自动解锁账号。基础流量使用完,可通过微信或圈存机进行流量包换购费用的缴纳操作;流量包为10元/25 GB。另外浏览“广州医科大学”内部网络信息、资源均不计流量。办公区上网账号流量为80Gb,此账号用于科研实验使用,不能在学校宿舍区域使用,流量超出80Gb后将会自动锁定,次月1日会自动恢复。

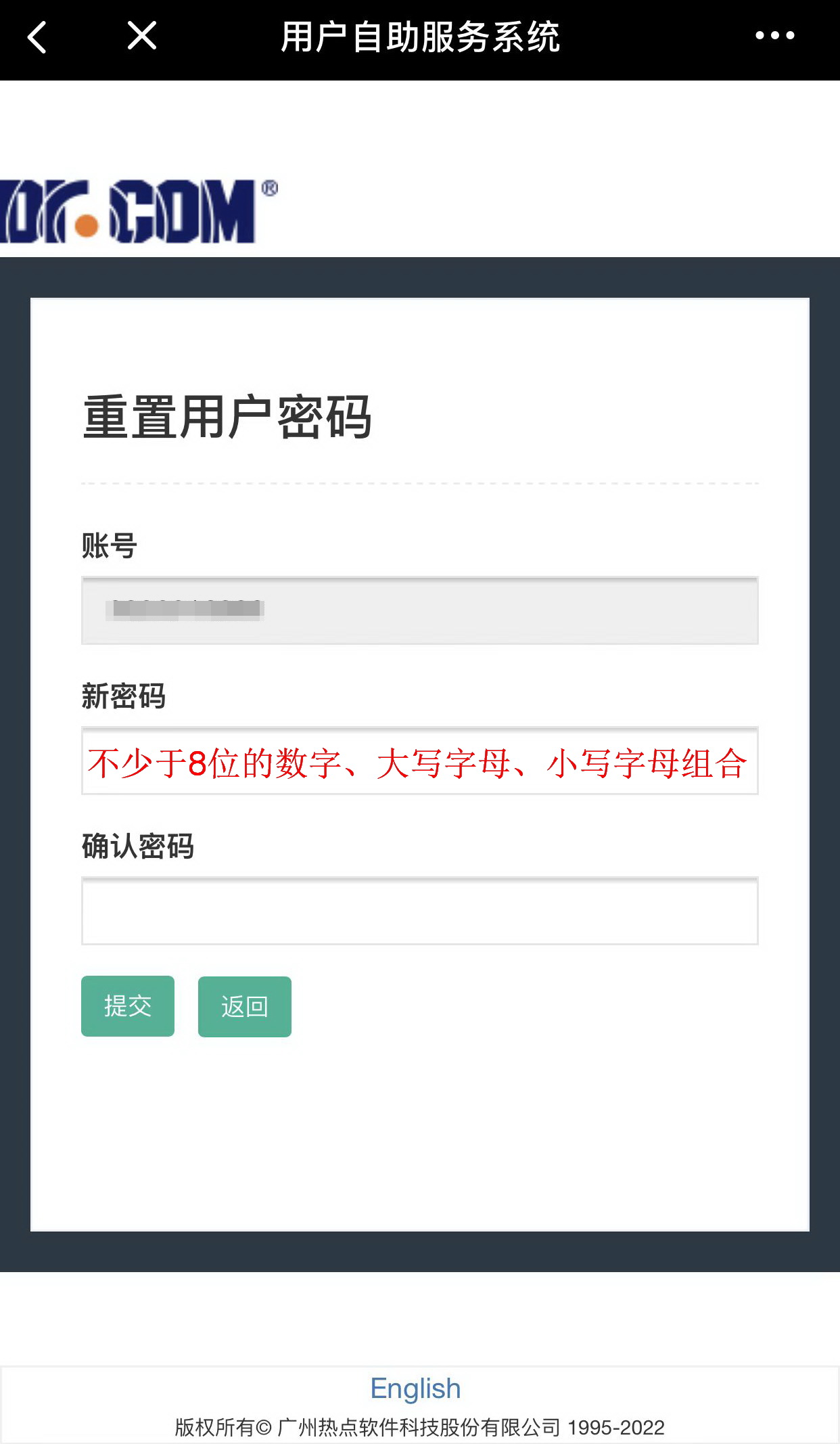

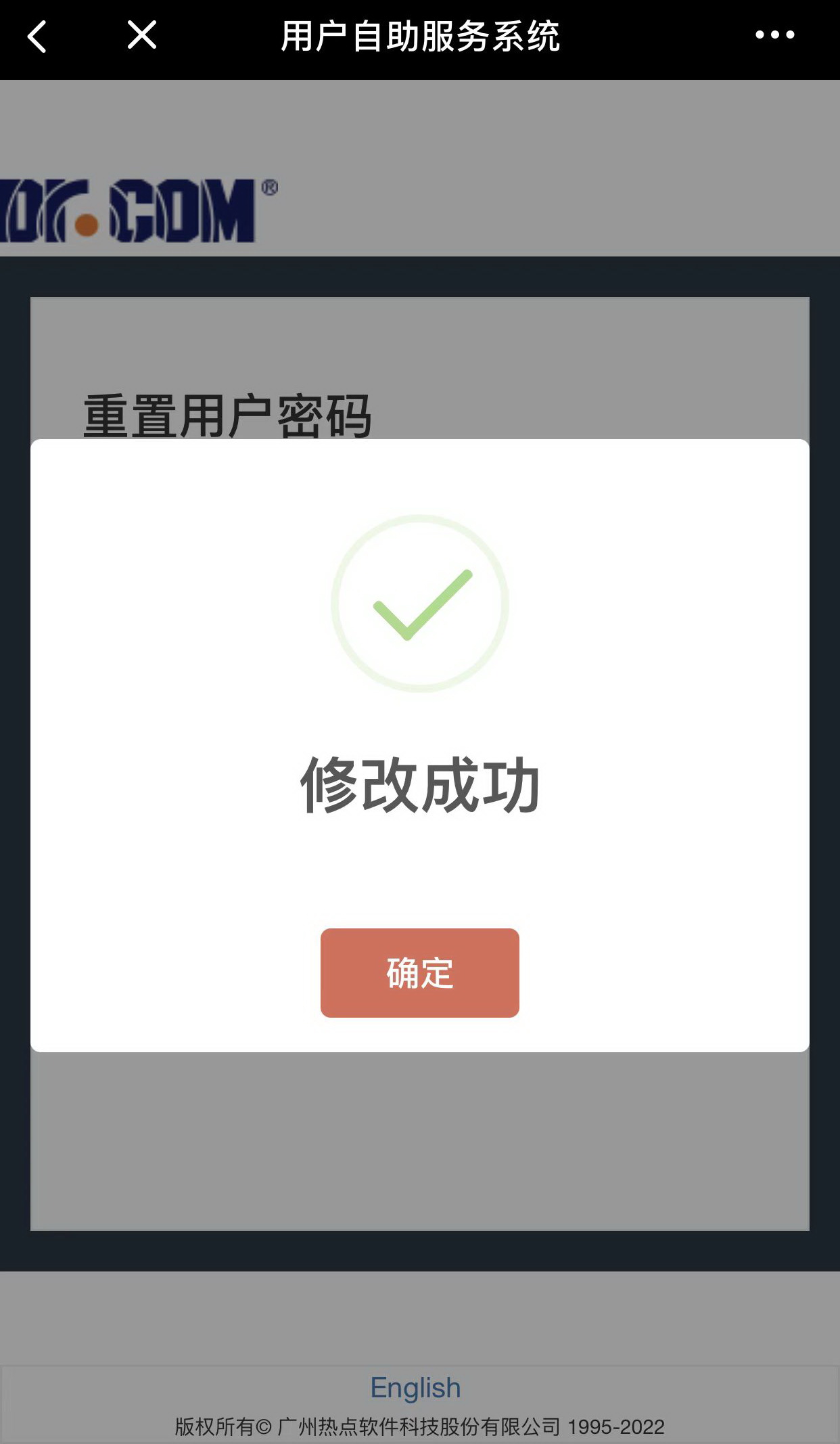

二、 忘记密码或修改密码

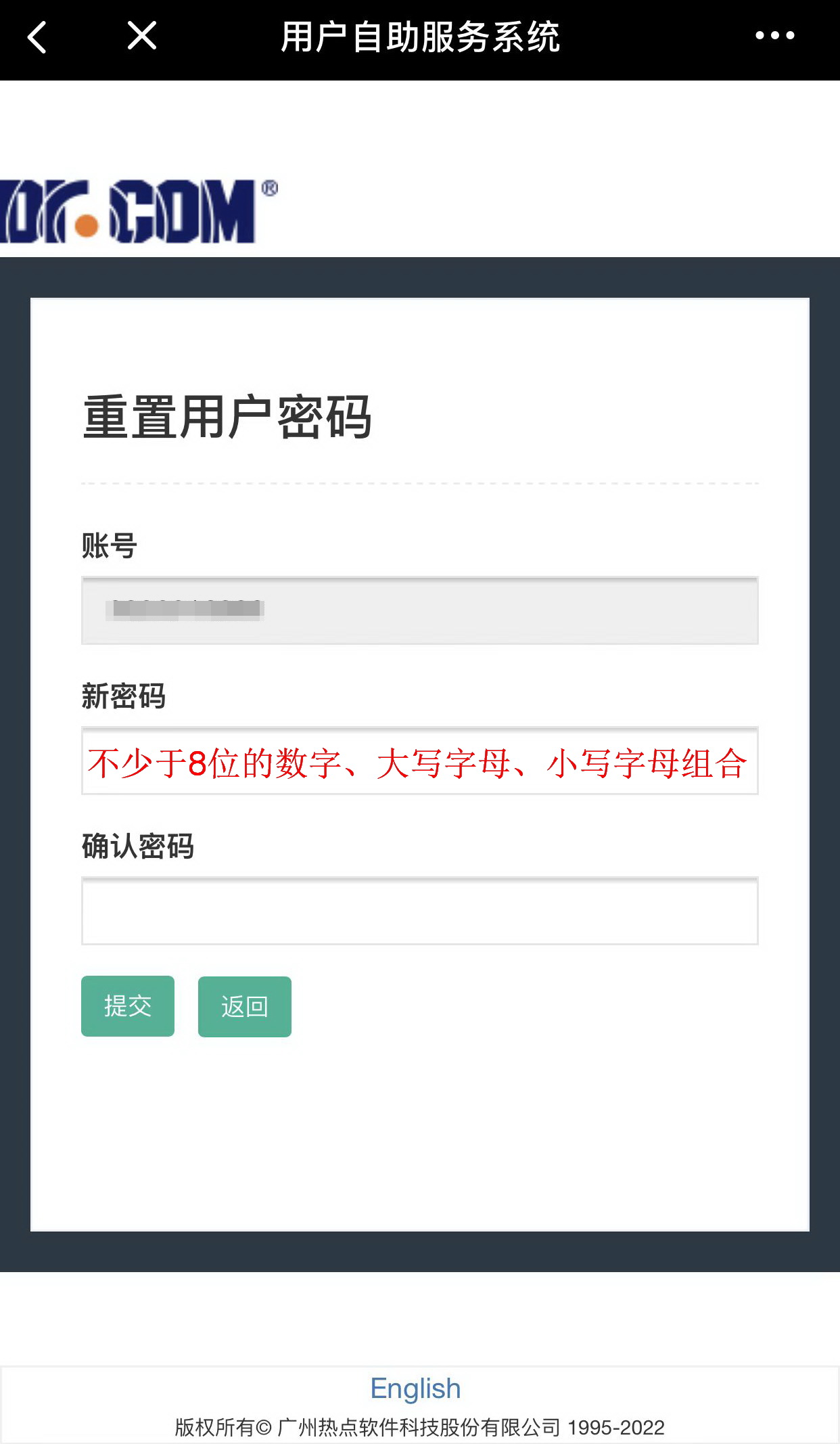

1. 打开“企业微信”,在“我的企业”选择“广州医科大学”,点击下方“工作台”,滑动页面找到并点击“网络自助服务”,在“用户自助服务系统”页面点击“重置上网密码”。

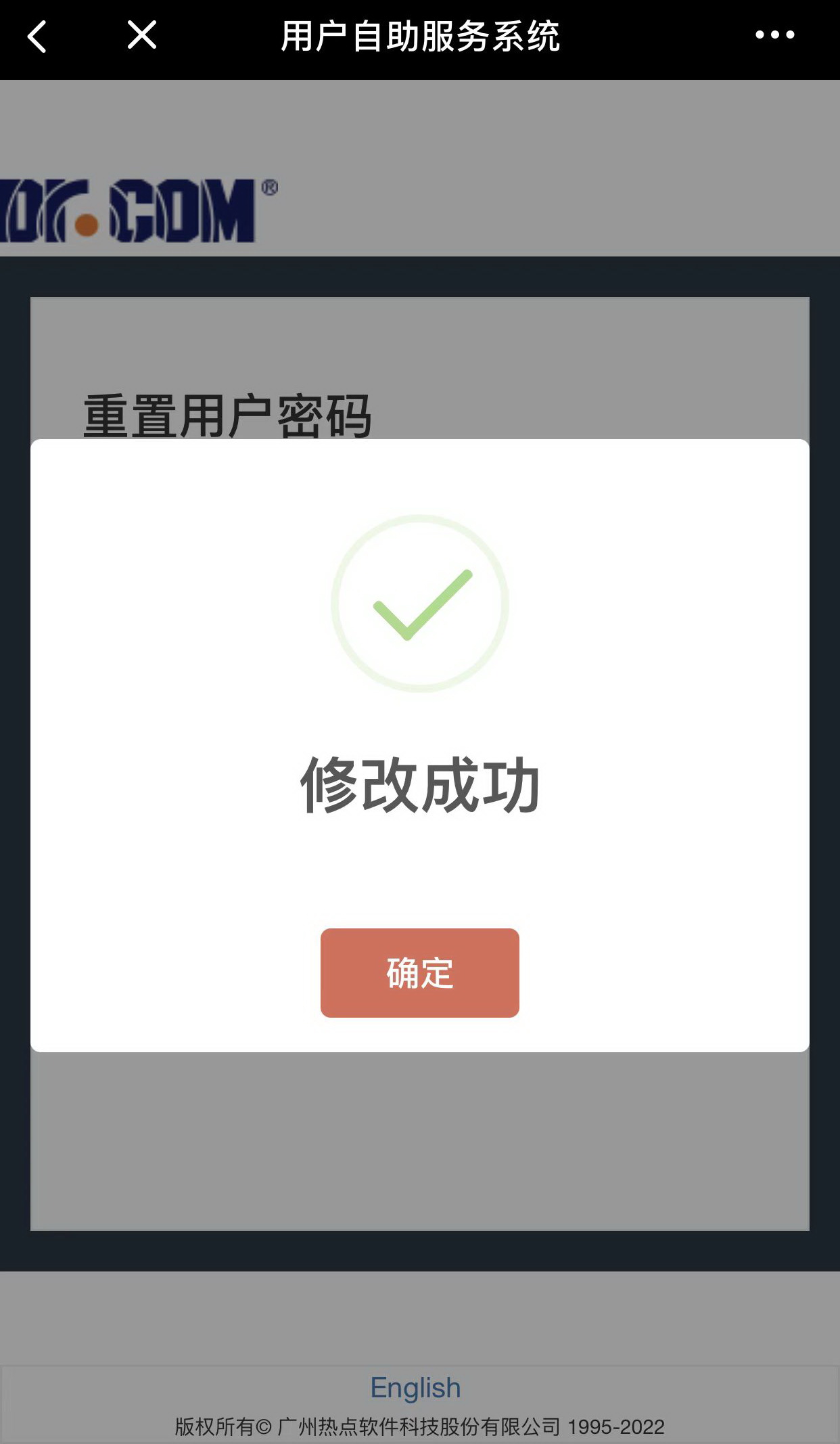

2. 在重置用户密码页面上分别填入密码和确认密码,点击提交。提交后出现成功提示,完成密码重置,可关闭该页面。

3. 研究生如需修改办公区上网号(学号+y),请在“校园网自助服务系统系统”(http://self.gzhmu.edu.cn/)登陆页面处的忘记密码,通过短信验证进行密码重置。

三、 业务咨询帮助

在使用期间如有不明或需要帮助,请电话联系:

1. 关于学校企业微信使用:37103130

2. 关于学校校园网使用:37103129

一、 校园网自助开户

1. 打开“企业微信”,在“我的企业”选择“广州医科大学”。

2. 点击下方“工作台”,滑动页面找到并点击“网络自助服务”,在“用户自助服务系统”页面点击“校园网开通”。

3. 此页面上的账号、用户名称、套餐组会自动带出不用选择,分别填入密码(不少于8位的数字、大写字母、小写字母组合)、确认密码、联系电话后,点击“获取验证码”,填入接收到的验证码,点击提交。提交后出现成功提示,完成自助开户,可关闭该页面。

4. 校园网基础套餐为0元/50 G每月。计费周期为“自然月”(即每月1日到每月末日),当月超流量则自动锁定账号,次月1日自动解锁账号。基础流量使用完,可通过微信、电子支付平台或圈存机进行流量包换购费用的缴纳操作;流量包为10元/25 GB。另外浏览“广州医科大学”内部网络信息、资源均不计流量。

二、 忘记密码或修改密码

1. 打开“企业微信”,在“我的企业”选择“广州医科大学”,点击下方“工作台”,滑动页面找到并点击“网络自助服务”,在“用户自助服务系统”页面点击“重置上网密码”。

2. 在重置用户密码页面上分别填入密码和确认密码,点击提交。提交后出现成功提示,完成密码重置,可关闭该页面。

三、 业务咨询帮助

在使用期间如有不明或需要帮助,请电话联系:

1. 关于学校企业微信使用:37103130

2. 关于学校校园网使用:37103129

各校园网用户:

为了配合6月11日举行的2022年上半年全国大学英语四、六级考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:8:30—17:30。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2022年6月10日

学校各VPN用户:

由于我校VPN3(天融信VPN)设备(域名:https://vpn3.gzhmu.edu.cn/、IP:120.236.166.144)出现未知故障,经设备厂商检修,设备需返厂维修。因此VPN3(天融信VPN)会暂停服务,恢复服务的时间待定。

由此带来的不变敬请谅解。

信息与现代教育技术中心

2022年6月5日

智慧课室使用操作指南.pdf

各教学单位:

为促进智慧教室的推广应用,帮助广大教师更好地运用智慧教室的新技术,增强教师通过智慧教室开展智慧课堂的教学能力,提升教师教育技术能力,深入推进学校教育教学改革。现就开展智慧教室应用在线培训通知如下:

一、报名时间与方式

报名时间:2022年5月23日起

报名方式:教师在超星学习平台的“在线课程”中,报名参加《广州医科大学智慧课室应用培训》在线培训。操作指南详见附件。

二、培训主题

主题:智慧教室应用场景案例解析 主讲人:信息中心程湛

主题:智慧教室使用操作 主讲人:信息中心刘嘉欣

主题:超星智慧课堂的应用 主讲人:信息中心刘嘉欣

主题:研讨互动教室使用操作 主讲人:青鹿公司培训讲师

主题:希沃电子白板的应用 主讲人:希沃公司培训讲师

三、其他事项

教师完成培训任务后,可认定学校教育教学能力提升培训2学时,在线课程学习截止时间为2022年12月18日,教师教学发展中心将在本年末统一公布本次培训学时认定情况,重复参与线上线下培训不可累计学时,相同主题培训只认定一次2学时。

联系方式:刘老师,37103022;宋老师,37103539。

附件: 超星在线学习平台报名方式

信息与现代教育技术中心

教师教学发展中心

2022年5月23日

一、虚拟货币“挖矿”介绍

(一)什么是虚拟货币?什么是虚拟货币“挖矿”?

虚拟货币以数字化形式存在于网络世界中,它不是真正意义上的货币,不具有法偿性和强制性等货币属性,也不具有与货币等同的法律地位,不能且不应作为货币在市场上流通使用,投资和交易虚拟货币的行为也不受法律保护。

虚拟货币“挖矿”活动指通过专用“矿机”计算生产虚拟货币的过程,能源消耗和碳排放量大,对国民经济贡献度低,对产业发展、科技进步等带动作用有限,加之虚拟货币生产、交易环节衍生的风险越发突出,其盲目无序发展对推动经济社会高质量发展和节能减排带来不利影响。

(二)国家对“挖矿”行为的相关政策和法律

1.2021年11月10日,国家发改委组织召开虚拟货币 “挖矿”治理专题视频会议,特别强调各省区市要坚决贯彻落实好虚拟货币“挖矿”整治工作的有关部署,切实负起属地责任,建制度、抓监测,对本地区虚拟货币“挖矿”活动进行清理整治,对虚拟货币“挖矿”活动进行清理整治,严查严处国有单位机房涉及的“挖矿”活动。

2.2021年9月15日,中国人民银行会同有关部门印发了《关于进一步防范和处置虚拟货币交易炒作风险的通知》,明确虚拟货币不具有法定货币等同的法律地位,其相关业务活动属于非法金融活动,参与虚拟货币投资交易活动存在法律风险。

3.2021年9月3日,国家发展改革委等部门关于整治数字货币“挖矿”活动的通知。要求全面梳理排查数字货币“挖矿”项目。禁以数据中心名义开展数字货币“挖矿”活动等要求。2021年6月21日,中国人民银行有关部门就银行和支付机构为数字货币交易炒作提供服务问题,约谈了多家银行和支付机构,禁止使用机构服务开展数字货币交易。

4.2020年5月28日,《中华人民共和国民法典》第九条:民事主体从事民事活动,应当有利于节约资源、保护生态环境。

5.2018年10月26日,《中华人民共和国循环经济促进法(2018修正)》第五十条:生产、销售列入淘汰名录的产品、设备的,依照《中华人民共和国产品质量法》的规定处罚。使用列入淘汰名录的技术、工艺、设备、材料的,由县级以上地方人民政府循环经济发展综合管理部门责令停止使用,没收违法使用的设备、材料,并处五万元以上二十万元以下的罚款;情节严重的,由县级以上人民政府循环经济发展综合管理部门提出意见,报请本级人民政府按照国务院规定的权限责令停业或者关闭。

6.1998年1月1日 ,《中华人民共和国节约能源法》第七十一条:使用国家明令淘汰的用能设备或者生产工艺的,由管理节能工作的部门责令停止使用,没收国家明令淘汰的用能设备;情节严重的,可以由管理节能工作的部门提出意见,报请本级人民政府按照国务院规定的权限责令停业整顿或者关闭。

(三)“挖矿”行为的分类

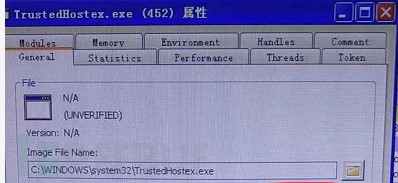

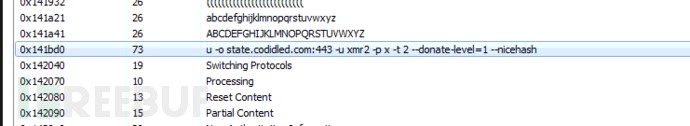

“挖矿”行为可以分为主动“挖矿”和被动“挖矿”。主动“挖矿”是指个人或团体通过在专业机器或普通电脑安装“挖矿”软件、超频工具等,主动进行“挖矿”行为。被动“挖矿”是指攻击者通过各种手段将“挖矿”程序植入受害者的计算机中,在受害者不知情的情况下利用其计算机的算力进行“挖矿”,从而获取利益,这类非法植入用户计算机的“挖矿”程序就是“挖矿”病毒。感染“挖矿”病毒的主要原因包括:

1.用户浏览访问含有mine、pool、monero等关键词的可疑“挖矿”域名;

2.用户下载并运行了带有病毒的软件,包括盗版软件、不明邮件附件等;

3.黑客通过暴力破解操作系统的ssh、ftp、telnet等服务的弱口令,或漏洞利用进入操作系统等,从而获取主机权限并下载“挖矿”病毒程序,并在内网进行横向扩展,感染其他主机。

(四)“挖矿”的危害性

一是会造成大量的能源消耗和碳排放,违背新发展理念,不利于国家碳达峰、碳中和目标的实现。

二是消耗大量计算资源,使系统、软件、应用服务运行缓慢,个人电脑或服务器一旦被“挖矿”程序控制,则会造成数据泄露或感染病毒,容易引发网络安全问题。

三是扰乱正常的金融秩序甚至社会秩序,其往往成为洗钱、非法转移资产等违法犯罪活动的工具;更有犯罪团伙通过向社会公众推销购买虚拟货币“挖矿”设备,或以租赁“挖矿”算力为由,吸引投资者购买算力份额,骗取居民个人钱财,影响社会秩序稳定。

四是存在部分国有单位职工利用国家资源、公共资源谋利,是典型的公私不分、损公肥私行为,严重违反党纪政纪,严重影响国家对虚拟货币“挖矿”行为的整治成效。

二、防治措施

对“挖矿”活动的整治,建议以“预防、检测、处置”为思路,首先应开展相关的宣传教育活动和网络安全技术预防建设,同时持续检测所管理的网络中是否存在“挖矿”行为,对“挖矿”主体进行处置,分析产生“挖矿”行为的原因并针对性地调整安全教育方式、网络安全防护方案等,由此形成一个闭环处理流程,不断提升“挖矿”行为的防治能力。典型的安全防护措施和实操主要包括以下几个方面:

(一)预防

1.加强个人终端安全防护

(1)培养良好的计算机使用习惯,个人电脑应在长时间不使用的情况下或下班时,及时关机。

(2)使用正版操作系统,及时更新操作系统补丁。

(3)安装安全防护软件或者杀毒软件,开启实时防护和自动更新功能。

(4)计算机登录口令要有足够的长度和复杂性,建议密码长度10位以上。

(5)非必要不要开启远程控制,如必须使用应在使用完后立即关闭服务。

(6)从正规渠道下载安装软件,不安装未知来源的第三方软件。

(7)不打开来源不明的链接、文档、邮件、邮件附件等。

(8)不浏览被安全软件提示为恶意或存在风险的网站。

(9)不使用未经杀毒的U盘、移动硬盘等存储设备。

2.加强服务器安全防护防范

(1)通过技术手段做好服务器主机绑定隔离措施,阻止主机间非授权访问。

(2)培养良好的计算机使用习惯,服务器长时间不使用,应及时停机。

(3)使用正版操作系统,及时更新操作系统补丁。

(4)安装安全防护软件并及时升级病毒和规则库,定期检测计算机安全状况,定期全盘扫描,保持实时防护。

(5)计算机登录口令要有足够的长度和复杂性,建议密码长度10位以上,严禁使用弱口令、空口令和缺省出厂口令,设置安全策略规则并定期更换登录口令,Linux服务器建议使用密钥认证。

(6)非必要不要开启远程控制,如必须使用应在使用完后立即关闭服务。

(7)从正规渠道下载安装软件,不安装未知来源的第三方软件;重要系统可以考虑在测试机、虚拟运行环境上安装软件进行安全检测。

(8)不使用未经杀毒的U盘、移动硬盘等存储设备。

(9)公共服务器应限制用户对管理员权限的使用,不允许私自安装软件,降低用户服务运行权限。

(10)建议服务器采用最小访问控制策略,禁止或删除不需要的服务,包括内网网络服务、互联网网络服务,仅允许授权IP地址访问。

(11)开启系统日志记录功能,并按照规定留存相关的网络日志不少于六个月。

3.加强网络安全防护

通过在网络侧部署防火墙、流量管控、日志审计等安全设备,加强对“挖矿”的监测、识别、阻断和溯源;阻止数据中心服务器访问互联网,特殊需要上互联网的服务器,按最小化原则进行授权;部署网络安全威胁管理平台、漏洞扫描系统等产品,对安

全漏洞威胁、弱口令风险等实现及时发现和闭环管理;部署网络安全态势感知平台,通过对流量、网络告警等信息的收集和分析,监测“挖矿”病毒情况、发现病毒传播线索。

在互联网和数据中心出口防火墙、IPS/IDS、智能DNS等安全设备上启用“挖矿”病毒等拦截防护功能,并及时更新特征库、情报库;有条件的可以配置出口防火墙、IPS等与第三方网络安全威胁情报系统联动,防火墙根据情报阻断“挖矿”行为,封禁矿池IP地址、域名等;另广东省高等教育学会信息网络专业委员会为广东省教育单位提供的最新矿池IP地址参考列表,各单位可及时获取并配置到防火墙等设备的出访拦截列表中。

落实上网实名制,保存用户上网访问日志、NAT日志等,以便对涉嫌“挖矿”行为的IP进行溯源。

4.加强对教学科研服务器的管理。

教学科研服务器是“挖矿”病毒感染的重灾区,应加强教学科研服务器的日常管理与运维,规范使用服务器,切实履行国有资产管理职责,具体要点包括但不限于以下内容:

严格落实教学科研服务器及机房管理责任,明确实际负责人、网络安全管理员,避免出现失管失控设备在线运行,一经发现应立即断网下线。

加强服务器账号管理:落实账号实名制,建议一人一号、避免多人共享账号;明确超级管理员账号负责人;当相关人员不再使用服务器时应及时删除账号;落实网络安全责任制,明确网络

安全管理员及运维人员,规范开展服务器安全运维管理工作,定期巡检、升级,加强监控及时发现服务器异常情况并处置各类网络安全问题,制定应急预案并定期开展演练;如服务器数量或机房达到一定规模,建议使用专业技术机构或聘请专业技术人员协助开展运维管理工作。

(二)检测

“挖矿”行为主要通过主机检测和网络流量检测来发现。建议组织所有用户开展一次主机自查,同时要求网络管理员基于网络流量主动发现存在的“挖矿”行为。

1.主机检测

对“挖矿”病毒的检测可通过安装杀毒软件进行查杀,同时结合以下各检查项对计算机进行排查:

检查系统CPU负载情况,是否一直或经常满载,“挖矿”需要大量计算力,通常大量使用CPU计算资源,如有GPU,建议同时检查GPU使用情况。

检查网络是否有异常连接。

检查是否有异常新增账户,检查原有账户是否有异常登录。

检查是否有异常未知进程。

检查是否存在异常添加的未知文件。

检查系统文件、系统命令是否被篡改。

检查系统日志是否存在异常记录。

检查系统定时任务是否存在未知任务。

检查系统配置文件是否被篡改。

检查查看当前系统活跃的进程信息,是否向矿池发起TCP请求。

2.网络流量检测

安全设备告警,访问了可疑“挖矿”域名,访问了可疑IP尤其是境外IP,访问目标主机的时间是否存在可疑行为,如非工作时间,访问时间间隔有一定规律性。

在防火墙等安全设备上更新特征库,结合云端威胁情报,识别“挖矿”主机。

通过DNS流量分析,结合威胁情报,识别“挖矿”域名请求,对可疑主机进一步溯源排查。

部分内网区域可以部署蜜罐或直接监测东西向流量,以发现可能的“挖矿”病毒引起的横向攻击。

对于无法识别潜在的“挖矿”行为,可通过最新的安全态势感知平台进行深度检测和分析。另CERNET华南地区网络中心已建立基于广东省教科网的安全态势感知平台,可针对各单位的教科网流量进行“挖矿”行为监测和预警。

(三)处置

检测出的可能存在“挖矿”行为IP后应进行IP溯源,进一步确认是主动“挖矿”行为还是感染“挖矿”病毒。确认主机存在“挖矿”,应先进行断网、隔离,再进行清理处置。对于主动安装“挖矿”软件的主机,建议扣留设备,保留证据,报纪检监察部门处置;对于感染“挖矿”病毒的主机,相关处置措施如下:

Linux系统处置。通过定时任务/服务的清除、特定文件的删除、文件中特定内容的删除、目录的删除、指定文件的恢复、病毒进程文件处置、病毒文件删除等处置动作,彻底清除用户网络中的“挖矿”病毒。

Windows系统处置。通过进程内存处置、自启动目录文件删除、自启动配件文件的清除/修改,注册表项的清除/修改,计划任务删除、账号删除、WMI自启动删除、文件的删除和恢复等处置动作,彻底清除用户网络中的“挖矿”病毒。

确认事件原因,如:弱口令、漏洞、开放的服务和端口等,定位可能的感染路径,对照上文安全加固建议,进行漏洞封堵,以免再次感染。

主机上的“挖矿”病毒或“挖矿”软件必须进行彻底清除。因“挖矿”病毒具有相当隐藏性,并可能被黑客植入后门,“挖矿”建议做好备份后,彻底重装操作系统。“挖矿”如无法进行重装系统操作的,建议由安全专业人员进行处置。

阻止“挖矿”病毒局域网内扩散。对确认为“挖矿”病毒感染的主机,了解其所在环境的网络拓扑、业务架构、设备类型等关键信息,评估“挖矿”病毒可能的传播范围等,对失陷区域作出初步判断,同网段的主机、服务器进行“挖矿”病毒检测和排查。

积累“挖矿”病毒以及其他恶意软件感染事件的数据,对于发现的矿池要及时在防火墙等安全设备封禁,对于主动“挖矿”或感染“挖矿”病毒的内网主机,建立IP和物理位置信息库,调整对应的安全防护措施。

三、其他

“挖矿”整治是一项长期的工作,必须做好持续整治的准备。

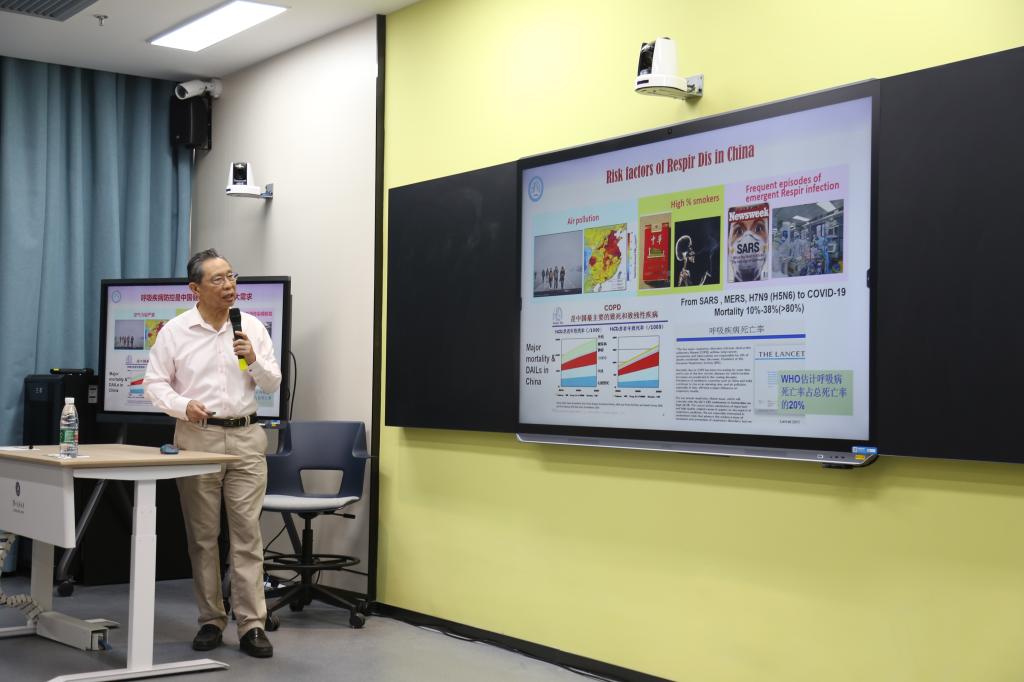

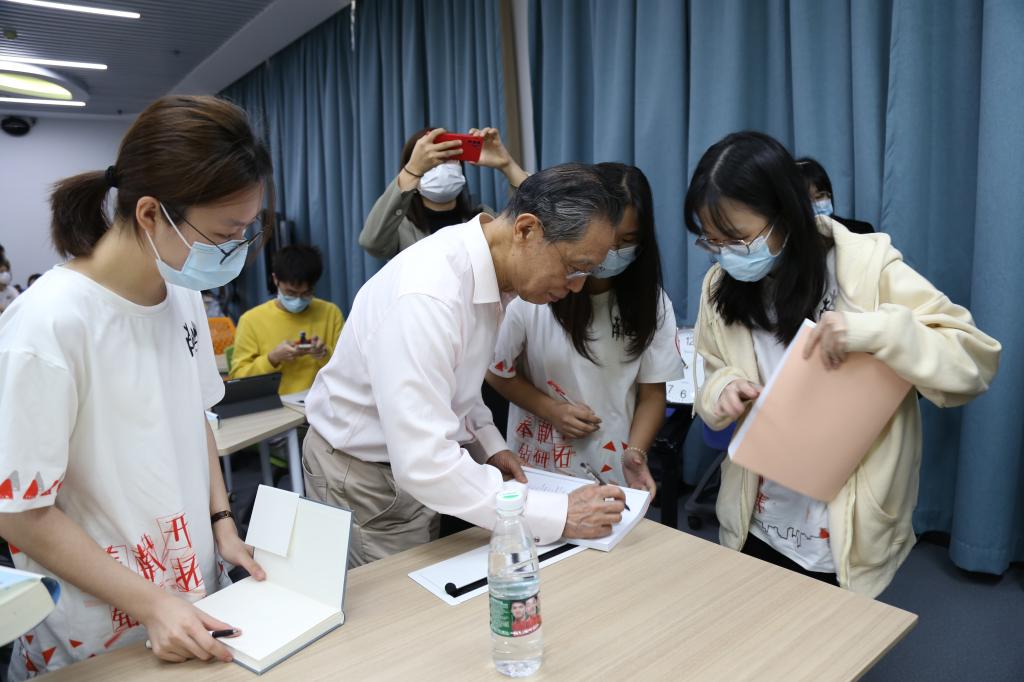

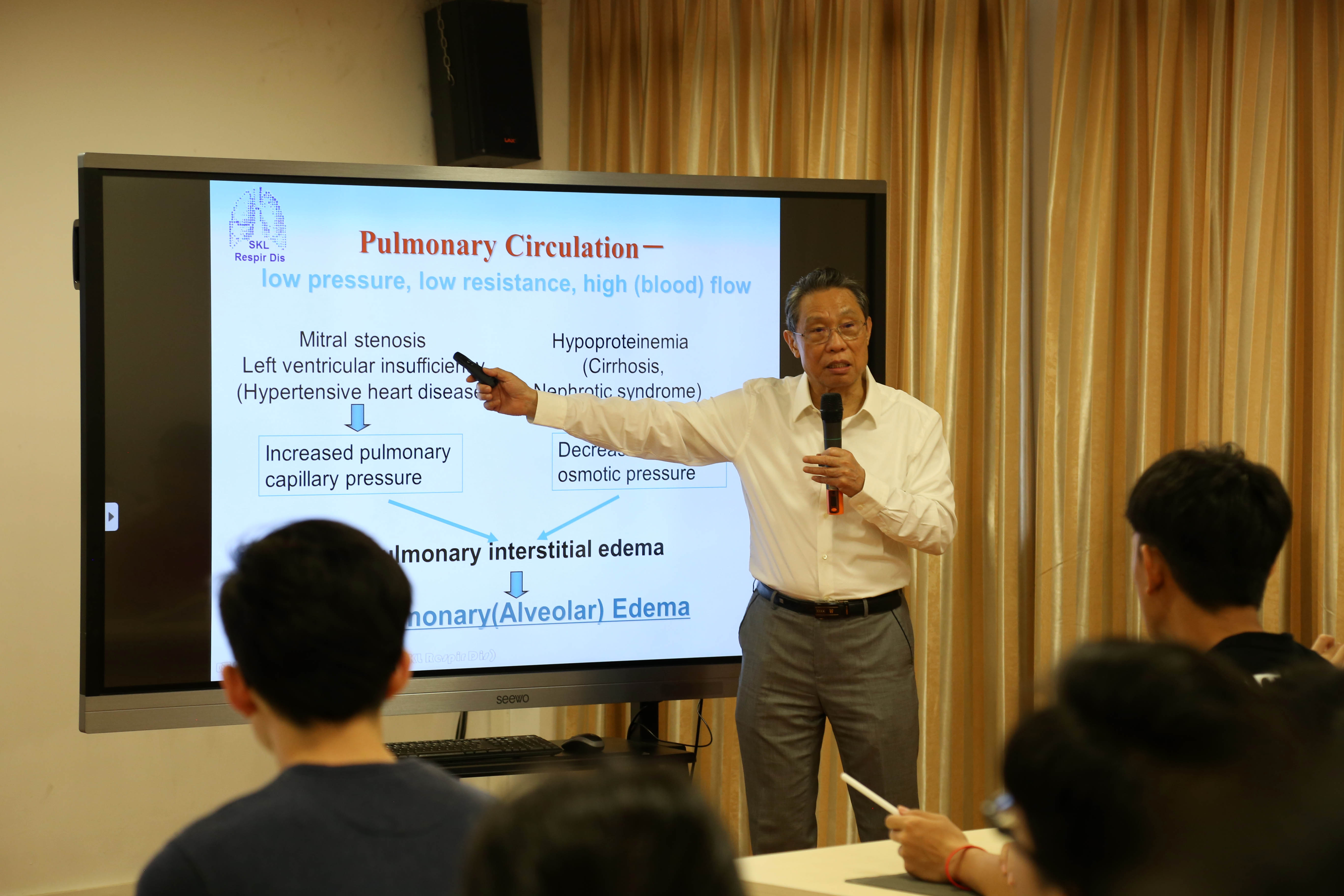

4月18日上午,钟南山院士以全英文的形式为2020级南山班学生讲授“呼吸疾病总论”。

“Good morning, everybody.”钟南山院士大步走向讲台,向同学们问好,讲桌旁的他神采奕奕。

课堂上,他从“新冠肺炎流行现状”引入,系统介绍了呼吸系统疾病的流行病学现状、肺的结构和功能、呼吸系统疾病的危险因素、呼吸系统疾病的诊断、5P医学模式等知识。

“新冠肺炎防控的关键是预防感染、减少重症、降低死亡。”他回顾了新冠肺炎疫情暴发的时间线,向同学们展示了目前国内奥密克戎变异毒株的感染情况,以及在巴西开展的异源性疫苗(2针灭活+1针mRNA疫苗)接种的数据,“我建议使用异种疫苗作为序贯接种”,他提到。

正确诊断是有效治疗的前提,钟院士结合自身丰富的临床经验,形象生动地指出各类呼吸疾病诊断的要点。讲到呼吸困难的症状时,他模仿哮喘病患者病发时的呼吸声,指出与其他类似疾病的不同之处;在讲到影像学检查时,他着重分析了不同年龄的新冠肺炎患者的胸片,对比描述病情进展情况。

在介绍5P医学模式时,他强调“现在我们要由‘以治疗为中心’转变为‘以健康为中心’,呼吸疾病防治研究的方向也要向‘早期预防、早期诊断、早期干预’转变”。5P医学模式就是Predictive(预测性)、Preventive(预防性)、Pre-symptomatic(早干预)、Personalized(个体化)、Participatory(参与性),“ 希望通过5P医学模式为公众提供简单、有效、价廉、安全的治疗。”

当面向院士请教的机会十分难得,同学们围绕“抗新冠病毒药物”“菌群移植在呼吸领域有无应用价值”“如何劝阻重烟瘾者戒烟”“‘早发现、早诊断、早治疗’策略在呼吸领域的应用前景”等问题踊跃提问。面对同学们天马行空的想法,钟院士举一反三,结合工作中的实际情况为同学们一一解答。

“同学们提的几个问题都非常有意思,希望我们接下来有机会可以进行更深入的探讨。”话音刚落,下课铃声响起,课堂中掌声雷动。

意犹未尽的2020级 “小南山”们从认真听讲切换到细细深思,他们有着怎样的感悟呢?授课之中有什么难忘的细节?

“钟老师的课不仅仅是富含知识的课,更是有爱的、有情怀的课。”现场听课的泰敬业同学说。早早地来到教室的他坐在第一排,并且“抢到”第一个提问的机会。“钟老师说,医生需要从患者的角度多加考虑,治疗措施要做到高效、方便且费用较低。他的教导让我对医者大爱有了更深入的思考。”

“最难忘的细节是钟老师模仿哮喘患者的喘气声。”匡冰灵同学说,钟老师临床经验和授课经验非常丰富,一下子就将书本上抽象的说明化为生动的“现身说法”。

林肯同学说,钟老师全程英文授课,表达既专业又清晰,这是他走在医学研究前沿的体现。作为“80后”的钟老师,依然坚持学习最新的知识、做前沿的研究,为后辈学子树立了榜样。

担当“南山精神”的传人,你会怎么做?

现场听课的2020级学生有不少是“出生于非典、高考于新冠”,林肯说:“钟老师敢医敢言,守护生命健康,带领团队用仁心仁术践行‘人民至上、生命至上’。”他表示,当下最重要的事就是学好专业知识、增强人文素养。“钟老师在我的《内科学》课本上亲笔签名,我在学习的时候会经常翻出来看一看,激励自己不断追求卓越。”

泰敬业说,无论是在抗击疫情中挺身而出,还是防治慢阻肺等慢性呼吸病的“咬定青山不放松”,这是钟老师对医者仁心的职业追求,也是对患者需求的努力回应。“作为医学生和南山班学子,我们有责任也有能力传承‘南山精神’,为祖国医学事业贡献力量。”

“一方面,我会夯实临床基本功;另一方面,积极参加科研课题,探索医学的未知数。”匡冰灵说,“医学的发展得益于一代又一代医者的传承与创新,我们会接过钟老师的接力棒,争当具有‘勇于担当的家国情怀、实事求是的科学精神、追求卓越的人生态度’的广医人。”

(文章来源:广州医科大学新闻中心、摄影:刘嘉欣)

概述

Apache官方发布了Apache Struts2存在远程代码执行漏洞的风险通告(CVE-2021-31805),远程攻击者可利用该漏洞对受影响的服务器实施远程攻击,导致任意代码执行从而控制目标系统。Apache Struts 2是一个应用非常广泛的Java Web开源框架,普遍用于大型互联网企业、政府、金融机构等行业中的Web开发和网站建设,影响范围较广,危害较大。请及时自查该框架部署情况,并综合考虑自身业务情况进行版本更新修复,以防遭受黑客攻击。

ApacheStruts 2是美国阿帕奇(Apache)软件基金会负责维护的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架,用于开发Java EE网络应用程序的开放源代码网页应用程序架构。它利用并延伸了JavaServlet API,鼓励开发者采用MVC架构。

漏洞详情

由于对漏洞(CVE-2020-17530)的修复不完整,导致输入验证不正确。如果开发人员使用“ %{...} ”语法应用强制 OGNL 评估,标签的一些属性仍然可以执行双重评估。对不受信任的用户输入使用强制 OGNL 评估可能会导致远程代码执行。

漏洞名称:ApacheStruts2 远程代码执行漏洞

漏洞编号:CVE-2021-31805

危害等级:高

影响范围

受影响版本

Struts 2.0.0 - Struts 2.5.29

安全版本

>= 2.5.30

解决方案

目前,Apache官方已发布安全版本,请及时下载更新,若相关用户暂时无法进行升级操作,可使用以下措施进行临时缓解:

校园网用户:

为提高校园网络安全性与稳定性,更好的为用户提供网络服务,信息与现代教育技术中心拟于4月4日(星期一)13:00对学校认证计费系统进行升级,预计升级时间2小时。系统升级期间校园网络(内网)可以正常使用,与计费系统相关的接口服务(上网认证和计费服务)和业务(用户自助服务系统)将全部暂停使用。升级完成后将恢复正常服务。

不便之处,敬请谅解。

如有疑问,请电话咨询:37103129。

信息与现代教育技术中心

2022年4月2日

关于智慧教室应用培训时间改期的通知

各教学单位:

原定于2022年3月18日举办的智慧教室应用培训,因故不能如期举办,现改为2022年3月24日(周四)下午

14:10-16:40。报名时间延长至2022年3月22(周二)下午17:00。培训地点与内容不变。

特此通知!

信息与现代教育技术中心

教师教学发展中心

2022年3月15日

关于开展智慧教室应用培训的通知

各教学单位:

为促进智慧教室的推广应用,帮助广大教师更好地运用智慧教室的新技术,增强教师通过智慧教室开展智慧课堂的教学能力,提升教师教育技术能力,深入推进学校教育教学改革。现就开展智慧教室应用培训通知如下:

一、培训时间与地点

时间:2022年3月18日(周五)9:10-11:40

地点:番禺校区 教学楼A3 606

二、培训流程

本次培训采用理论讲解+技能实操相结合的培训方式,主要围绕智慧教室应用主题进行,具体培训流程如下。

开班仪式

领导致辞 时间:9:10-9:20

主题:智慧教室应用场景案例解析

主讲人:信息中心程湛 时间:9:20-10:00

主题:超星智慧课堂在智慧教室中的应用

主讲人:信息中心刘嘉欣 时间:10:10-10:50

主题:青鹿研讨互动教室使用操作培训

主讲人:青鹿公司工程师 时间:11:00-11:40

三、报名方式

1.全校教师均可报名参加,线下培训报名人数限40名。请参加教师3月17日(周四)前必须在超星学习平台的“培训活动”中报名,培训报名开始时间为3月9日20:00,操作指南详见附件。请线下参加培训教师提前到达会场进行签到。

2.未能参加线下培训的教师可在超星学习平台的“在线课程”中,报名参加《广州医科大学智慧课室使用培训》在线培训,具体学习方式将另行通知。

四、其他事项

教师完成培训任务后,可认定学校教育教学能力提升培训2学时,在线课程学习截止时间为2022年12月18日,教师教学发展中心将在本年末统一公布本次培训学时认定情况,重复参与线上线下培训不可累计学时,相同主题培训只认定一次2学时。

联系方式:刘老师,37103022;宋老师,37103539。

附件: 超星在线学习平台报名方式

信息与现代教育技术中心

教师教学发展中心

2022年3月9日

近日,获悉上海贝锐信息科技股份有限公司旗下的向日葵远控软件存在远程代码执行漏洞(CNVD-2022-10270)与(CNVD-2022-03672),影响Windows系统使用的个人版和简约版,攻击者可利用该漏洞获取服务器控制权。目前PoC公开,请相关用户尽快采取措施进行防护。

影响范围:

向日葵个人版for Windows <= 11.0.0.33

向日葵简约版 <= V1.0.1.43315(2021.12)

官方已于2021年针对此漏洞发布了新版本修复,建议受影响用户及时更新进行防护。官方下载链接:

https://sunlogin.oray.com

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2022-10270

https://www.cnvd.org.cn/flaw/show/CNVD-2022-03672

近日,教育部等六部门印发了《关于推进教育新型基础设施建设构建高质量教育支撑体系的指导意见》(以下简称意见),“《意见》”指出“教育新型基础设施是以新发展理念为引领,以信息化为主导,面向教育高质量发展需要,聚焦信息网络、平台体系、数字资源、智慧校园、创新应用、可信安全等方面的新型基础设施体系。教育新型基础设施建设(以下简称教育新基建)是国家新基建的重要组成部分,是信息化时代教育变革的牵引力量,是加快推进教育现代化、建设教育强国的战略举措。为深入贯彻党的十九届五中全会精神,加快推进教育新基建,构建高质量教育支撑体系。”

其中,在学校教育技术方面,意见提出:

(一)指导思想

“以习近平新时代中国特色社会主义思想为指导,全面贯彻党的教育方针,落实立德树人根本任务,准确把握新发展阶段、贯彻新发展理念、构建新发展格局,以技术迭代、软硬兼备、数据驱动、协同融合、平台聚力、价值赋能为特征,加快推进教育新基建。以教育新基建壮大新动能、创造新供给、服务新需求,促进线上线下教育融合发展,推动教育数字转型、智能升级、融合创新,支撑教育高质量发展。”

(二)基本原则

“坚持创新引领。深入应用5G、人工智能、大数据、云计算、区块链等新一代信息技术,充分发挥数据作为新型生产要素的作用,推动教育数字转型。”

(三)建设目标

“建设教育专网和“互联网+教育”大平台,为教育高质量发展提供数字底座。汇聚生成优质资源,推动供给侧结构性改革。建设物理空间和网络空间相融合的新校园,拓展教育新空间。”

(四)重点方向:

1.平台体系新型基础设施

“推动各级各类教育平台融合发展,构建互联互通、应用齐备、协同服务的“互联网+教育”大平台。”“构建新型数据中心。”“促进教育数据应用。”“推动平台开放协同。”“升级网络学习空间。”

2.数字资源新型基础设施

“依托国家数字教育资源公共服务体系,推动数字资源的供给侧结构性改革,创新供给模式,提高供给质量。”“开发新型资源和工具。”“优化资源供给服务。”“提高资源监管效率。”

3.智慧校园新型基础设施

“支持有条件的学校利用信息技术升级教学设施、科研设施和公共设施,促进学校物理空间与网络空间一体化建设。”“完善智慧教学设施。”“建设智慧科研设施。”“部署智慧公共设施。”

4.创新应用新型基础设施

“依托“互联网+教育”大平台,创新教学、评价、研训和管理等应用,促进信息技术与教育教学深度融合。”“普及教学应用。”“创新评价应用。”“拓展研训应用。”“深化管理应用。”

为做好疫情常态化防控工作,方便教职工报备访客,学校于4月份开始试行访客报备系统。经过大半年的试运行,效果良好,现决定正式投入使用。特将相关事项通知如下:

一、访客是指由于公务活动而必须进入校园的外来人员。

二、报备时效:来访前48小时内。

三、报备信息:请报备人如实提前填写访客报备资料,包括驾、乘车辆信息等。越秀校区暂不接受车辆报备。

四、访客入校流程:访客在学校门岗(番禺校区:大门岗;越秀校区:南门岗、北门岗),经值班保安员核验身份证后,即可刷访客二维码进闸入校。

五、访客报备权限:此功能仅限学校在编职工及学校人事处聘请的编外人员使用。学生、物业员工等外包服务人员暂无此权限,确有需要的可通过所在部门报备。

六、如有校级专题会议、大型公务活动等,来访人数较多的,请各单位另行联系保卫处办理。

七、从2022年1月1日起,学校保卫处将不再受理各单位的纸质或者电子方式的报备表。

访客报备系统的具体使用方法见附件。如在使用此系统过程中出现任何问题,请及时联系020-37103129。

实施访客报备系统,旨在持续做好常态化疫情防控工作,方便教职工报备访客。为确保校园安全稳定,确保师生员工生命健康安全,希望大家积极配合,如实填写来访原因及访客信息,非必要不邀请。由此带来的不便,敬请谅解!

保卫处

信息与现代教育技术中心

2021年12月31日

各校园网用户:

为了配合12月25日至26日举行的全国硕士生招生考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:25日8:00—17:00、26日8:00—17:00。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2021年12月24日

各校园网用户:

为了配合12月18日举行的2021年下半年全国大学英语四、六级考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:8:30—17:30。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2021年12月17日

概述

Apache Log4j 2存在任意代码执行漏洞,由于Apache Log4j 2 新增的 lookup 功能未对输入进行严格的判断,存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。

Apache log4j 2是一款开源的Java日志记录框架,提供方便的日志记录,通过定义每一条日志信息的级别,能够更加细致地控制日志生成过程,以便用于编写程序时进行调试,在项目上线后出现状况时也可根据日志记录来判断原因,被广泛大量用于业务系统开发环境中。经验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等众多组件与大型应用均受影响,该漏洞无需授权即可远程代码执行,一旦被攻击者利用会造成严重后果,影响范围覆盖各行各业,危害极其严重,请全省各单位高度重视,迅速自查修复漏洞,以防遭受黑客攻击。

漏洞详情

该组件存在Java JNDI注入,当程序将用户输入的数据进行日志,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。

危害等级:严重

影响范围

受影响版本:

Apache Log4j 2.x <= 2.15.0-rc1

已知受影响应用及组件:

Apache Solr

Apache Flink

Apache Druid

srping-boot-strater-log4j2

不受影响版本:

Apache log4j-2.15.0-rc2

自主检测

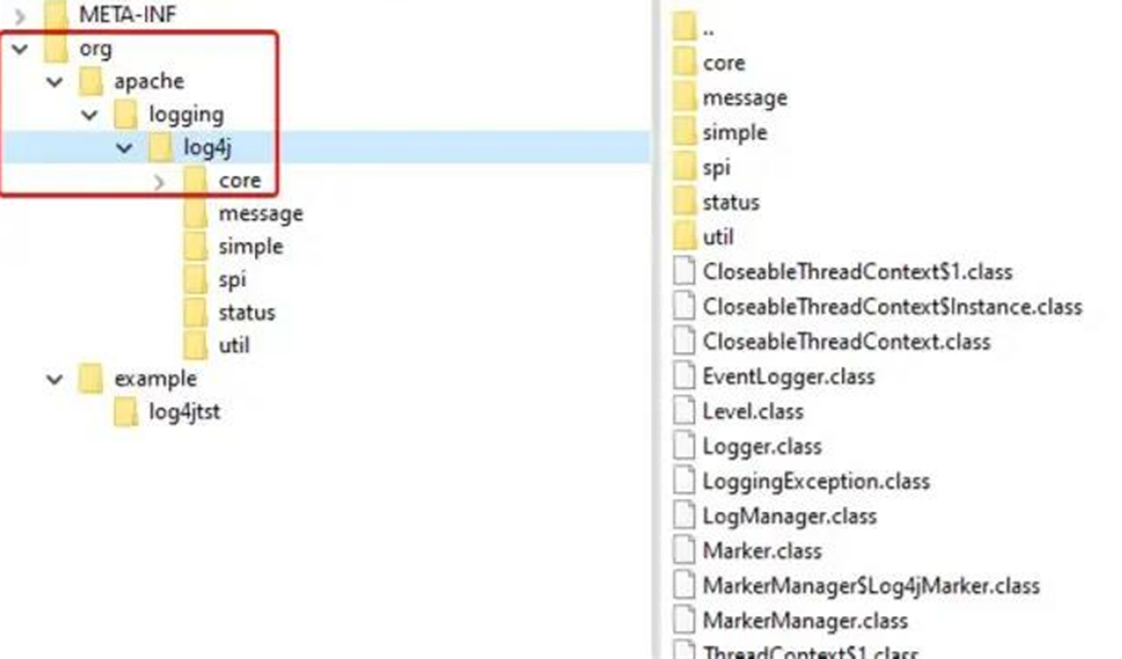

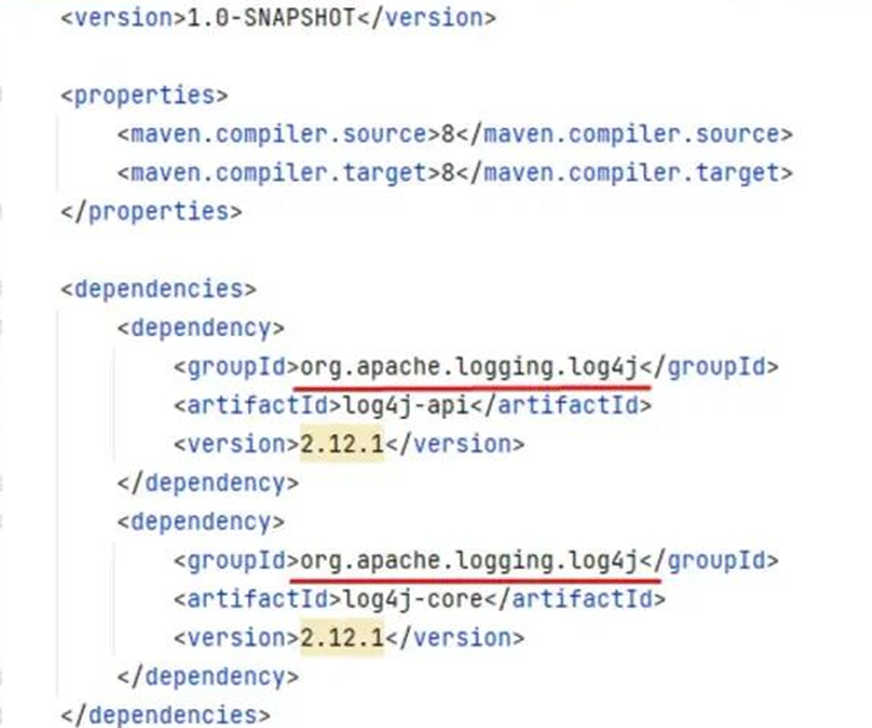

1、相关用户可根据Java jar解压后是否存在org/apache/logging/log4j相关路径结构,判断是否使用了存在漏洞的组件,若存在相关Java程序包,则很可能存在该漏洞。

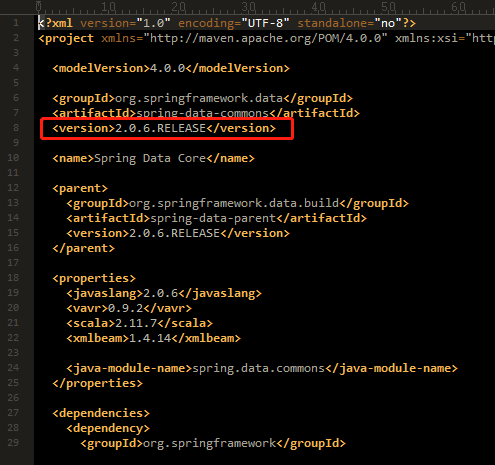

2、若程序使用Maven打包,查看项目的pom.xml文件中是否存在下图所示的相关字段,若版本号为小于2.15.0,则存在该漏洞。

3、若程序使用gradle打包,可查看build.gradle编译配置文件,若在dependencies部分存在org.apache.logging.log4j相关字段,且版本号为小于2.15.0,则存在该漏洞。

解决方案

该漏洞利用门槛极低,一旦被攻击者利用将造成严重后果,影响范围覆盖全行业,危害极其严重,请各单位迅速组织排查本单位的重要信息系统是否存在使用Log4j框架的情况。如存在相关情况,请及时参考以下解决方案开展整改加固及安全监测工作尽迅速修复漏洞:

攻击排查

1、目前攻击者主要采用dnslog方式进行扫描、探测,常见的漏洞利用方式可通过应用系统报错日志中的

javax.naming.CommunicationException

javax.naming.NamingException: problem generating object using object factory

Error looking up JNDI resource

关键字进行排查。

2、攻击者发送的数据包中可能存在“${jndi:}”字样,建议使用全流量或WAF设备进行检索排查。

修复建议

1. 尽快通过参考链接中官网地址升级到最新版本:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2. 配置网络防火墙,禁止系统主动外连网络,包含不限于DNS、TCP/IP、ICMP。

3. 升级已知受影响的应用及组件,如srping-boot-strater-log4j2、ApacheSolr、Apache Flink、Apache Druid。

4. 排查日志集中管理服务器,以及基于java开发的商业软件,以及其他可能存在隐患的基础环境。

5.紧急加固缓解措施:

① 设置参数:

log4j2.formatMsgNoLookups=True

② 修改JVM参数:

-Dlog4j2.formatMsgNoLookups=true

③ 系统环境变量:

FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

④ 禁止 log4j2 所在服务器外连

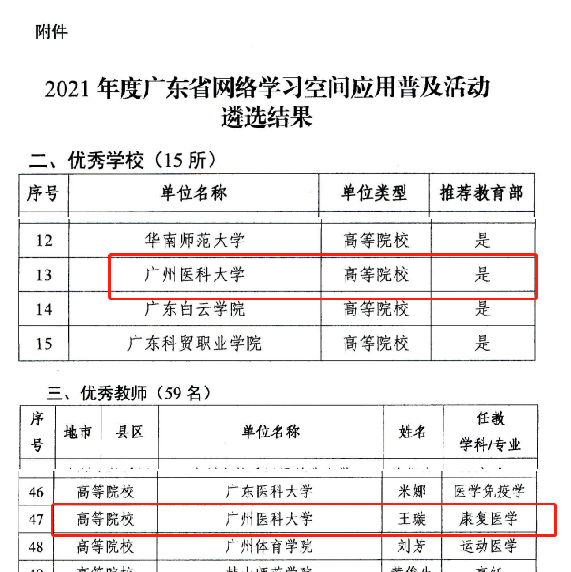

近日,广东省教育厅公布了2021年度广东省网络学习空间应用普及活动遴选结果。我校获评广东省网络学习空间应用普及优秀学校,我校附属二院王璇教师荣获广东省网络学习空间应用普及优秀教师。

2021年7月,广东省教育厅组织开展2021年度广东省网络学习空间应用普及活动。我校领导高度重视,信息与现代教育技术中心联合教务处教师教学发展中心组织申报活动,认真撰写申报材料,全面梳理我校网络学习空间建设与应用情况,总结建设成果、凝练创新特色,精心制作空间介绍视频。空间应用情况介绍视频从空间建设概况、主要功能、资源建设、应用创新、社会影响与创新特色六个维度展示了空间建设与应用成果。申报材料通过评审后,我校立即组织远程答辩准备工作。答辩会上,信息与现代教育技术中心刘嘉欣老师对空间应用基础、创新应用、应用保障与社会影响进行了汇报,教务处处长李建华、信息与现代教育技术中心主任陈戏墨就答辩组专家的提问进行了全面的回答。

经过资格审查、线上评审及远程答辩等方式,广东省教育厅从5个区域、22所学校、234位教师中选出3个优秀区域、15所优秀学校(其中高校4所)、59位优秀教师。我校荣获广东省网络学习空间应用普及优秀学校,并推送至教育部参加评选。学校将继续把推动网络学习空间的建设与应用作为教育信息化建设的重要抓手,促进信息技术与教学、管理深度融合,变革教学模式、创新评价方式、提高教育教学质量,以更好助力卓越医学人才培养。

什么是“挖矿”

通俗来讲,“挖矿”就是通过大量计算机的运算,去获得各种数字加密虚拟币。虚拟数字币,可以兑换、交易成钱。那么动用的计算机运算能力越多,挖的就越多,所获得的虚拟数字币就越多,也就能兑换更多的财富。

“挖矿”有什么影响

“挖矿”由于会动用大量的计算机的运算资源,导致能源消耗和碳排放量大,对国民经济贡献度低,对产业发展、科技进步等带动作用有限,加之虚拟货币生产、交易环节衍生的风险越发突出,其盲目无序发展对推动经济社会高质量发展和节能减排带来不利影响。今年国家发展改革委等部门发布了《国家发展改革委等部门关于整治虚拟货币“挖矿”活动的通知》(发改运行〔2021〕1283号)。

我不挖矿,跟我没有关系

虽然我们不主动挖矿,但是挖矿可能就在我们身边。有一些不法分子利用各种手段在我们毫无察觉的情况下把挖矿程序植入我们的计算机里,把我们的计算机“免费”征用为他们自己的矿机。这些非法植入的“挖矿”程序就称之为「挖矿木马」。我们在不知不觉中所用的机器就成为挖矿中的一员。

我的机器有没有在挖矿?

如果发现在无其他应用的情况下计算机CPU占用明显增加,运行速度变慢,那就很有可能是中了“挖矿”木马。但由于这些症状太明显,进化后的“挖矿”木马为了避免被用户发现,当检测到用户电脑上CPU占用较高时,会自动暂停挖矿,当用户电脑闲置时,全力挖矿,所以最好的办法还是安装杀毒软件进行查杀。

要如何预防“挖矿”木马?

安装杀毒软件防御“挖矿”木马攻击;及时为计算机的操作系统打补丁,避免漏洞攻击;不浏览被安全软件提示为恶意的站点;不打开被安全软件标记为恶意的文件;定时查杀病毒。

各部处、各二级学院、各直属医院:

根据《中华人民共和国网络安全法》《广州市网络安全事件应急预案》等法律法规的要求,为进一步优化和完善我校信息技术部门、网络信息系统使用部门之间网络安全应急联动协调处置机制,提升我校的网络安全防护能力和应急处置水平,切实保障我校的网络信息安全,学校信息与现代教育技术中心会同网络安全技术厂家拟于2021年11月22日开始开展2021年广州医科大学网络安全应急实战演练,为期7天。为做好此次演练工作,现将有关要求明确如下:

一、请各部门高度重视,做好网络安全日常防护工作,做好网络安全检查,全面排查本部门网站、重要业务系统的安全隐患及风险,及时修补系统漏洞,确保制度建设、攻击防范、日志留存等管理和技术措施落实到位。

二、学校信息与现代教育技术中心将联合安全技术厂家等有关部门不定时对学校各部门网站、重要业务系统开展漏洞扫描与渗透测试,设计演练场景并选取部分部门作为演练目标开展实战演练,场景触发后将开展事件应急响应处置评估,请届时落实相关人员予以配合。

三、各部门在网络安全突发事件处置过程中根据部门职能,各司其职,相互配合,有效协同,形成合力,共同履行应急处置协调工作的管理职责。

四、请各部门明确本部门分管网络安全工作的领导和负责人员,按照“谁主管、谁负责;谁建设、谁负责;谁运营、谁负责;谁使用、谁负责”的原则,将网络安全责任落实到部门,落实到个人。健全信息通报机制,一旦出现网络安全问题或突发事件,应立即采取相关应急措施并及时上报学校信息与现代教育技术中心(联系人:王岗,电话:18002210514;莫彦,电话:13539704820)。

宣传部

信息与现代教育技术中心

2021年11月18日

各校园网用户:

接光纤线路运营商广州宽带主干网络有限公司的通知,由于广州至高明高速广州段七星岗互通式立交项目施工,需将光缆迁移至管道内,广州宽带主干网络有限公司计划于2021年11月18日(星期四)0:00至4:00对该处路段光缆进行优化割接施工。

受其影响,在上述时间段我校番禺校区至越秀校区互联带宽将降为1G;政务专网暂时中断。待优化割接施工完成后,以上受影响业务将会恢复。

不便之处,敬请原谅。

信息与现代教育技术中心

2021年11月17日

为进一步落实学生数据信息化管理,推进学生大数据共享,广州医科大学学生工作处与信息与现代教育技术中心 (以下简称“信息中心”)牵头建设了学生工作管理系统。该系统适用于本科生从迎新到离校的主要业务办理,包括学生信息管理、迎新/离校管理、综合测评管理、奖/助学金管理、荣誉称号管理、违纪处分管理、勤工助学管理、请假/留校管理、困难生认定等功能。经过一个多月需求调研以及系统建设工作,信息中心已于 2021 年 11 月 5 日进行系统使用培训,并决定于 2021 年 11 月 8 日正式上线。系统上线后,将有助于简化学生工作流程,建立各有关职能部门对学生事务的有机联系,实现学生信息资源共享,为建立学生在校期间全过程数据奠定有力基础。

特此通知。

广州医科大学信息中心

2021 年 11 月 08 日

为贯彻落实教育部《教育信息化2.0行动计划》、《中国教育现代化2035》等文件精神,要加快信息化时代教育变革,建设智能化校园,利用智能技术加快推动人才培养模式、教学方法改革,广州医科大学对现有多媒体课室进行升级改造,打造系列“智慧课室”。目前,我校已建成4间智慧课室,位于番禺校区教学楼A3栋6楼。

我校智慧课室是基于现代教育技术理念,结合先进信息技术实现的全新教学环境,通过智慧互动教室,可以使同学们体验到参考资料自主学习、小组讨论共同学习,课堂答疑互动学习、本教室与异地教室联合学习等全新教学方式;同时,还支持视频会议、远程答辩、现场直播等满足当前疫情时期所需的教育教学功能。

此次打造的智慧课室有混合型智慧课室、研讨互动型智慧课室。

混合型智慧课室

混合型智慧课室配可根据教学需求自由组合成不同形态。一体式个人桌椅支持学生个性化自由移动,也支持分组与拼接。

主要功能:无线投屏、多屏互动、分组讨论、视频会议、精品录播、现场直播

适用场景:小组教学、PBL教学、讲授型教学、会议与答辩、远程教学等。

研讨互动型智慧课室

研讨互动型智慧课室配有可移动可拼接桌椅,支持多种形态的分组拼接。师生可根据教学需求进行个性化分组,开展研讨活动。

主要功能:无线投屏、多屏互动、分组讨论、视频会议、精品录播、现场直播

适用场景:小组教学、PBL教学、远程教学、跨校区互动教学等

坐标位置:教学楼A3-604、A3-606、A3-608、A3-610

当大数据、人脸识别、物联管控、精品录播、智慧教学等新兴技术应用在课室中,是一种怎么样的体验?

进入课室前,教职工通过电子班牌刷个人脸或者刷校园卡开门,

可调节高度的升降讲台,将为老师带来全新的体验。教师可根据使用习惯灵活调节最舒适的高度。贴心的细节体现了浓厚的人文关怀。

物联管控平台,一键即可开机、开灯、开窗帘、开空调~通过管控平台,可以对环境、录播、信源、系统、投影等进行管理与控制。

智慧教学系统,教师可以进行多屏互动、分组教学、白板协作、截屏提问、随堂测验、统计分析等,学生可以自主学习、成果展示、参与抢答、提交作业等。

先进的科技、舒适的环境、个性化的设备,带给师生一流的教学体验!更多功能,等你来解锁~

预约方法

教师可在OA系统中提交智慧课室使用申请,待审核通过后即预约成功。联系电话:37103126、37103022,联系人:程老师、刘老师。

后续学校将持续打造具有多功能与主题特色的智慧课室。通过新兴信息技术打造更好的教学环境,为师生提供更好的教学体验与服务,欢迎广大师生前来试用!

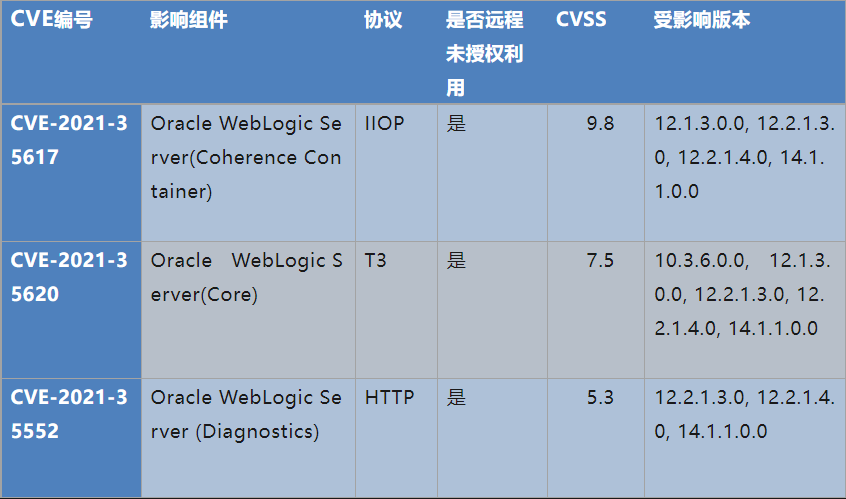

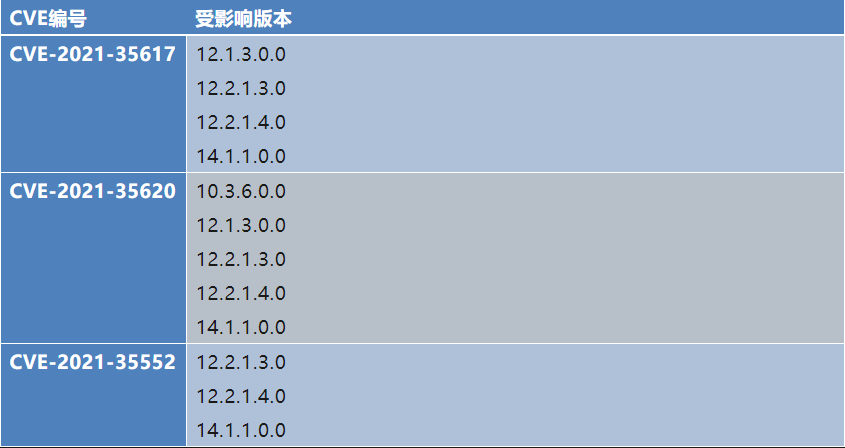

概述

概述

经技术研判,其中CVE-2021-35617(Oracle WebLogic Server远程代码执行漏洞)影响较为严重,漏洞等级为严重,漏洞评分为9.8,由于漏洞危害性较大,建议各单位尽快自查升级本次关键安全补丁,堵塞漏洞。

漏洞详情

漏洞详情

漏洞描述

1. CVE-2021-35617(Oracle webLogic server远程代码执行漏洞)

攻击者可在未授权的情况下通过IIOP协议对存在漏洞的Oracle WebLogic Server组件进行攻击。成功利用该漏洞的攻击者能够接管Oracle WebLogic Server。

2. CVE-2021-35620(Oracle webLogic server拒绝服务漏洞)

该漏洞允许未经身份验证的攻击者通过T3协议访问来达到破坏Oracle WebLogic Server的目的。成功利用此漏洞将会导致Oracle WebLogic Server 服务挂起或者重复崩溃(DOS)。

3. CVE-2021-35552(Oracle webLogic server诊断组件不正确的输入验证漏洞)

鉴于 Oracle WebLogic Server 中诊断组件不正确的输入验证。远程未经身份验证的攻击者可利用此漏洞来操纵数据。

漏洞等级

高危

受影响版本

修复建议

修复建议

各单位请参考以下步骤尽快完成修复:

Oracle WebLogic Server升级方式

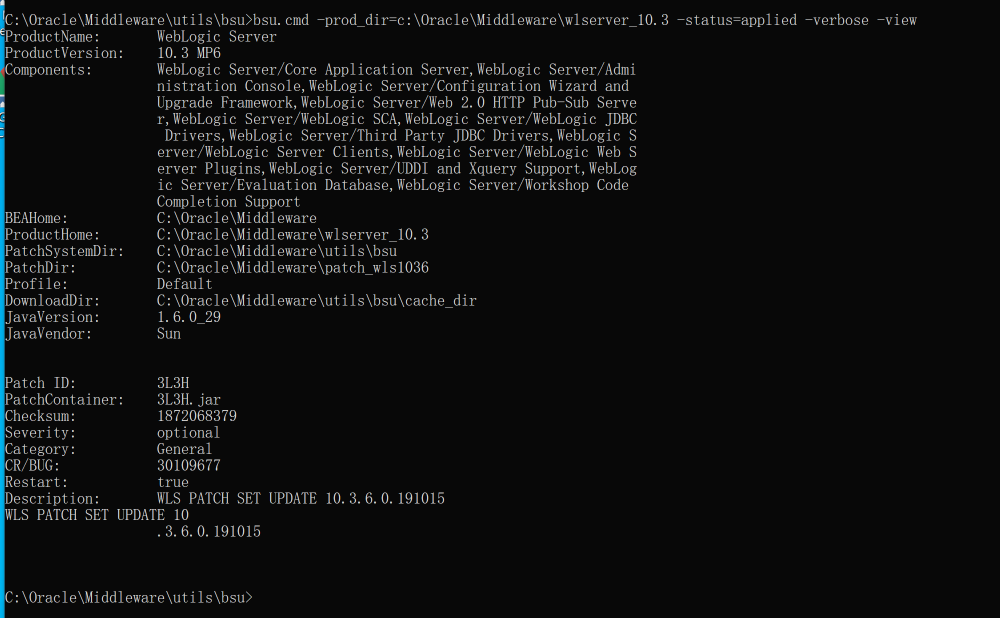

1.Oracle WebLogic Server 11g:

bsu.cmd -install -patch_download_dir=C:\Oracle\Middleware\utils\bsu\cache_dir -patchlist=3L3H -prod_dir=C:\Oracle\Middleware\wlserver_10.3

出现以上提示代表补丁安装成功。

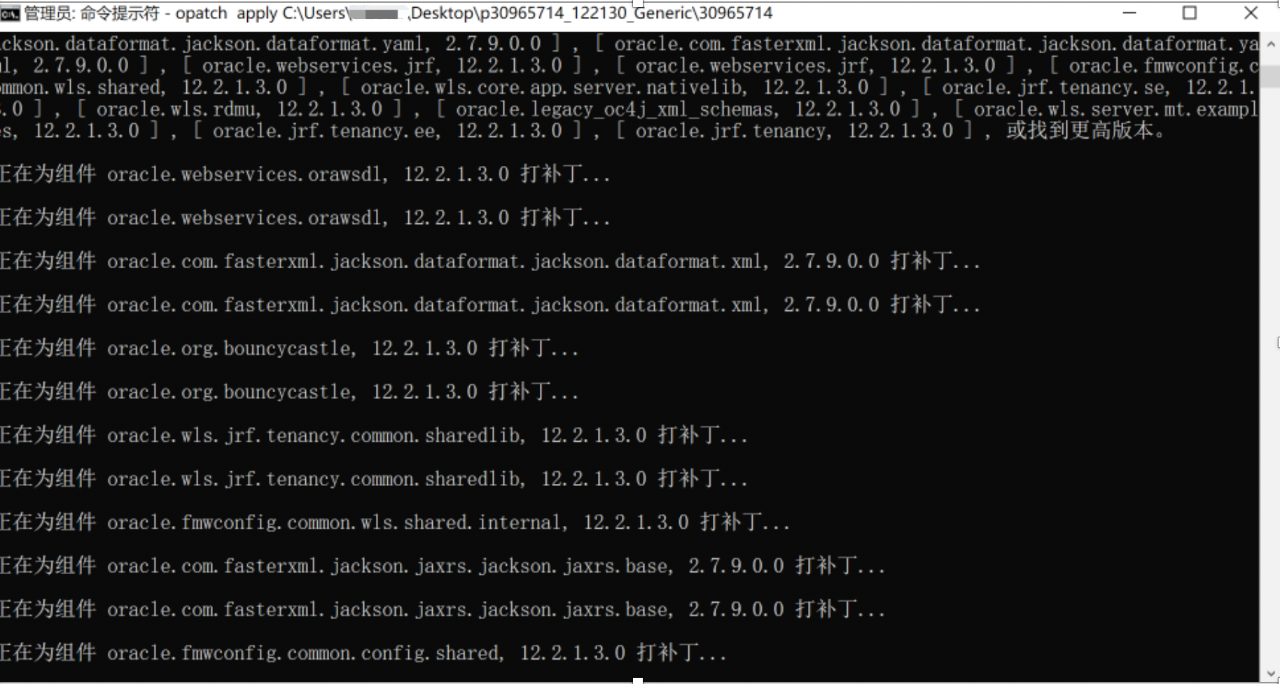

2.Oracle WebLogic Server 12c:

使用opatch apply 安装补丁

C:\Oracle\Middleware\Oracle_Home\OPatch>opatch apply 本机补丁地址

注:补丁编号按照请自行更改为新补丁编号。

若非必须开启,请禁用T3和IIOP协议

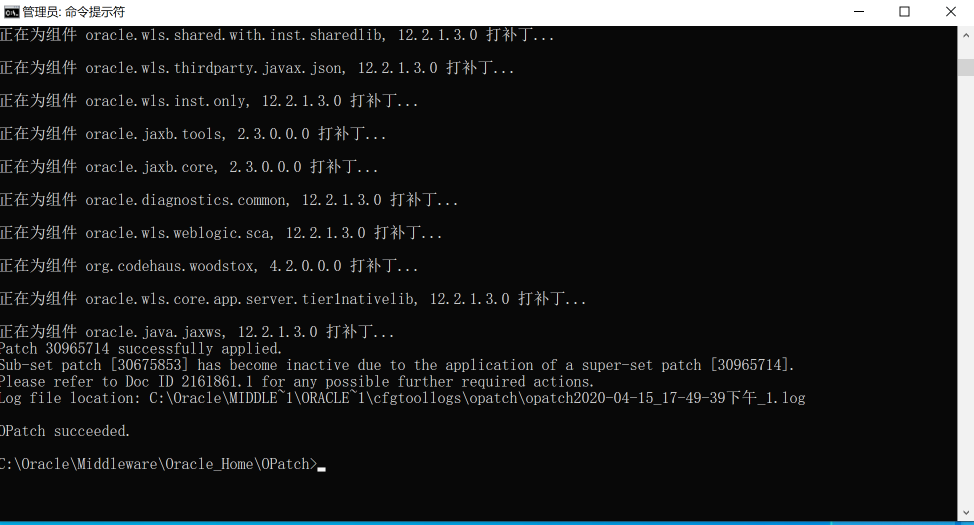

禁用T3 IIOP协议具体操作步骤如下:

1.禁用T3:

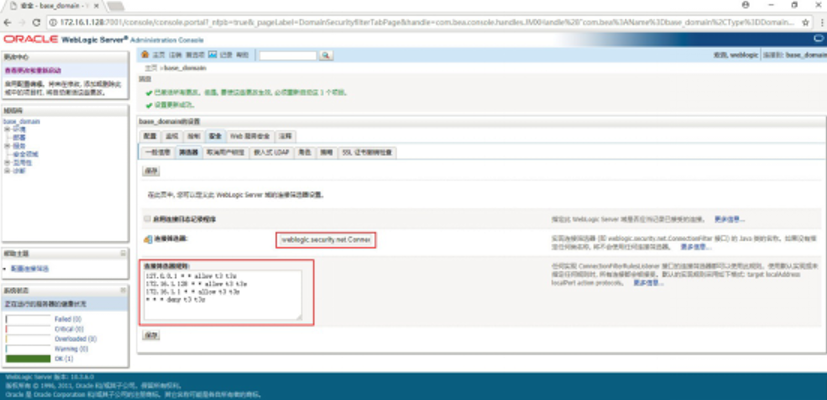

进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

在连接筛选器中输入:WebLogic.security.net.ConnectionFilterImpl,参考以下写法,在连接筛选器规则中配置符合企业实际情况的规则:

7.0.0.1 * * allow t3 t3s 本机IP * * allow t3 t3s 允许访问的IP * * allow t3 t3s * * * deny t3 t3s

连接筛选器规则格式如下:target localAddress localPort action protocols,其中:

target 指定一个或多个要筛选的服务器。

localAddress 可定义服务器的主机地址。(如果指定为一个星号 (*),则返回的匹配结果将是所有本地 IP 地址。)

localPort 定义服务器正在监听的端口。(如果指定了星号,则匹配返回的结果将是服务器上所有可用的端口)。

action 指定要执行的操作。(值必须为“allow”或“deny”。)

protocols 是要进行匹配的协议名列表。(必须指定下列其中一个协议:http、https、t3、t3s、giop、giops、dcom 或 ftp。) 如果未定义协议,则所有协议都将与一个规则匹配。

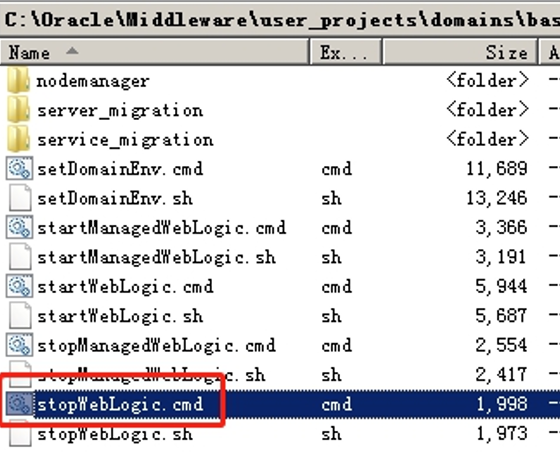

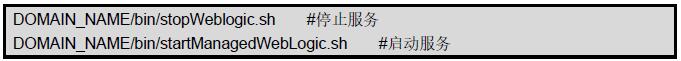

保存后若规则未生效,建议重新启动WebLogic服务(重启WebLogic服务会导致业务中断,建议相关人员评估风险后,再进行操作)。以Windows环境为例,重启服务的步骤如下:

进入域所在目录下的bin目录,在Windows系统中运行stopWebLogic.cmd文件终止WebLogic服务,Linux系统中则运行stopWebLogic.sh文件。

待终止脚本执行完成后,再运行startWebLogic.cmd或startWebLogic.sh文件启动WebLogic,即可完成WebLogic服务重启。

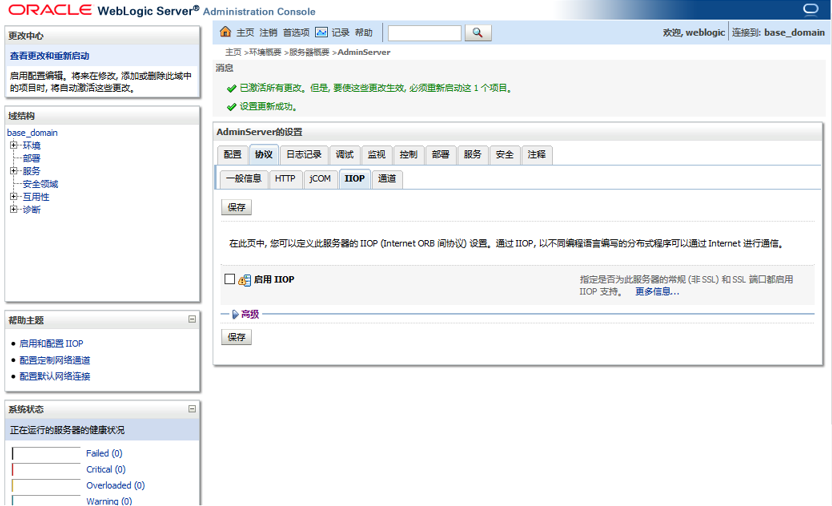

2.禁用IIOP:

用户可通过关闭IIOP协议阻断针对利用IIOP协议漏洞的攻击,操作如下:

在WebLogic控制台中,选择“服务”->”AdminServer”->”协议”,取消“启用IIOP”的勾选。并重启WebLogic项目,使配置生效。

为进一步推进学校办公信息化工作,提高工作效率和管理水平,现定于10月25日(星期一)上午8:00正式上线新版办公自动化管理系统(OA系统),移动端(企业微信和微信企业号)也将同步切换,登录方式及操作指引详见附件。10月22日17:00至10月25日上午8:00将开展新旧OA系统的切换工作,旧OA系统数据将会全部迁移至新系统,切换期间旧OA系统将暂停使用。

特此通知。

附件:新OA系统登录操作指引

信息与现代教育技术中心

2021年10月22日

为优化系统功能,提升用户体验,学校将上线学生网上办事大厅系统,学生事务相关的办事指南均可在系统上进行查询,线上流程可在系统里进行办理。学生网上办事大厅系统将于10月25日上午8:00正式上线,移动端(企业微信和微信企业号)也将同步切换,登录方式与原学生事务OA系统相同。10月22号17:00至10月25日上午8:00将开展旧学生事务OA系统的切换工作,学生事务OA系统数据将会全部迁移至网上办事大厅系统,切换期间旧学生事务OA系统将暂停使用。

特此通知。

信息与现代教育技术中心

2021年10月22日

学校各部处,各学院,各科研单位,各附属医院:

学校科研试剂耗材采购填报系统于2018年建设并投入使用, 当时引入第一家网上商城。为进一步做好服务,将于2021年9月引入第二家商城(不影响历史数据)。

为确保系统的稳定更新,现拟定于2021年9月14号9:00临时关闭试剂耗材采购填报系统1天,于2021年9月15号上午9:00恢复运行。请各位师生根据自己的工作安排,提早采购,谢谢配合。

如有问题请联系信息中心罗老师电话:37103130。

信息与现代教育技术中心

2021.9.10

概述

概述

目前,根据微软公告显示,该漏洞(CVE-2021-36958)已公开披露,与7月初的Windows Print Spooler 远程代码执行漏洞性质类似,目前尚无更多细节公开,且没有安全补丁。此外,有报告显示“Magniber”勒索软件组织正在试图利用该漏洞发起勒索攻击。在此提醒各行业单位及时做好资产自查以及预防工作,以免遭受黑客攻击。

漏洞详情

漏洞编号:CVE-2021-36958

危害等级:高

当 Windows Print Spooler 服务不正确地执行特权文件操作时,存在远程代码执行漏洞。成功利用此漏洞的攻击者可以使用 SYSTEM 权限运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。

影响范围

影响范围

包含该漏洞的代码可能存在于所有版本的 Windows和Windows Server 中,微软仍在调查是否在以下所有版本都可以利用:

解决方案

解决方案

该漏洞广泛的存在于各Windows版本中,利用复杂度低,利用价值极高。目前正式补丁尚未发布,微软公司给出了以下临时缓解办法:

以域管理员身份运行以下命令:Get-Service -Name Spooler(确定 Print Spooler 服务是否正在运行)

如果 Print Spooler 正在运行或该服务未设置为禁用,可选择以下选项以禁用 Print Spooler 服务,或通过组策略按需配置使用打印功能:

选项一:禁用 Print Spooler 服务。

PowerShell 命令:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled(注:此选项禁用 Print Spooler 服务会禁用本地和远程打印功能。)

选项二:通过组策略禁用入站远程打印。

运行组策略编辑器(Win+R,输入gpedit.msc,打开组策略编辑器)依次浏览计算机配置/管理模板/打印机:禁用 “允许打印后台处理程序接受客户端连接:” 策略以阻止远程攻击。

(注:此策略将通过阻止入站远程打印操作来阻止远程攻击。该系统将不再用作打印服务器,但仍然可以本地打印到直接连接的设备。)

选项三:通过“Package Point and print - Approved servers”组策略配置使用打印功能白名单。

运行组策略编辑器(Win+R,输入gpedit.msc,打开组策略编辑器)依次浏览计算机配置/管理模板/打印机/程序包指向并打印 – 批准的服务器:启用该策略并输入允许用作打印服务器的服务器列表。

(注:使用此组策略将针对此漏洞提供最佳保护,但不会阻止威胁行为者使用恶意驱动程序接管允许的打印服务器。)

各校园网用户:

接光纤线路运营商广州宽带主干网络有限公司的通知,由于广州宽带主干网络有限公司因故进行机房搬迁,需将受影响光缆迁移至新机房,计划于2021年8月12日(星期四)23:00至次日8:00对机房搬迁涉及路段光缆资源进行迁改割接施工。

受其影响,在上述时间段我校番禺校区至越秀校区互联带宽将降为1G;政务专网暂时中断。待迁改割接施工完成后,以上受影响业务将会恢复。

不便之处,敬请原谅。

信息与现代教育技术中心

2021年8月12日

概述

概述

目前微软公告显示,该漏洞已公开披露,疑似已检测到在野利用,漏洞POC已公开。

据悉,Windows Print Spooler是Windows的打印机后台处理程序,广泛的应用于各种内网中。攻击者通过利用该漏洞,可使用目标一个低权限用户,对其本地网络中的主机发起攻击,控制存在漏洞的目标。尤其在企业内部,在域环境中,普通域用户,可以通过该服务,攻击域控制器,从而控制整个网络。

漏洞详情

漏洞编号:CVE-2021-34527

危害等级:高

影响范围

影响范围

包含该漏洞的代码可能存在于所有版本的 Windows 中,微软仍在调查是否所有版本都可以利用。

解决方案

解决方案

该漏洞广泛的存在于各Windows版本中,利用复杂度低,利用价值极高。目前正式补丁尚未发布,微软公司给出了以下临时缓解办法:

以域管理员身份运行以下命令:Get-Service -Name Spooler(确定 Print Spooler 服务是否正在运行)

如果 Print Spooler 正在运行或该服务未设置为禁用,可选择以下选项之一以禁用 Print Spooler 服务,或通过组策略禁用入站远程打印:

选项一:禁用 Print Spooler 服务。

PowerShell 命令:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled(注:此选项禁用 Print Spooler 服务会禁用本地和远程打印功能。)

选项二:通过组策略禁用入站远程打印。

运行组策略编辑器(Win+R,输入gpedit.msc,打开组策略编辑器)依次浏览计算机配置/管理模板/打印机:禁用 “允许打印后台处理程序接受客户端连接:” 策略以阻止远程攻击。

(注:此策略将通过阻止入站远程打印操作来阻止远程攻击。该系统将不再用作打印服务器,但仍然可以本地打印到直接连接的设备。)

各位同学:

为了提升学校越秀校区宿舍区域的无线网络体验,信息与现代教育技术中心计划对越秀校区19、20栋学生宿舍楼进行无线网络改造(施工范围为19栋1-9楼及1楼平房、20栋2-6楼),改造期间19、20栋部分宿舍无线网络热点“GZHMU-Dorm”可能会暂时无法连接使用。施工时间为6月28日至7月20日,工期约25天,详细施工时间见附件。

现将有关事项通知如下:

1、施工具体时间为每天上午8:30---12:00;下午14:00---18:00。

2、施工需要进房间完成打孔、放线、设备安装等步骤,请各位同学予以支持,并请配合屋内留人、互相转告。

3、20栋宿舍的同学请特别留意各楼层的施工日期,提前收好晾晒在走廊上的衣服,因施工需要在走廊铺设线管和拉线,有可能会弄脏衣服。

4、在施工期间,会有些许噪音,请大家克服困难,并妥善保管好现金、手机、笔记本电脑等贵重物品,避免遗失。

5、信息与现代教育技术中心将安排工作人员全程监督施工。

6、施工过程中若有问题与特殊要求,请及时与我们沟通联系。联系电话:81341041、37103129。

因施工安装给您带来的不便,敬请谅解。

特此通知。

信息与现代教育技术中心

2021年6月25日

附件:

施工进度表:

序号 |

时间 |

施工地点 |

1 |

6月28日至30日 |

19栋1-9楼(垂直主干线槽敷设,需在各楼层打孔) |

2 |

7月1日至4日 |

19栋1、2、3楼(安装线槽、铺设网线、安装新无线ap,拆除旧ap) |

3 |

7月5日至8日 |

19栋4、5、6楼(安装线槽、铺设网线、安装新无线ap,拆除旧ap) |

4 |

7月9日至11日 |

19栋7、8、9楼(安装线槽、铺设网线、安装新无线ap,拆除旧ap) |

5 |

7月12日 |

20栋2-6楼(垂直主干线槽敷设,需在各楼层打孔) |

6 |

7月13日至16日 |

20栋2、3、4楼(安装线槽、铺设网线、安装新无线ap,拆除旧ap) |

7 |

7月17日至20日 |

20栋5、6楼(安装线槽、铺设网线、安装新无线ap,拆除旧ap) |

*施工时间如有调整,将另行通知。

各校园网用户:

为了配合6月12日举行的2021年上半年全国大学英语四、六级考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:8:30—17:30。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2021年6月11日

一. 漏洞概述

近日,网上披露微信客户端存在远程命令执行漏洞。目前已经发现在野利用,攻击者通过微信发送特制的Web链接,诱导用户进行点击后,Windows版微信客户端便会加载执行攻击者构造的恶意代码,整个过程无文件落地,无新进程产生,攻击者便可以直接获取目标机器的控制权限。

腾讯应急响应中心已发布“关于Chrome存在安全问题可能影响Windows版本微信的通告”,但通告中未提及相关漏洞细节。

绿盟科技已第一时间成功复现

参考链接:

https://mp.weixin.qq.com/s/qAnxwM1Udulj1K3Wn2awVQ

二. 影响范围

受影响版本

微信PC客户端(Windows)< 3.2.1.141

不受影响版本

微信PC客户端(Windows)>= 3.2.1.141

三. 漏洞防护

3.1 官方升级

1、目前官方已在最新版本中修复了该漏洞,强烈建议用户尽快将微信更新到3.2.1.141以上版本进行防护。官方下载链接:https://pc.weixin.qq.com/

2、用户手动通过菜单“设置”-“关于微信”-“升级版本”升级到最新版。

3.2 防护建议

增强安全意识,使用微信客户端时,切勿轻易点击来源不明的链接。

【学生版】超星泛雅平台-使用手册

【教师版】超星泛雅平台-学习通使用指南

为扎实推进教育信息化2.0行动计划,积极发展“互联网+教育”,推动信息技术与教育教学深度融合,提升高等学校信息化建设与应用水平,支撑教育高质量发展,教育部于近日印发《高等学校数字校园建设规范(试行)》(以下简称《规范》)。

《规范》明确了高等学校数字校园建设的总体要求,提出要围绕立德树人根本任务,结合业务需求,充分利用信息技术特别是智能技术,实现高等学校在信息化条件下育人方式的创新性探索、网络安全的体系化建设、信息资源的智能化联通、校园环境的数字化改造、用户信息素养的适应性发展以及核心业务的数字化转型。

《规范》指出,高等学校数字校园建设应遵循整体规划、分步实施,总体设计、标准引领,应用导向、数据驱动,注重融合、体验优先,安全可靠、适度超前,积极探索、创新应用的建设原则,按照整体规划、总体设计、项目建设、运行维护、评价改进的建设流程推进。

《规范》对高等学校数字校园建设各方面的内容提出了通用要求。基础设施方面,应确定适度超前的基础设施建设性能和容量等指标,选择主流和相对成熟的技术路线和设备进行基础设施建设,重视基础设施安全等。信息资源方面,应对学校信息资源建设内容、标准规范、建设方案、技术平台等进行总体规划设计,参照信息资源已有的国家标准和行业标准制定各类信息资源的学校标准,将相关的标准规范落实到具体的工作流程、业务规范和技术平台中,推进和鼓励信息资源的共享和创新应用等。信息素养方面,应融合线上与线下教育方式,开展以学分课程为主、嵌入式教学和培训讲座为辅、形式多样的信息素养教育活动。应用服务方面,应遵循应用驱动、数据融合的原则进行建设,支撑高等学校人才培养、教学科研、管理服务、交流合作、文化传承等业务,为师生校园生活提供智能化服务。网络安全方面,应确保基础设施安全、信息系统安全、信息终端安全、数据安全和内容安全等。保障体系方面,应有明确的组织机构及运行机制、学校统一完备的规章制度、稳定专业的技术队伍、统一规范科学且具有强制性的技术标准、稳定的经费投入、规范的经费管理办法、持续稳定的运维服务和科学完善的评价标准与体系等。

概述

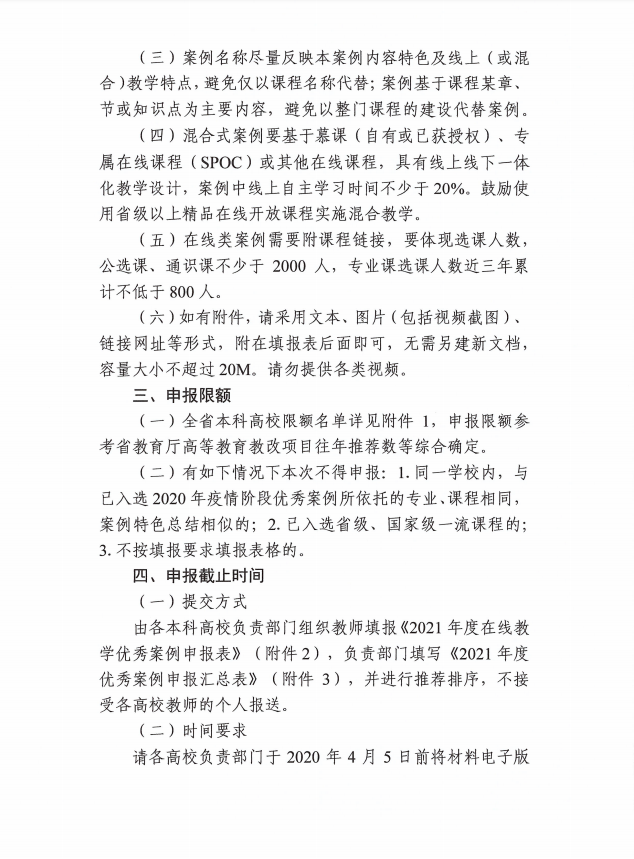

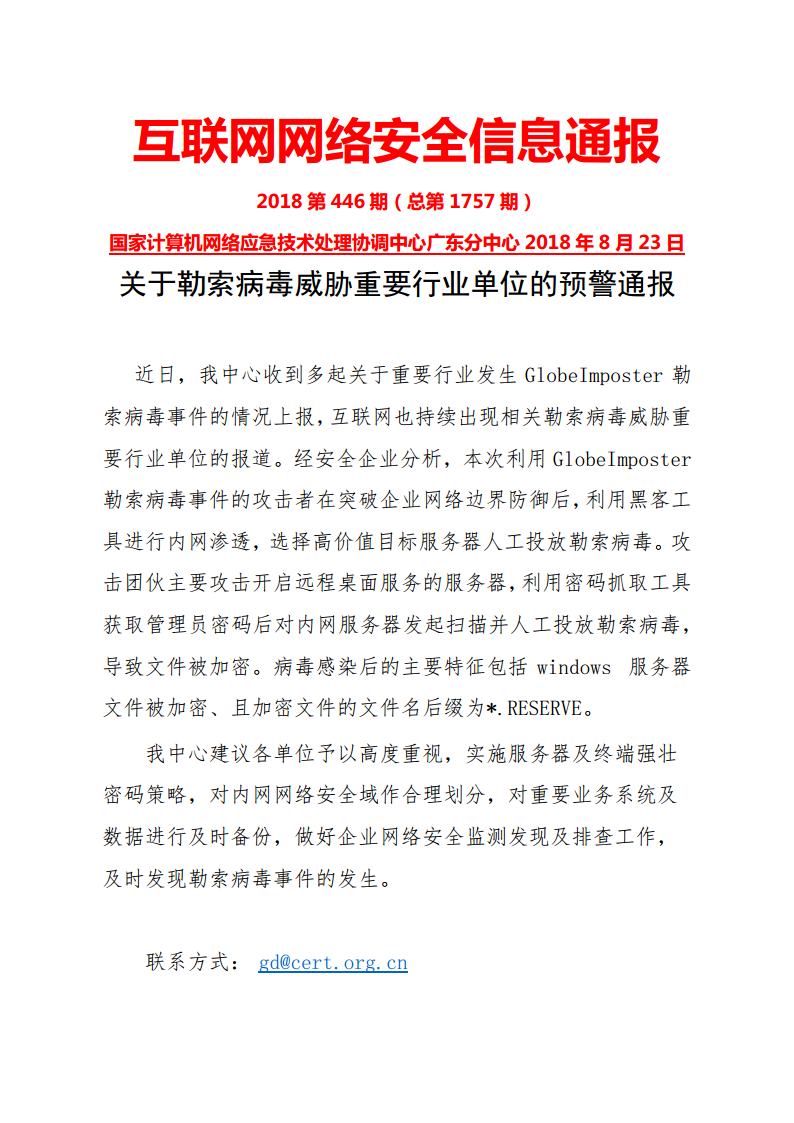

近日,广东省网络安全应急响应中心(网络安全110)所属网络安全威胁数据联盟成员捕获一个勒索病毒,经过分析排查发现,该勒索病毒家族为GlobeImposter。

Globelmposter家族首次出现在2017年5月份,自问世以来一直非常活跃,并相继出现了2.0、3.0、4.0等版本,更是囊括了“十二生肖”、“十二主神”、C*H等具有鲜明特色的加密文件后缀。

本次发现的是GlobeImposter家族的最新版本GlobeImposter5.1。

恶意软件详细分析

样本分析

此次捕获到的Globelmposter家族新变种,经分析其代码结构与以往变种有很大变化,但其行为流程却具有鲜明的Globelmposter特点,且在攻击现场发现的样本母体被黑客命名为“5.1.exe”,因此也将此次发现的变种定义为Globelmposter 5.1变种。

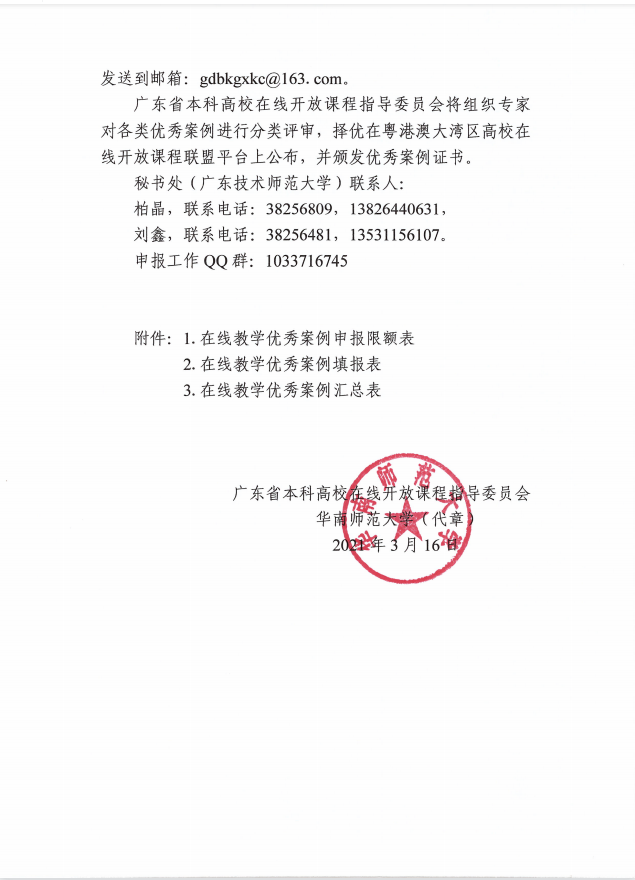

行为分析

运行后会将自身复制到%LOCALAPPDATA%或%APPDATA%目录:

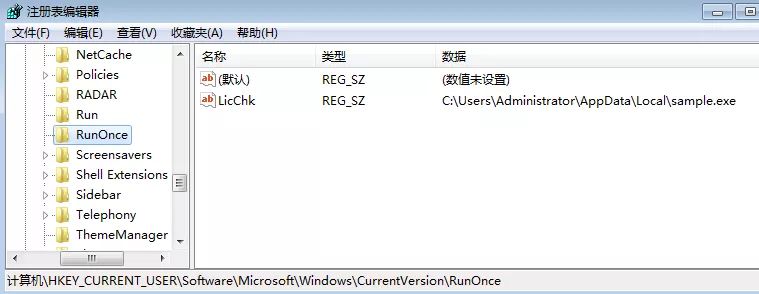

进行持久化操作,设置自启动项,注册表项为

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\LicChk,实现开机自启动,如果在加密过程中主机关机,病毒在系统重启后能够自动运行并继续加密:

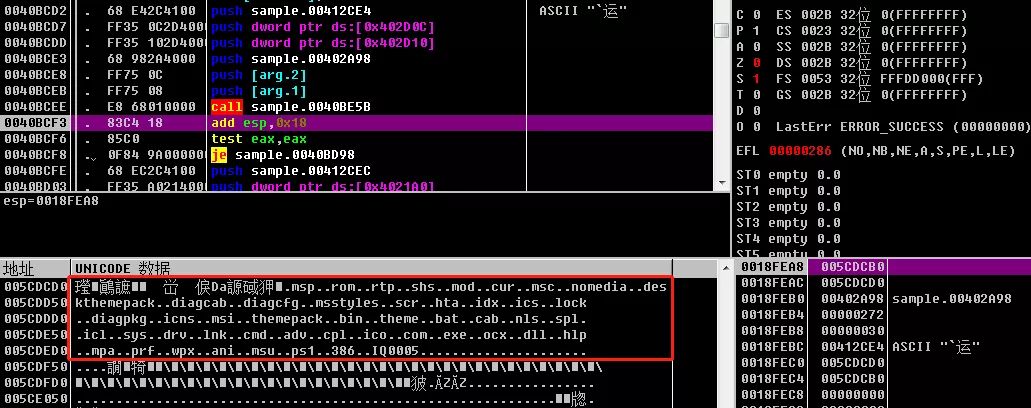

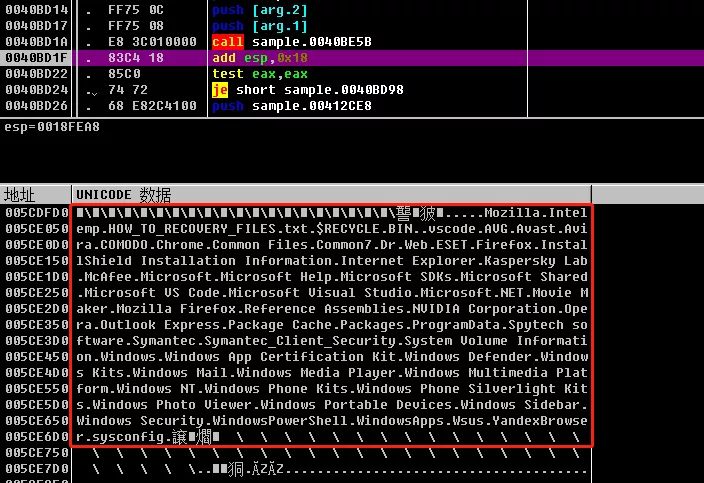

解密出豁免的文件后缀:

解密出豁免的文件及文件夹名:

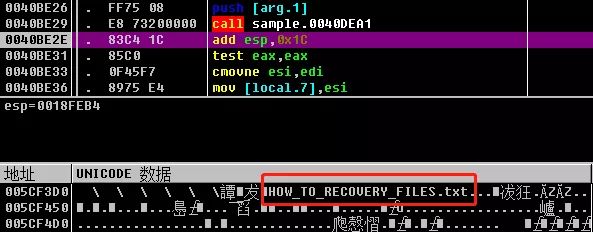

解密出勒索信息文件名:

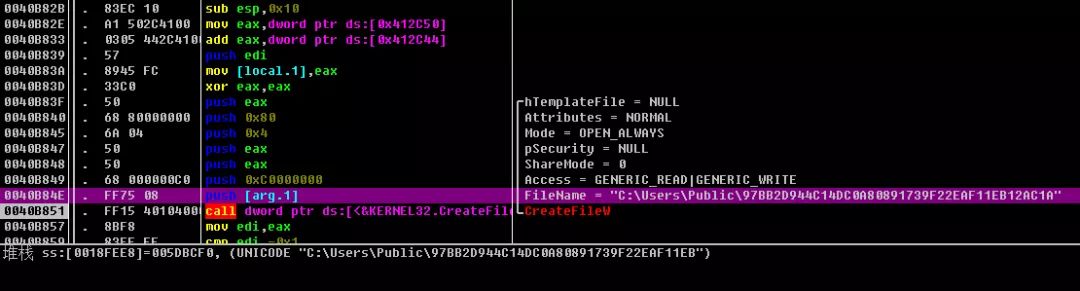

在C:\Users\Public目录写入ID文件:

文件内容如下:

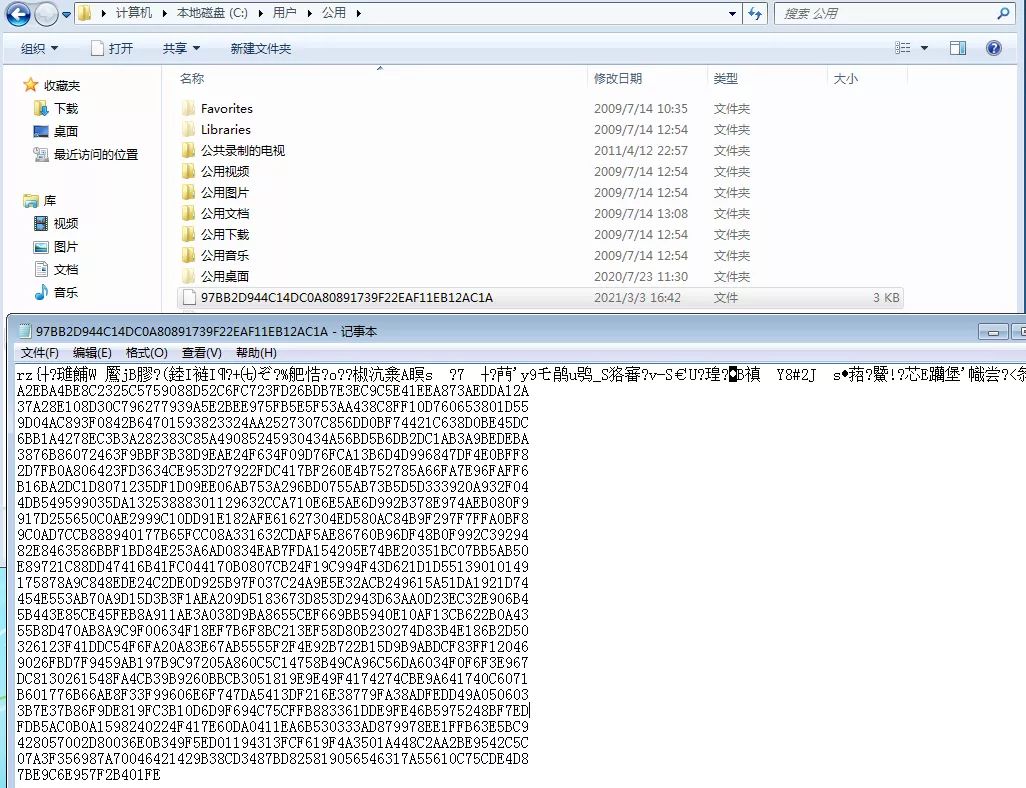

加密3种类型的磁盘:可移动磁盘,固定磁盘,网络磁盘。

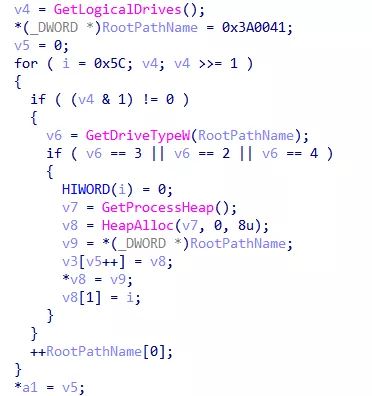

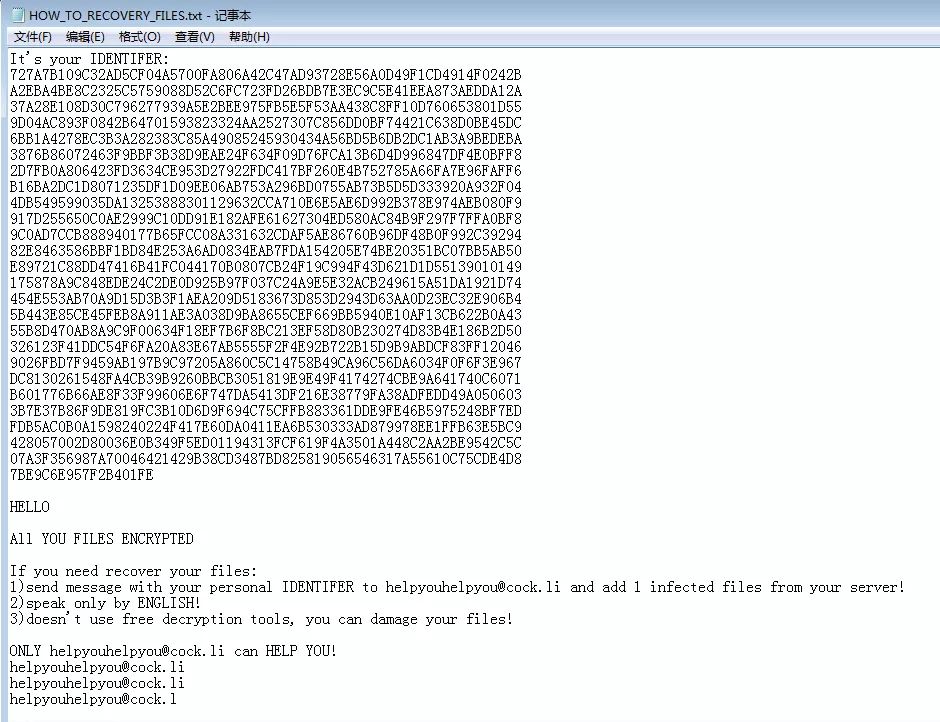

执行命令删除磁盘卷影,并删除注册表中“Terminal Server Client”中的键值,删除远程桌面连接信息文件default.rdp,还会通过wevtutil.exe cl的命令清除日志的相关信息:

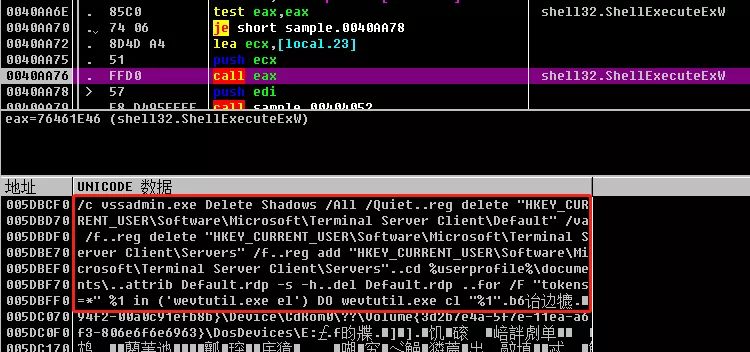

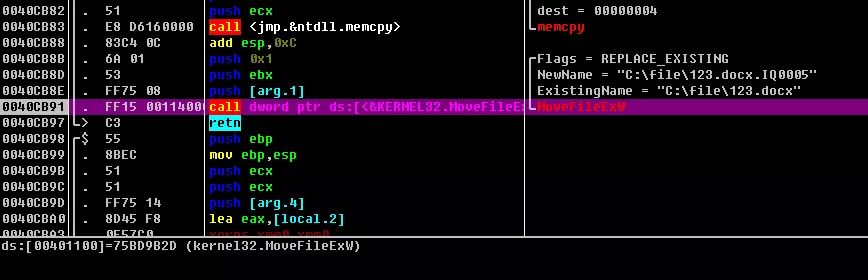

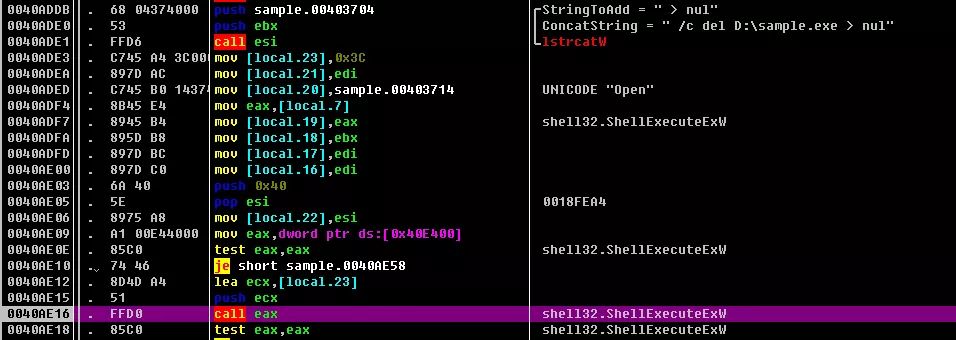

加密文件,加密后缀为”.IQ0005”:

写入勒索信息文件:

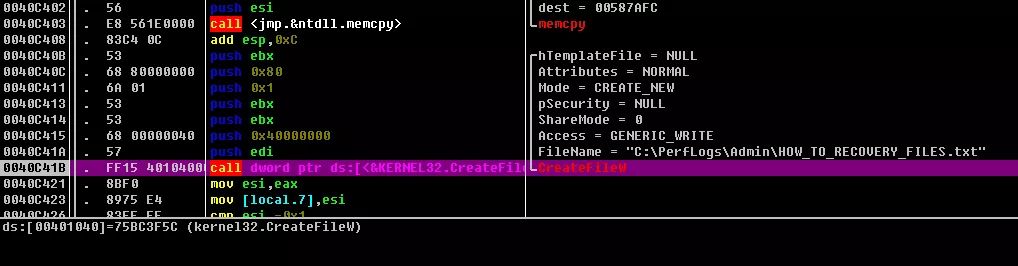

勒索信息内容如下:

勒索结束后病毒文件自删除:

影响范围

该病毒为最新爆发的变种,国内已出现相关案例,最新版本GlobeImposter 5.1暂时无法解密,相关安全研究机构发现(在江浙、北京等区域)有关案例,该病毒变种对终端用户存在一定的威胁趋势。

解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

广大用户应尽快做好病毒检测与防御措施,防范此次勒索攻击。

病毒检测查杀

1. 网络安全威胁数据联盟成员深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

基础加固

1、及时给系统和应用打补丁,修复常见高危漏洞;

2、对重要的数据文件定期进行非本地备份;

3、不要点击来源不明的邮件附件,不从不明网站下载软件;

4、尽量关闭不必要的文件共享权限;

5、更改主机账户和数据库密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

6、如果业务上无需使用RDP的,建议关闭RDP功能,并尽量不要对外网映射RDP端口和数据库端口。

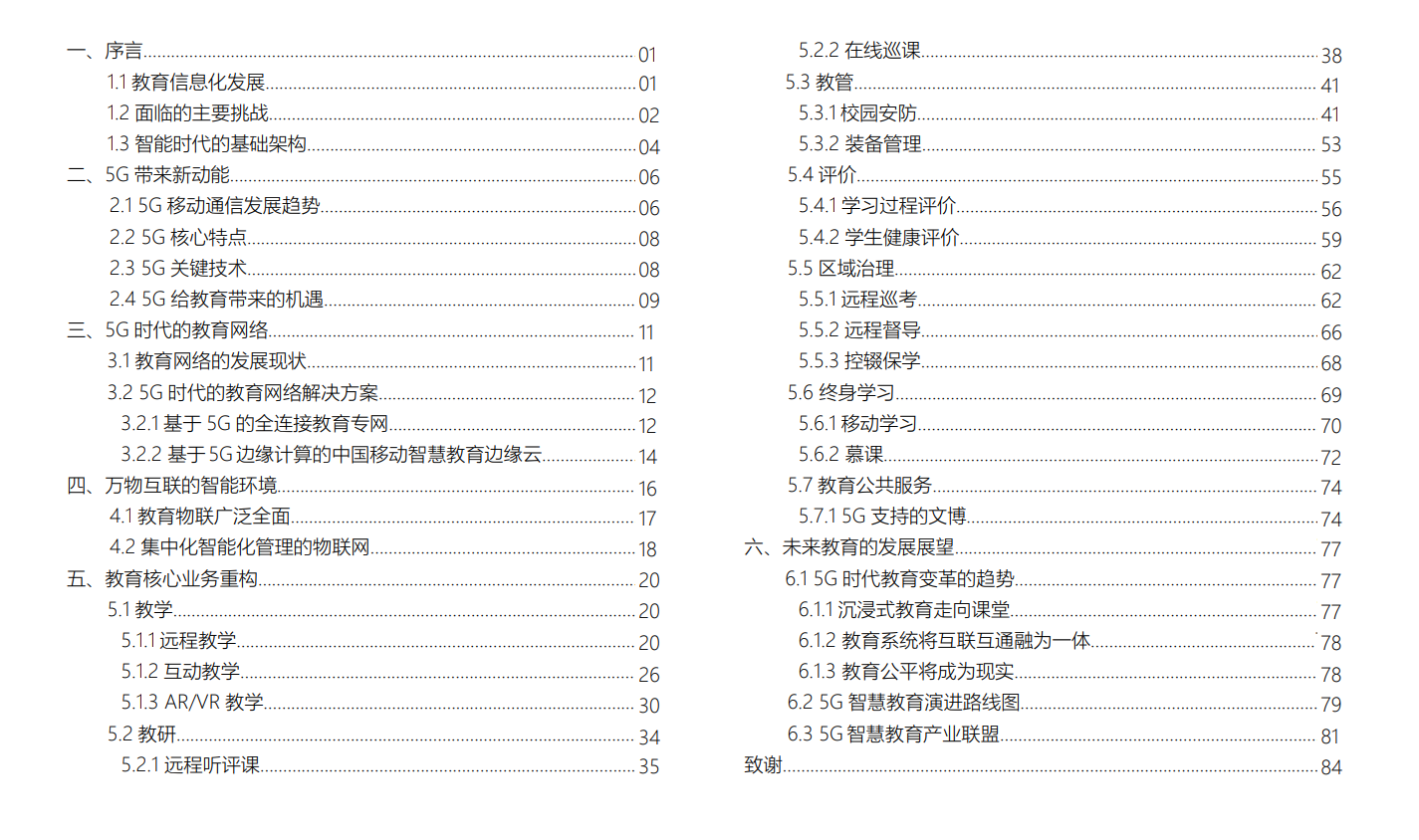

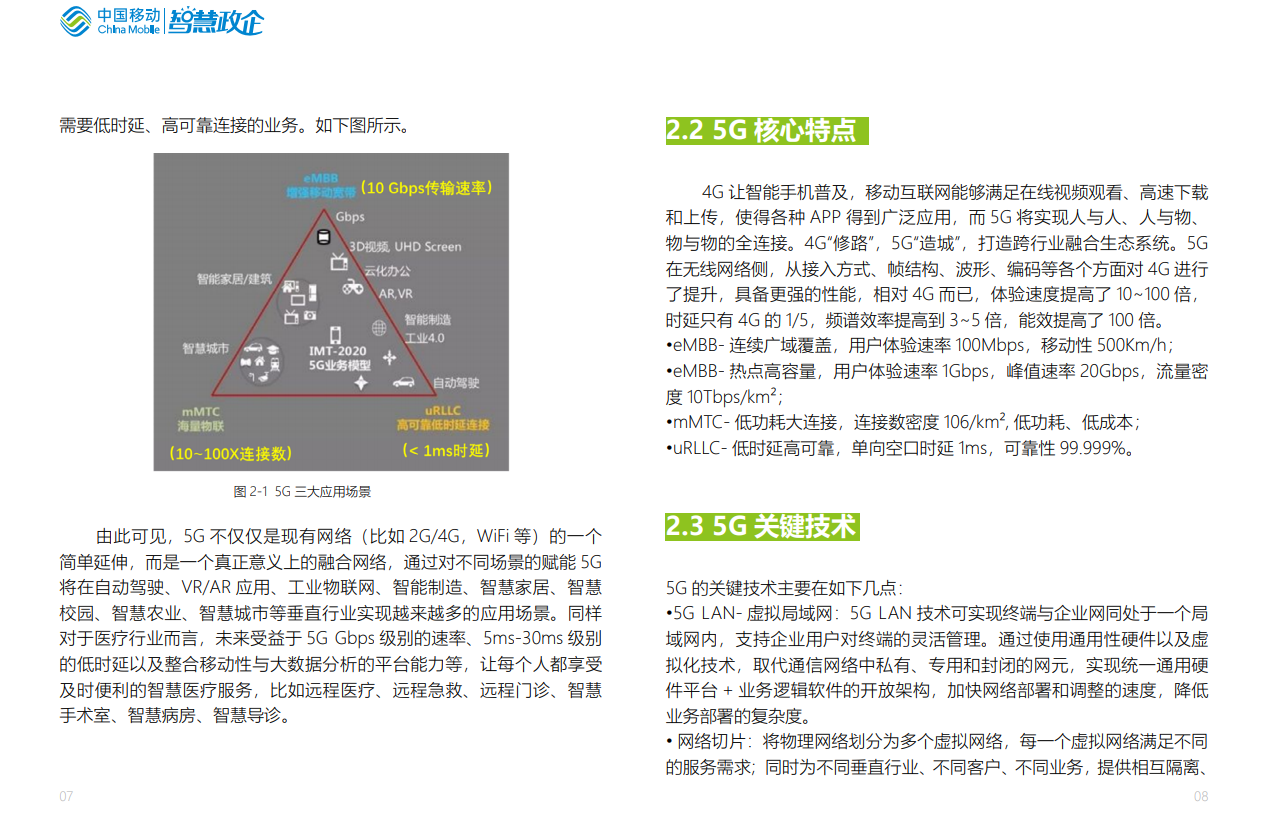

近日,中国移动发布了《5G赋能教育白皮书》,欲打造5G助力智慧教育发展的里程碑。

据介绍,《5G赋能中国智慧教育白皮书》以中国移动5G智慧教育为蓝图,深度剖析了利用5G创新变革教育模式、教育方式、教育管理、教育治理的方法,形成了比较专业的行业发展指南。

未来,中国移动将以《5G赋能教育白皮书》结合产教融合和新高考政策为契机,一方面加强5G教育专网融合设计,另一方面借鉴中国5G教育经验,深化5G虚拟课堂,5G云考场等亮点应用,共同推动我国教育发展,实现教育理念与模式、教育内容与方法的改革新发展。

此外,中国移动聚焦智慧教育行业核心需求,利用5G重新赋能智慧教育应用场景,构建“终端+网络+平台+应用”的5G智慧学习架构体系,驱动实现5G教育领域的智慧教学、智慧教研、智慧教管和智慧治理场景的落地。

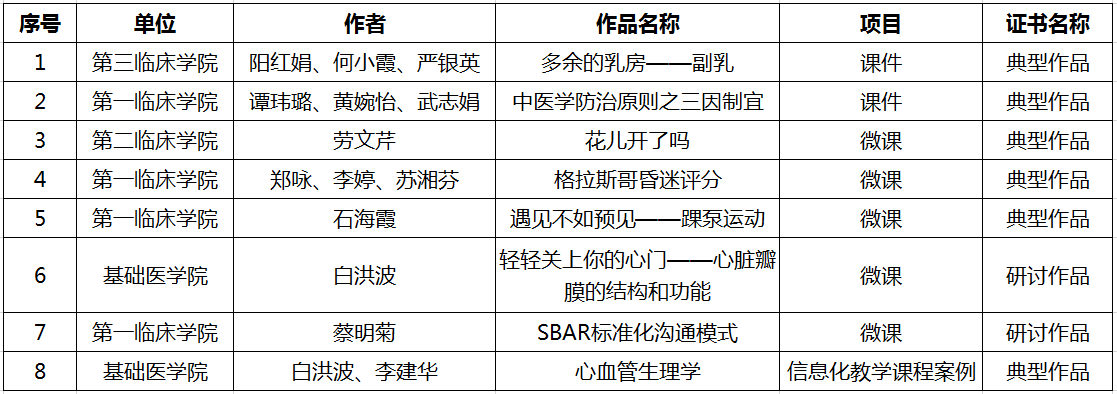

日前,由中央电化教育馆举办的“第二十四届教师教育教学信息化交流活动”(以下简称“交流活动”)结果已公布。

我校根据2020年广州市教育教学创新应用评奖活动评审结果确定推荐参评作品,共推荐10件优秀作品参加本次全国交流活动,在三个参赛项目中荣获典型作品6件,研讨作品2件。

据悉,本次“交流活动”共有来自全国31个省(区、市)和新疆生产建设兵团的课件、微课、融合创新应用教学案例、教师网络空间应用案例、信息化教学课程案例作品3819件参评。经技术测试和专业指导教师推荐,共产生创新作品441件、典型作品942件、研讨作品1343件。

希望全校教师向获奖教师学习,主动适应教育信息化的发展,积极开展信息化教学改革,为推进我校优质教育资源建设、教育数据共建共享,持续深化信息技术与教育教学的融合发展做出了突出贡献。

我校第二十四届教师教育教学信息化交流活动作品推荐名单

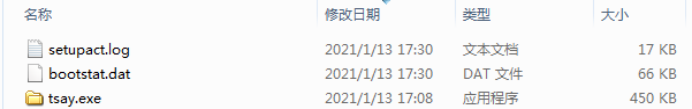

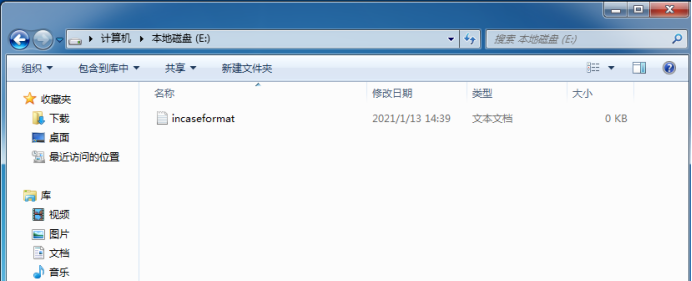

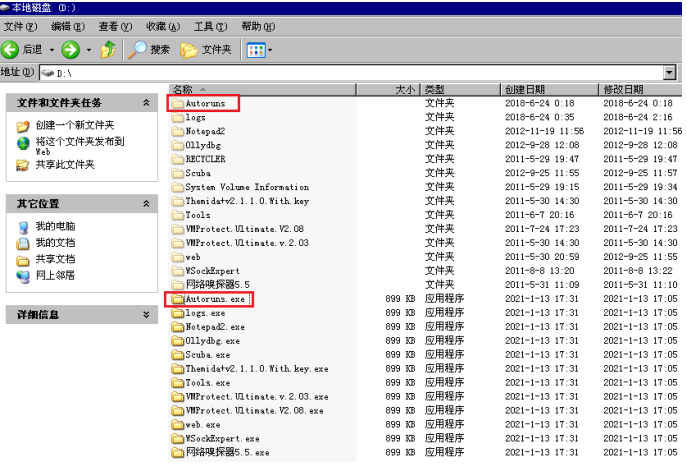

近日,广东省网络威胁数据联盟监测到一种名为incaseformat的病毒,全国各个区域都出现了被incaseformat病毒删除文件的用户。

一、病毒分析

从搜索引擎结果来看,该病毒最早出现时间为 2009 年,主流杀毒软件厂商均将此病毒命名为 Worm.Win32.Autorun,从名称可以判断该病毒为 Windows 平台通过移动介质传播的蠕虫病毒。病毒文件运行后,首先复制自身到 Windows 目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。

经调查,该蠕虫正常情况下表现为文件夹蠕虫,集中爆发是由于病毒代码中内置了部分特殊日期,在匹配到对应日期后会触发蠕虫的删除文件功能,爆发该蠕虫事件的用户感染时间应该早于2021年1月13号,根据分析推测,下次触发删除文件行为的时间约为2021年1月23日和2021年2月4日。

该蠕虫病毒运行后会检测自身执行路径,如在windows目录下则会将其他磁盘的文件进行遍历删除,并留下一个名为incaseformat.log的空文件:

若当前执行路径不在windows目录,则自复制在系统盘的windows目录下,并创建RunOnce注册表值设置开机自启: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

值: C:\windows\tsay.ex

病毒文件将在主机重启后运行,并开始遍历所有非系统分区下目录并设置为隐藏,同时创建同名的病毒文件。

此外还会通过修改注册表,实现不显示隐藏文件及隐藏已知文件类型扩展名,涉及的注册表项包括:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\checkedvalue

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\checkedvalue

二、处置建议

若未出现感染现象建议(其他磁盘文件还未被删除):

1、勿随意重启主机,先使用安全软件进行全盘查杀,并开启实时监控等防护功能;

2、不要随意下载安装未知软件,尽量在官方网站进行下载安装;

3、尽量关闭不必要的共享,或设置共享目录为只读模式;

4、严格规范U盘等移动介质的使用,使用前先进行查杀;

5、重要数据做好备份;

若已出现感染现象建议(其他磁盘文件已被删除):

1、使用安全软件进行全盘查杀,清除病毒残留;

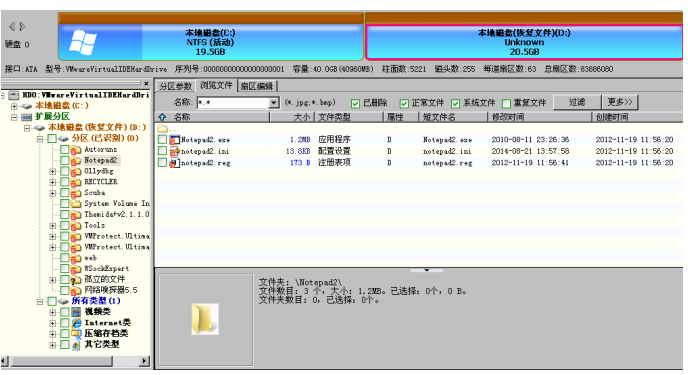

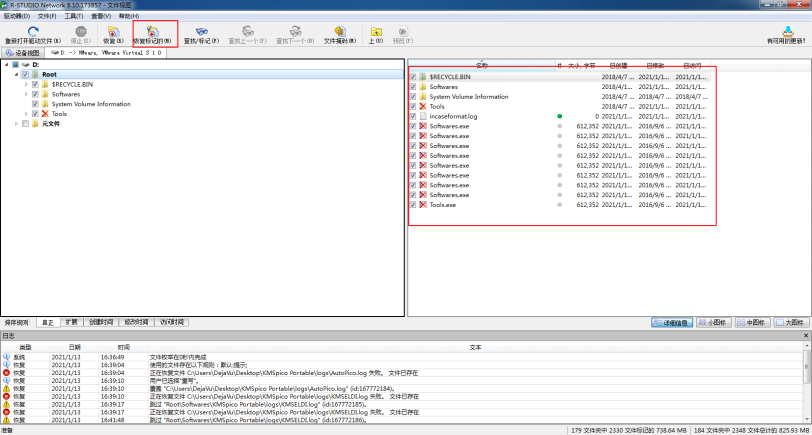

2、可尝试使用数据恢复类工具进行恢复,恢复前尽量不要占用被删文件磁盘的空间,由于病毒操作的文件删除并没有直接从磁盘覆盖和抹去数据,可能仍有一定几率进行恢复;

切记对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件(如:Finaldata、recuva、DiskGenius 等)即可恢复被删除数据;

3. 使用R-Studio恢复文件

启动R-Studio,选择要恢复的磁盘,右键点击,打开驱动器文件,右边是可恢复的一些文件数据,勾选要恢复的文件恢复即可。

病毒IOCs(MD5):

915178156C8CAA25B548484C97DD19C11B8167DAD9A52FF2BAE287C7950F22B14B982FE1558576B420589FAA9D55E81A6C7620EB4B79D683B1AB60DFC718B5521071D6D497A10CEF44DB396C07CCDE654D898911D30DFC84E17240CB7F41EEB4A241EBD29F4EBD085EA17EBF1AA0B073072B293285EBD9A694726E3C17F7EE2F18FDFBF0A0968261209FCCDB78B313463A7E60E18EBDB1E464B92B49DE67EA719C518361F49A603DCB5A81686F88C175643B1F0DC650001A809724F5CAC73DF22763FD04051C188E43D221C58163D19B6B7583B2BEA901DCA32409911D8BC832228D24FD4164F1CD33D12BCC0FBA477F40D79E7FA0E094DFE12BA8C09A0BB975840FCF89689057A49519E4A21D8D6C768F0D9B7B14ECC1206F6BB8035562D50FE73D493CE2F862A5ED0CABC12F4FA64618E65E2D7312674E7761AC2E025D81405D0F56C846AE68C7C287F1E10AF2DA60967E88DB1A34C8218F2680ECE7AE92ABF58A24995659FE47036BD867D14336DCF8C071584C3DB5FA7935FF72FDB10C063D3320CDD20ED2478B1E480F07C8847259353ED914351C52EF7F384EF6B460B3B428949B532DDD831F28D9C8BF7070E828B45E000FB659D869CBCF819EAA2CE8041F5DE1D3C9F9A3157FFC1D44E03B30DB9AEC932827916FF1EABF770789FF4783B0B5DB677D3A3D8DE907F08FC1596A48D9FD645141D12264589B89D917247E7B604F7B709B4CBDCFB51D142A0EF760B831149A1E7532A0D29CD19CC77CFB47D2849ED1E1C77AC8097ED47468529A454D2A68BC8DDB841CA51D62B7848DED24E1CD4AEBEF5EEDD0620DFAAEDA22A3B5FFDE81472AF3E62F331B592F409090E8645E46F582C752AC666CCDC7BF45DFF94DE4773A9F9F11645EF107FCB4DA6AF83AAC1ED54C7AB8E57DDFE797B3F2875F02E26B203CB464FC2FDB3CBDC883C0DC3E6F19307869991543BF1D0E48D007827E469C0718E88D405C6A6DC73785ECEE639EAB4C2EF88A2BA4D9EA58AFE1AAFD4539C6685942C183DECDC9AC22F8B899A9F1D8B262CF5F282B53AC3C0F452F62CDB8E8944DC620B8DDFB6230690838EC6801F31DF2809700BFF9912AF79E8693981474337F4DC2F72C0C8DA631CF9344616CE37655E1F60A290B9C3E55320F9D6F6A522CEDF53704C21B87058E5688C81C30D0AB9E7E72959BB26E41C30D5B6639F680F89D0066BBA78E0E4A5F61B6C4F9E8FF93BEA692C0875A09F84998BAF474A629796900C418FB77BBF9DD88DD6CFE1753B4203F39193BC50C1F374C6816

三、查杀工具

广东省网络威胁数据联盟为广大用户提供免费查杀工具,可下载进行检测查杀(排名不分前后):

深信服EDR:

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

绿盟科技EDR:

https://cd001.www.duba.net/duba/install/packages/ever/kinstnui_150_12.exe

瑞星EDR:

https://120.236.114.197:16143/index.php/instal/downloadPackage?filename=windows_1610554428.exe

安天智甲终端防御系统(IEP):

http://www.antiy.com/download/IEP/setup.zip

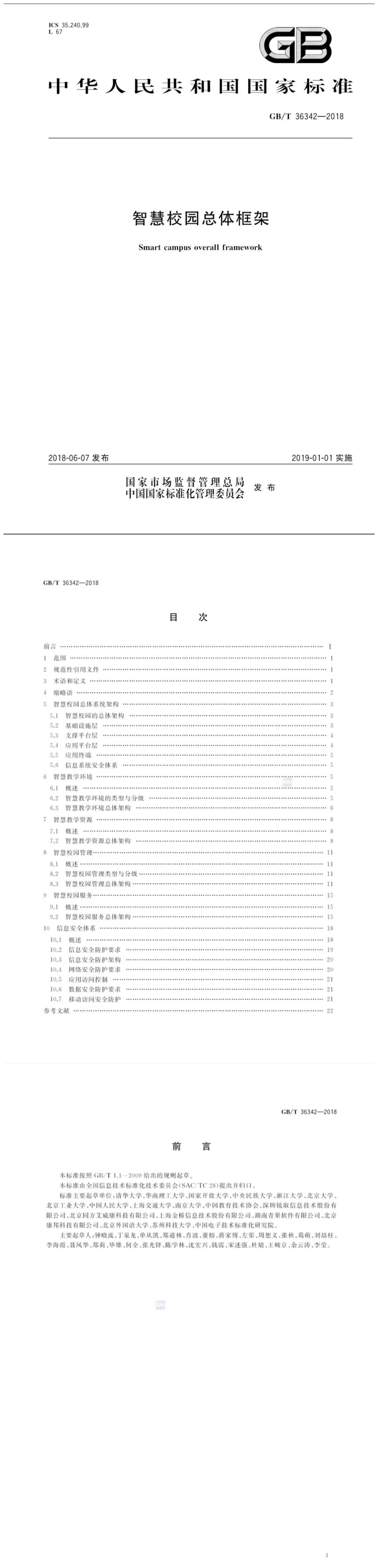

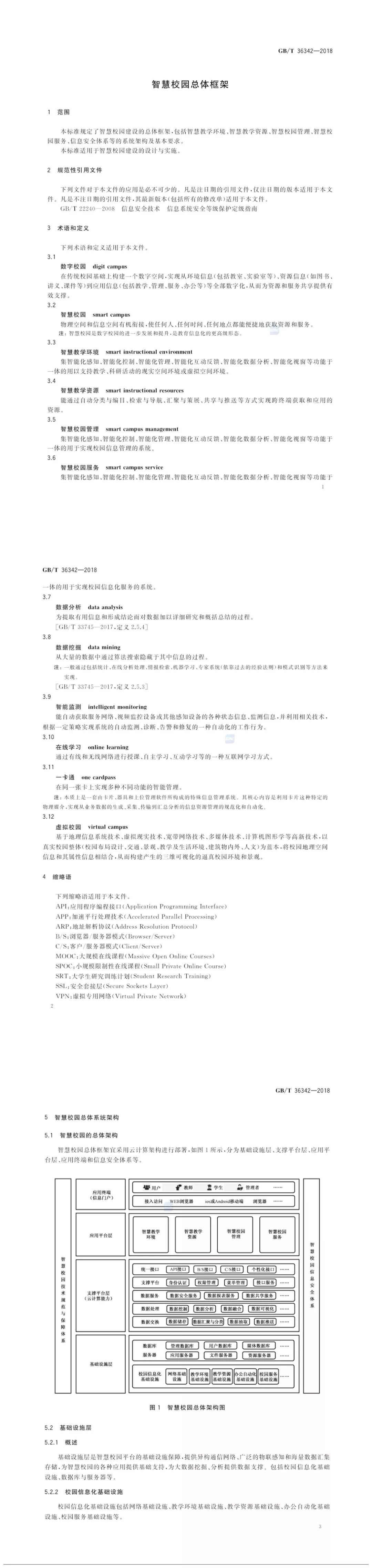

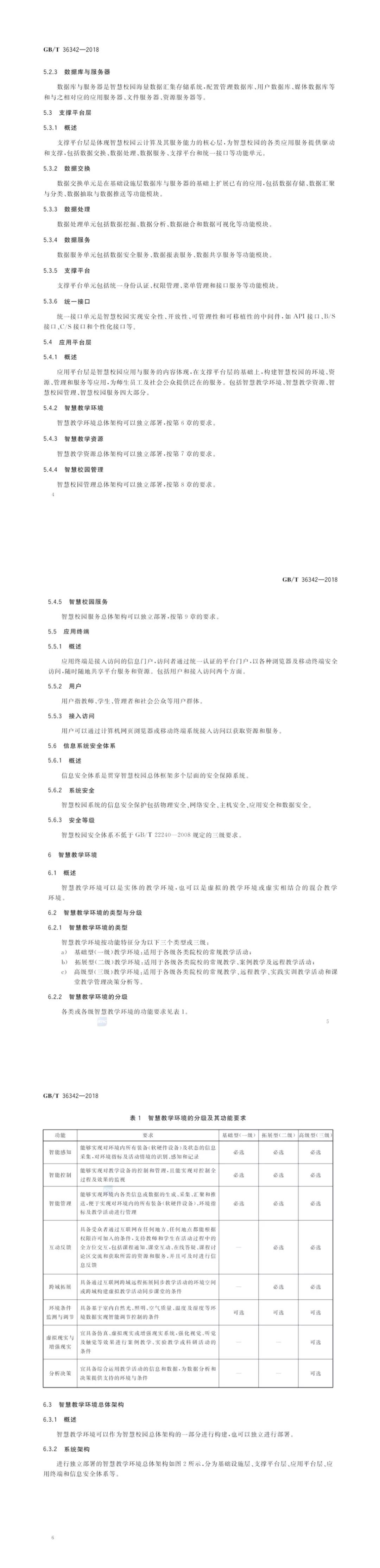

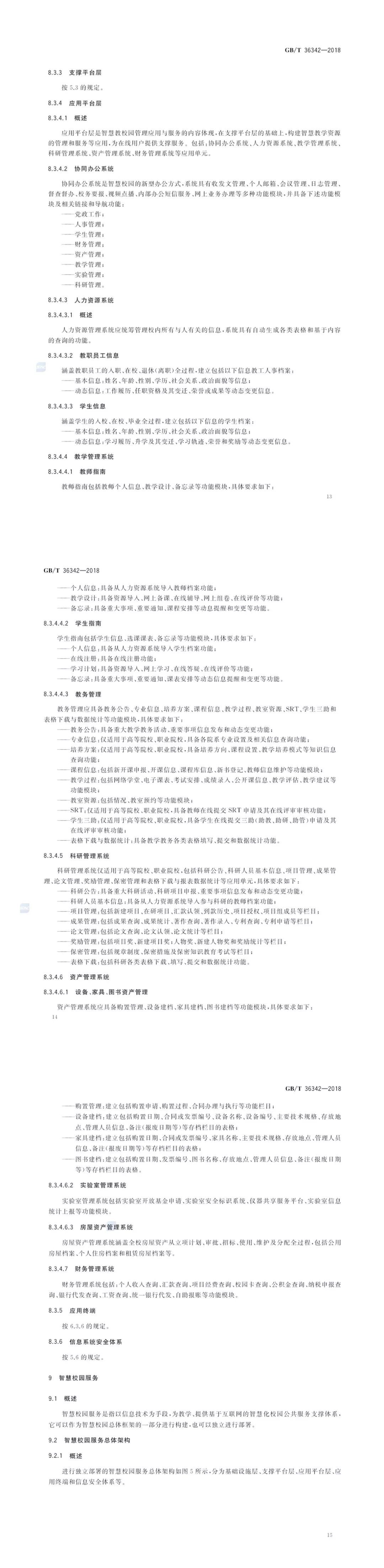

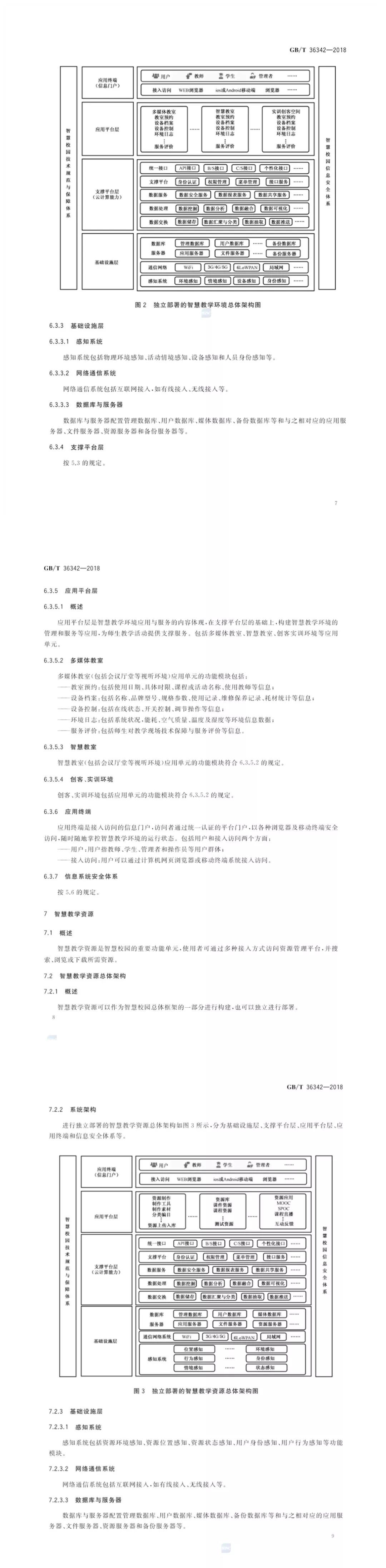

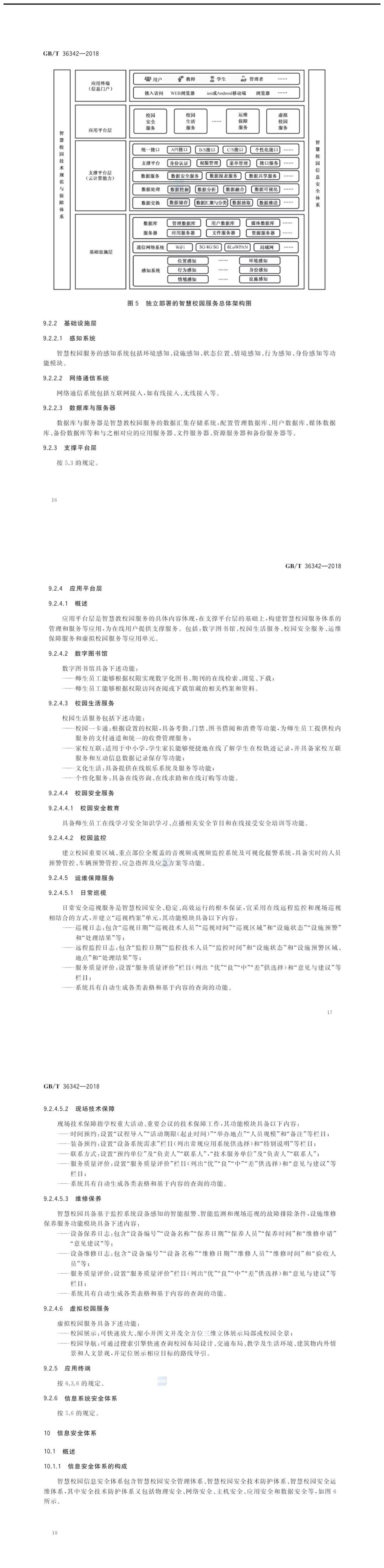

2018年6月7日,国家市场监督管理总局中国国家标准化管理委员会最新公布了《智慧校园总体框架》国家标准文件,文件中明确规范了如何部署智慧校园的总体架构、构建智慧教学资源、智慧教学环境、智慧教学管理系统以及信息安全体系。

各校园网用户:

为了配合12月26日~27日举行的全国硕士生招生考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:26日 8:00—17:00、27日 8:00—17:00。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2020年12月25日

各校园网用户:

为了配合12月12日举行的全国大学英语四、六级考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:12月12日 8:15—17:15。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2020年12月11日

今年5月份,广州市电化教育馆举办了2020年广州市教育教学创新应用评奖活动(以下简称“活动”)。本次活动面向市内各级各类学校、有关教学部门在职教师及教育技术工作者开展,于2020年5月启动,7月1日截止报名。

活动共评出获奖作品1123个,其中智慧教学课例135个、数字教材应用课例11个、“TECD”教育演讲55个、微课602个、课件111个、融合创新应用教学案例158个、网络学习空间应用案例12个、科创类网络精品课程5个、信息化教学课程案例34个。同时,授予优秀组织单位奖56个,优秀组织个人奖11个 。

我校教师教学发展中心组织各教学单位积极参赛,共收集到来自6教学单位的24个课件、61个微课、3个信息化教学课程案例作品。根据申报限额,经校内外专家评审后,共推荐23个作品参加课件、微课、信息化教学课程案例三个项目评奖,在本次评奖活动中荣获一等奖1项、二等奖4项、三等奖4项,并获最佳组织奖和优秀组织个人奖。

此次活动喜获佳绩,检验了我校大力推进信息化教育教学取得的成果,促进了信息技术与教育教学的深度融合,提升了参赛教师教育教学和创新能力,展现了我校教师的风采,也充分体现了我校整体教学水平。希望全校教师向获奖教师学习,将信息技术应用到日常教学中,并积极参加各级各类教学比赛,努力提高教学水平。

“2020年广州市教育教学创新应用评奖活动”广州医科大学获奖名单

“2020年广州市教育教学创新应用评奖活动”优秀组织个人名单

各校园网用户:

接光纤线路租赁运营商广州宽带主干网络有限公司的通知,由于番禺区番禺大道北与大观园街路口道路扩建,光缆在施工红线范围内,为避免施工影响光缆业务中断,要对该路段光缆进行迁改割接,计划于2020年9月27日(星期日)0:00至8:00对该路段光缆进行迁改割接施工。

受其影响,届时我校番禺校区至越秀校区互联带宽降为1G;政务专网暂时中断。待迁改割接施工完成,以上受影响业务将会恢复。

不便之处,敬请原谅。

信息与现代教育技术中心

2020年9月25日

各校园网用户:

为了配合9月19日举行的全国大学英语四、六级考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:9月19日 8:15—17:15。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2020年9月18日

关于学校一卡通系统试用虚拟卡的通知

致学校校园卡用户:

我校已于2019年12月28日完成了校园一卡通系统的升级工作,新校园一卡通启用了虚拟卡功能,可使用虚拟卡进行扫码支付。现将使用方法通知如下:

一、绑定校园卡。

(1)扫描下方小程序二维码,进入“绑定校园卡”页面。

(2)在“学号/工号”项和“学校网上办公系统密码”项中分别输入您的工号与网上办公系统密码,点击“绑定”后完成校园卡的绑定。

二、使用方法:

1、在微信首页下拉,在“最近使用”中快速打开“广州医科大电子校园卡”小程序,即可使用。

2、目前学校番禺校区,越秀校区饭堂均安装了支持虚拟卡的扫码消费机,用户在食堂就餐可使用虚拟卡在此类消费机上进行扫码支付。

3、越秀校区南校门、北校门出入口通道机均已升级,用户可通过此虚拟卡在通道机上进行扫码进出校园。

4、番禺校区校门出入口通道机将在本学期内完成升级改造,升级完成后,也可通过虚拟卡扫码进出校园。

5、在使用过程中如遇到学校网上办公系统的密码问题,请联系信息管理部的林老师(联系电话:37103022/13192285684);如遇到校园一卡通虚拟卡的使用问题,请联系网络管理部的洪老师(联系电话:37103129/18578602860)。

信息与现代教育技术中心

2020年9月14日

校园网基础套餐为0元/50G每月。计费周期为“自然月”(即每月1日到每月末日),当月超流量则自动锁定账号,次月1日自动解锁账号。基础流量使用完,可通过微信、电子支付平台或圈存机进行流量包换购费用的缴纳操作;流量包为10元/25GB。另外浏览“广州医科大学”内部网络信息、资源均不计流量。

使用方法:

1. 申请接入广州医科大学校园网的用户,应熟悉网络管理制度,必须遵守《中国教育和科研计算机网络协议》、《中国教育和科研计算机网暂行管理办法》、《中国教育和科研计算机网用户守则》和国家有关法律法规,严格执行安全保密制度,遵守《广州医科大学网络信息安全管理办法》。

2. 个人计算机网卡IP地址必须设定为“自动获得IP地址”和“自动获得DNS服务器地址”。

3. 用户在宿舍区上网,通过有线接入方式或通过无线方式接入“GZHMU-Dorm”热点上网,可直接使用网页端登录验证方式上网(访问“广州医科大学”学校内部网站,均无需验证)。

4. 用户在教学办公区域与公共区域,接入无线“GZHMU”,所产生的流量不计入计费流量中。

5. 校园网用户自助服务系统。

6. 用户可以登陆自助服务系统进行个人资料、扣费账单、业务办理记录、上网详单、资费情况的查询;修改资料、修改密码、预约报停/复通、立即报停/复通、换购时长/流量包、设置密码保护的业务办理;强制下线及忘记密码的操作。

7. 用户如忘记密码,可通过企业微信 APP上的“工作台”-“网络自助服务”进行密码修改。

8. “换购时长流量包”使用的说明。

网址:https://xxzx.gzhmu.edu.cn/info/1078/1524.htm

9. 用户在使用校园网过程中,如需帮助可联系学生信息员。

学生信息员名单:

https://xxzx.gzhmu.edu.cn/info/1078/1669.htm

10. 网络管理部联系方式:

番禺校区:B1栋606室,电话:37103129;

越秀校区:10号楼317室,电话:81341041。

广州医科大学

信息与现代教育技术中心

各校园网用户:

学校教科网出口业务在今天上午7:40分突然中断,经教科网出口运营商排查发现,网络断点在新造智慧城工地附近,抢修队已赶往现场进行紧急修复工作。

受其影响,我校主页、信息化门户以及OA系统(含手机APP以及企业微信)、电子校园卡等业务系统暂时无法在校外访问(在学校内网可以正常使用)。待光纤修复工作完成后将恢复正常。

不便之处,敬请原谅。

信息与现代教育技术中心

2020年7月2日

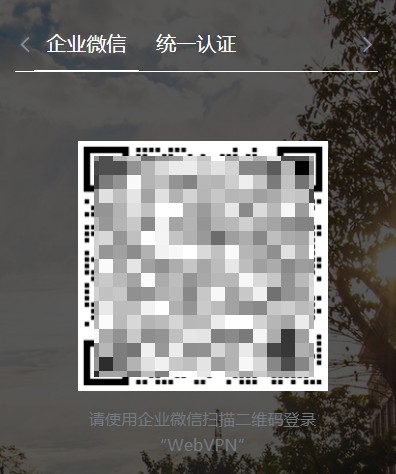

为方便用户能快捷访问校内网站和资源,提升 VPN使用体验,信息与现代教育技术中心推出广州医科大学WebVPN系统,面向全校师生开放使用。

使用指南:

1. 在浏览器访问网址:https://webvpn.gzhmu.edu.cn/

2. 此WebVPN系统为用户提供2种登录的方式:

(1) 企业微信:已成功关注“广州医科大学”企业微信的用户(如:学校教职员工、学生),则无需账号密码,通过“企业微信”扫码,即可进入。

(2) 统一认证:使用学校统一身份认证(网上办公系统)账号密码登录WebVPN系统。

3. “进入广州医科大学WebVPN系统,即可根据需要访问数据库资源和校内网站。

4. 如果显示列表上没有自己需要的资源,可以点击右上角“快速跳转”,输入域名或链接地址,点击“立即跳转”即可进入。

如在使用中需要帮助,可以联系信息与现代教育技术中心,电话:37103129、81341041。

信息与现代教育技术中心

2020年3月12日,微软官方发布了WindowsSMBv3 客户端/服务器远程代码执行漏洞的安全更新细节和补丁程序,此漏洞被分配CVE编号为CVE-2020-0796,微软官方将此漏洞标记为“被利用可能性高”。

此次更新内容:

6月2日,有国外安全研究员在GitHub上公开了一份此漏洞的远程代码执行利用代码,漏洞的现实威胁进一步升级。由于漏洞无需用户验证的特性,可能导致类似WannaCry攻击那样蠕虫式的传播。鉴于漏洞危害很大,建议客户尽快安装补丁更新。

漏洞描述

该漏洞为Microsoft SMBv3网络通信协议中的预身份验证远程代码执行漏洞。SMBv3在处理特定请求时,存在远程代码执行漏洞,该漏洞影响SMBv3服务器和SMBv3客户端。未经身份验证的攻击者可通过向受影响SMBv3服务器发送特制的压缩数据包来利用此漏洞,攻击者还可以通过配置恶意SMBv3服务器并诱导用户连接来利用此漏洞,成功利用此漏洞的远程攻击者可在目标机器上执行任意代码。值得注意的是,此漏洞存在客户端访问恶意服务端的利用场景,所以理论上引入了浏览器的攻击面。

微软官方将此漏洞标记为“被利用可能性高”。截至目前,此漏洞已经被修复并分配CVE编号为:CVE-2020-0796,同时官方已发布修复补丁。很快便有安全专家编写出了可以远程使目标主机稳定蓝屏的PoC。

6月2日,有国外安全研究员在GitHub上公开了一份此漏洞的远程代码执行利用代码,由于本次公布的是漏洞利用源代码,可以被黑灰产直接修改用于网络攻击。漏洞的现实威胁进一步升级。由于漏洞无需用户验证的特性,可能导致类似WannaCry攻击那样蠕虫式的传播。

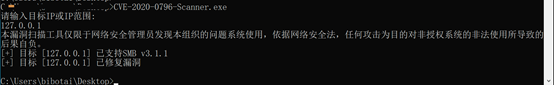

用户可以使用奇安信SMBv3远程代码执行漏洞检测工具检测相关资产是否已经安装对应补丁,检测工具使用方法如下:

影响范围

Windows10 Version 1903 for 32-bit Systems

Windows10 Version 1903 for x64-based Systems

Windows10 Version 1903 for ARM64-based Systems

WindowsServer, Version 1903 (Server Core installation)

Windows10 Version 1909 for 32-bit Systems

Windows10 Version 1909 for x64-based Systems

Windows10 Version 1909 for ARM64-based Systems

WindowsServer, Version 1909 (Server Core installation)

处置建议

Microsoft SMBv3远程代码执行漏洞(CVE-2020-0796)处置建议:

目前,微软官方已发布针对此漏洞受影响版本的补丁程序,该安全更新通过更正SMBv3协议处理这些特制请求的方式来解决此漏洞。建议用户参考以下链接尽快安装补丁程序:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

如果暂时无法安装补丁程序,可采取临时缓解措施:

一、禁用SMBv3 compression

用户可使用以下PowerShell命令禁用compression功能,以阻止未经身份验证的攻击者利用此漏洞来攻击SMBv3服务器:

Set-ItemProperty-Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"DisableCompression -Type DWORD -Value 1 -Force

请注意:

1、进行更改后,无需重新启动。

2、此解决方法不能防止针对SMB客户端的利用。

使用以下PowerShell命令可解除禁用compression:

Set-ItemProperty-Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"DisableCompression -Type DWORD -Value 0 -Force

二、网络端口限制

1、在企业外围防火墙处阻止445端口的连接

TCP端口445用于启动与受影响组件的连接。在网络外围防火墙处阻止此端口将有助于保护位于防火墙后面的系统免受尝试利用此漏洞的攻击。这可以保护网络免受来自企业外围的攻击。在企业范围内阻止受影响的端口是避免基于Internet的攻击的最佳防御方法。但是,系统仍可能受到企业内网络的攻击。

2、遵循Microsoft准则以防止SMB流量流出公司网络,详情请查阅以下链接:

https://support.microsoft.com/en-us/help/3185535/preventing-smb-traffic-from-lateral-connections

技术分析

此漏洞是一个SMB 3.1.1协议栈的整数溢出漏洞,漏洞影响Windows10 1903之后的32位、64位Windows(不影响WindowsXP、Windows7),理论上可以造成远程攻击。经过团队分析验证,在实际环境中远程发包可触发此漏洞,引起内核崩溃,导致蓝屏,容易造成DOS攻击。

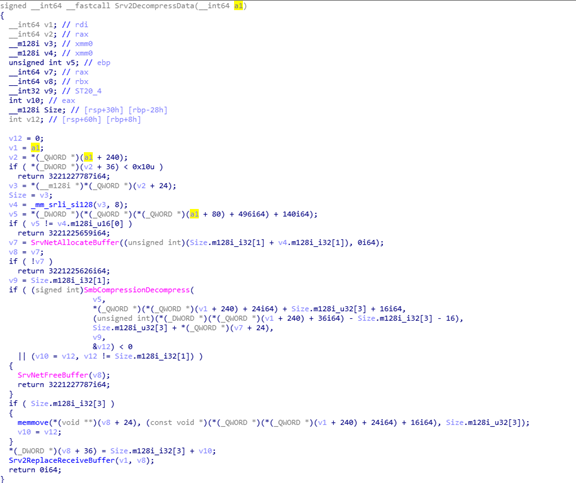

该漏洞是一个位于Srv2DecompressData中的整数溢出漏洞。此函数的反编译如下:

在这行代码:

v7 =SrvNetAllocateBuffer((unsigned int)(Size.m128i_i32[1] + v4.m128i_i32[1]),0i64);

中申请内存时,长度由(unsigned int)(Size.m128i_i32[1] + v4. m128i_i32[1])相加获得,而并没有考虑整数溢出的情况,导致分配的内存过小,从而引起内存溢出,引发崩溃。

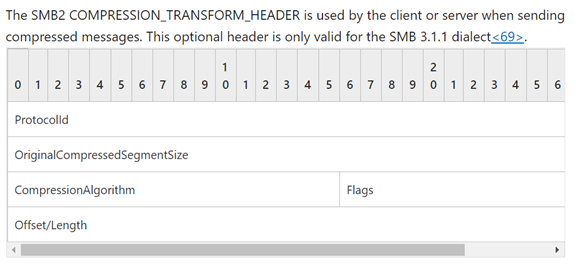

具体对应到协议中的“OriginalCompressedSegmentSize”值。

(详细见https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-smb2/1d435f21-9a21-4f4c-828e-624a176cf2a0)

我们来看下补丁修复的情况:

if ( (signedint)RtlULongAdd(Size.m128i_u32[1], v7.m128i_u32[1], &v19) < 0 )

补丁修复的代码简单有效,用上了RtlULongAdd消除了整数溢出。

一. 漏洞概述

近日,Apache官方发布安全公告,修复了一个Apache Kylin的远程命令执行漏洞(CVE-2020-1956)。在Kylin中存在一些restful API,可以将操作系统命令与用户输入的字符串连接起来,由于未对用户输入内容做合理校验,导致攻击者可以在未经验证的情况下执行任意系统命令。目前漏洞PoC已公开,请相关用户及时采取措施进行防护。

Apache Kylin是Apache软件基金会的一款开源的、分布式的分析型数据仓库,主要提供Hadoop/Spark之上的SQL查询接口及多维分析(OLAP)能力,以支持超大规模数据。

参考链接:

https://www.mail-archive.com/dev@kylin.apache.org/msg11687.html

二. 影响范围

受影响版本

l Kylin 2.3.0 - 2.3.2

l Kylin 2.4.0 - 2.4.1

l Kylin 2.5.0 - 2.5.2

l Kylin 2.6.0 - 2.6.5

l Kylin 3.0.0-alpha

l Kylin 3.0.0-alpha2

l Kylin 3.0.0-beta

l Kylin 3.0.0 - 3.0.1

不受影响版本

l Kylin = 2.6.6

l Kylin = 3.0.2

三. 漏洞防护

3.1 官方升级

目前官方已在最新版本2.6.6与3.0.2中修复了该漏洞,请受影响的用户尽快升级版本进行防护,官方下载链接:http://kylin.apache.org/cn/download/

3.2 其他防护措施

若相关用户暂时无法进行升级操作,可采用以下临时缓解措施:

将kylin.tool.auto-migrate-cube.enabled 设置为 false, 以禁用命令执行。

一. 漏洞概述

5月28日,绿盟科技监测到有消息称Fastjson在1.2.68及以下版本中存在远程代码执行漏洞,该漏洞可绕过autoType开关的限制,从而反序列化有安全风险的类,攻击者利用该漏洞可实现在目标机器上的远程代码执行。

Fastjson是阿里巴巴的开源JSON解析库,它可以解析JSON格式的字符串,支持将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean。由于具有执行效率高的特点,应用范围广泛。请相关用户尽快采取防护措施。

二. 影响范围

受影响版本

l Fastjson <= 1.2.68

三. 漏洞检测

3.1 版本检测

相关用户可使用以下命令检测当前使用的Fastjson版本

lsof | grep fastjson |

注:在Fastjson 1.2.68版本中,官方添加了SafeMode 功能,可完全禁用autoType。

四. 漏洞防护

4.1 临时防护措施

官方暂未发布针对此漏洞的修复版本,受影响用户可通过禁用autoType来规避风险,另建议将JDK升级到最新版本。

由于autotype开关的限制可被绕过,请受影响用户升级fastjson至1.2.68版本,通过开启safeMode配置完全禁用autoType。三种配置SafeMode的方式如下:

1. 在代码中配置:

ParserConfig.getGlobalInstance().setSafeMode(true); |

2. 加上JVM启动参数:

-Dfastjson.parser.safeMode=true |

如果有多个包名前缀,可用逗号隔开。

3. 通过fastjson.properties文件配置:

通过类路径的fastjson.properties文件来配置,配置方式如下:

fastjson.parser.safeMode=true |

另可通过将有风险的类添加至黑名单进行防护:

ParserConfig.getGlobalInstance().addDeny("类名"); |

请相关用户近期持续关注Fastjson官方公告,在官方发布修复版本后,请相关用户及时升级对此漏洞进行防护。官方下载链接:https://github.com/alibaba/fastjson/releases

(据国家有关部门,2020年5月5日通报)据国家网络与信息安全信息通报中心监测发现,服务器基础架构集中化管理软件SaltStack存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。经分析研判,攻击者可利用认证绕过漏洞绕过SaltStack的验证逻辑,调用相关未授权函数,实现远程命令执行。攻击者可通过构造恶意请求,利用目录遍历漏洞,读取服务器上任意文件。受影响的软件版本包括:版本号低于2019.2.4和3000.2的SaltStack版本。

鉴于上述漏洞潜在危害较大,建议各重要行业部门立即采取以下措施:

一、迅速通报,排查SaltStack软件使用情况;

二、在确保安全的前提下,及时升级SaltStack软件版本,消除安全隐患,升级地址为:http://repo.saltstack.com;

三、设置访问控制策略,限制非信任IP访问SaltStack软件服务4505和4506端口。发现攻击情况及时处置并报告。

一、漏洞概述

北京时间4月15日,Oracle官方发布了2020年4月关键补丁更新公告CPU(Critical Patch Update),修复了397个不同程度的漏洞。其中包括三个针对Weblogic的严重漏洞(CVE-2020-2801、CVE-2020-2883、CVE-2020-2884)和一个Oracle Coherence远程代码执行漏洞(CVE-2020-2915),使用了Oracle Coherence 库的产品受此漏洞影响。本次四个漏洞均为T3协议存在缺陷、未经身份验证的攻击者可通过此类漏洞实现远程代码执行,CVSS评分均为9.8,利用复杂度低。建议用户尽快采取措施,对上述漏洞进行防护。

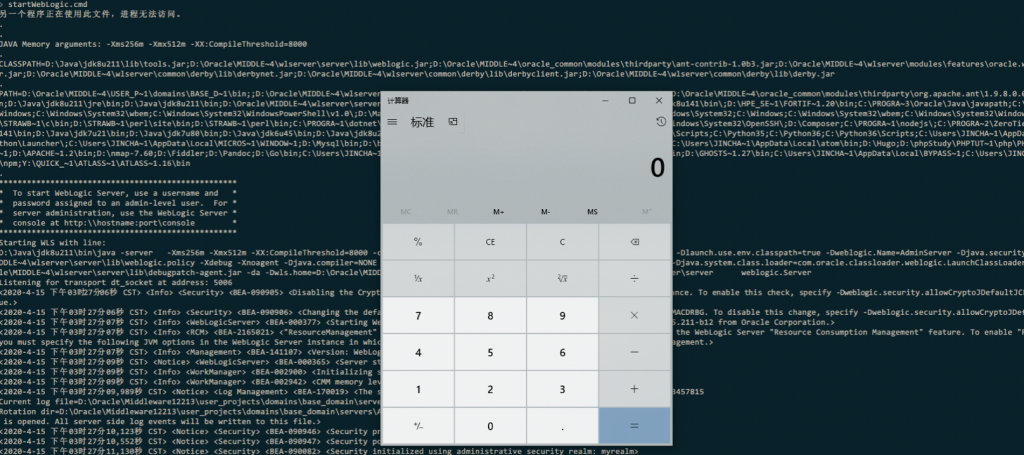

CVE-2020-2801复现成功截图:

参考链接:

https://www.oracle.com/security-alerts/cpuapr2020.html

二、影响范围

WebLogic受影响版本:

10.3.6.0.0

12.1.3.0.0

12.2.1.3.0

12.2.1.4.0

Coherence受影响版本:

3.7.1.0

12.1.3.0.0

12.2.1.3.0

12.2.1.4.0

注:在WebLogic Server 11g Release(10.3.4)及以上版本的安装包中默认集成了Oracle Coherence 库。

三、漏洞检测

3.1 本地检测

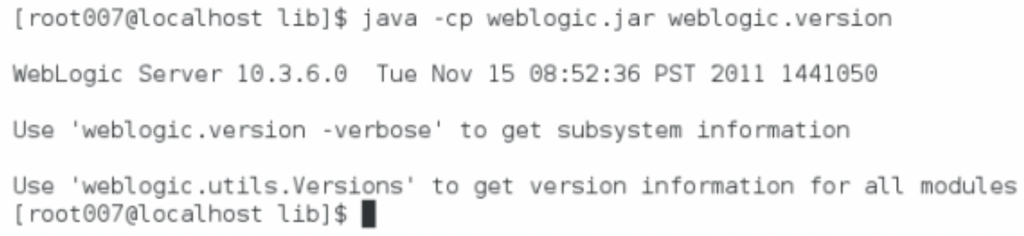

可使用如下命令对Weblogic版本和补丁安装的情况进行排查。

$ cd /Oracle/Middleware/wlserver_10.3/server/lib

$ java -cp weblogic.jar weblogic.version

在显示结果中,如果没有补丁安装的信息,则说明存在风险,如下图所示:

3.2 远程检测

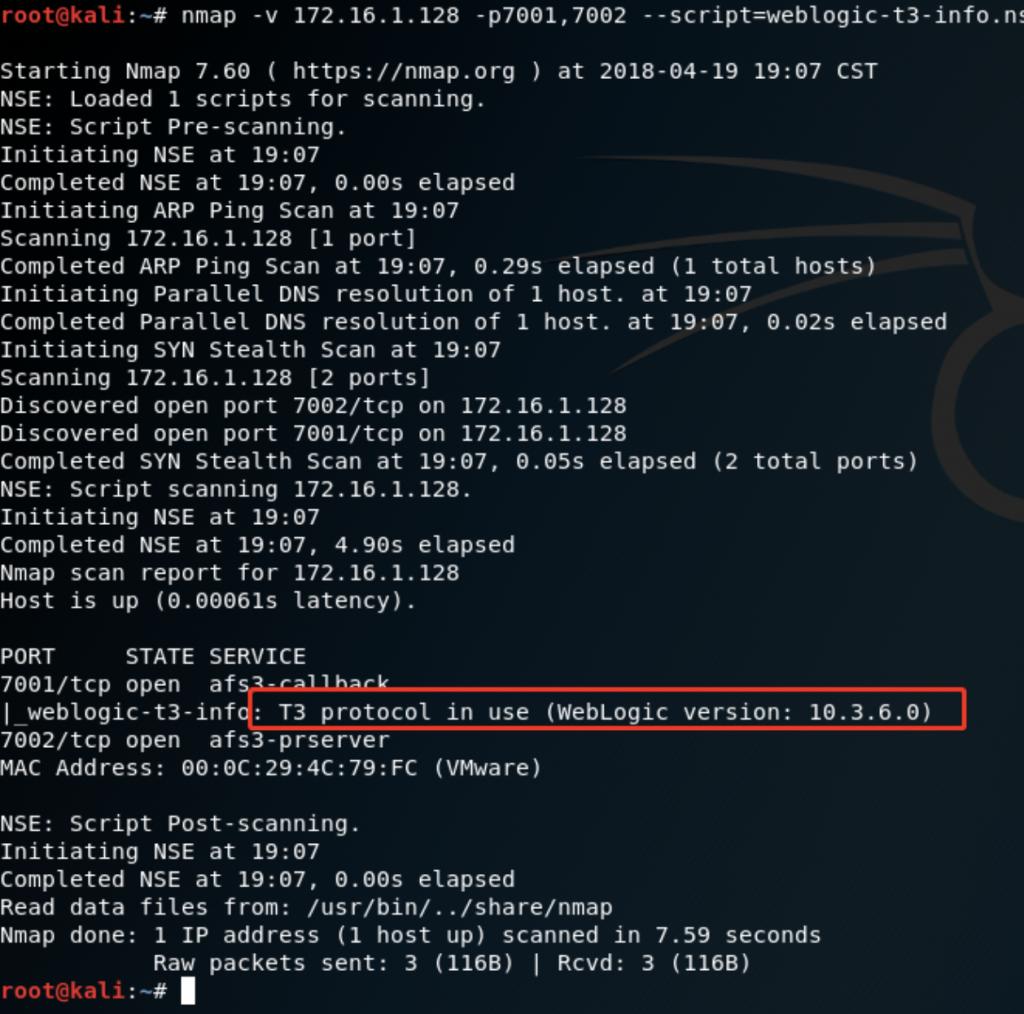

3.2.1 Nmap服务探测

Nmap工具提供了Weblogic T3协议的扫描脚本,可探测开启T3服务的Weblogic主机。命令如下:

nmap -n -v -Pn –sV [主机或网段地址] -p7001,7002 --script=weblogic-t3-info.nse

如下图红框所示,目标开启了T3协议且Weblogic版本在受影响范围之内,如果相关人员没有安装官方的安全补丁,则存在漏洞风险。

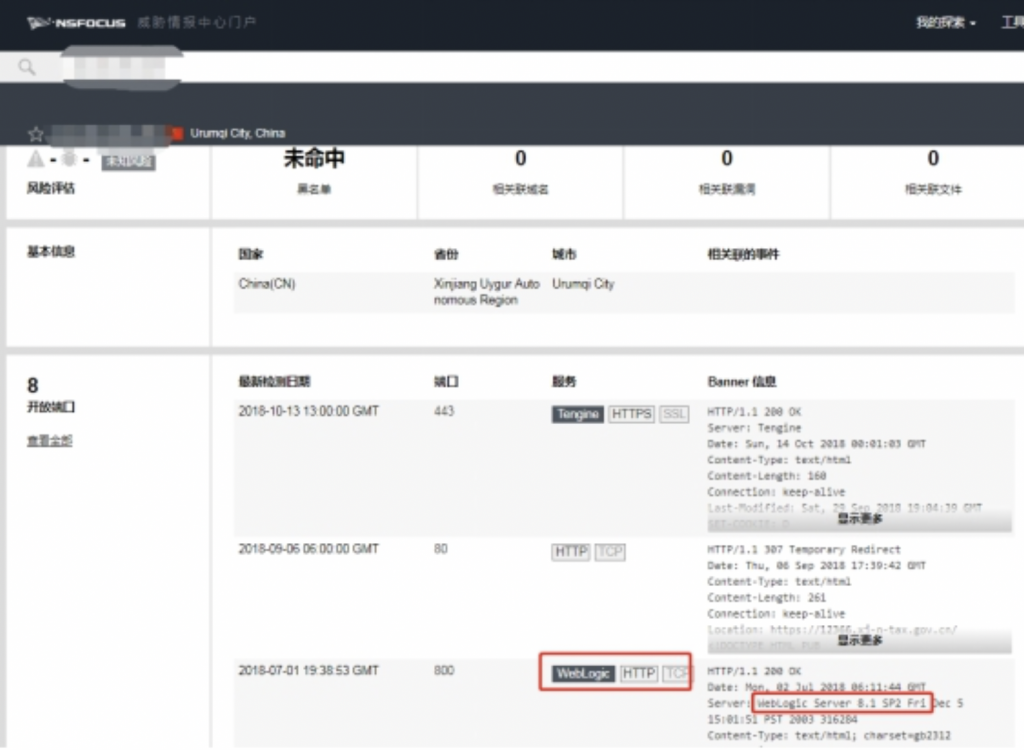

3.2.2 互联网资产排查

绿盟科技威胁情报中心(NTI)提供对互联网开放网络资产信息查看的功能,企业用户可通过在NTI上检索自有资产信息端口开放情况,查看企业资产是否受此漏洞影响。

四、漏洞防护

4.1 补丁更新

Oracle目前已发布补丁修复了上述漏洞,请用户参考官方通告及时下载受影响产品更新补丁,并参照补丁安装包中的readme文件进行安装更新,以保证长期有效的防护。

注:Oracle官方补丁需要用户持有正版软件的许可账号,使用该账号登陆https://support.oracle.com后,可以下载最新补丁。

4.2 临时缓解措施

如果用户暂时无法安装更新补丁,可通过下列措施对漏洞进行临时防护:

用户可通过控制T3协议的访问来临时阻断针对利用T3协议漏洞的攻击。Weblogic Server 提供了名为 weblogic.security.net.ConnectionFilterImpl 的默认连接筛选器,此连接筛选器接受所有传入连接,可通过此连接筛选器配置规则,对T3及T3s协议进行访问控制,详细操作步骤如下:

进入Weblogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,参考以下写法,在连接筛选器规则中配置符合企业实际情况的规则:

127.0.0.1 * * allow t3 t3s

本机IP * * allow t3 t3s

允许访问的IP * * allow t3 t3s

* * * deny t3 t3s

连接筛选器规则格式如下:target localAddress localPort action protocols,其中:

target 指定一个或多个要筛选的服务器。

localAddress 可定义服务器的主机地址。(如果指定为一个星号 (*),则返回的匹配结果将是所有本地 IP 地址。)

localPort 定义服务器正在监听的端口。(如果指定了星号,则匹配返回的结果将是服务器上所有可用的端口)。

action 指定要执行的操作。(值必须为“allow”或“deny”。)

protocols 是要进行匹配的协议名列表。(必须指定下列其中一个协议:http、https、t3、t3s、giop、giops、dcom 或 ftp。) 如果未定义协议,则所有协议都将与一个规则匹配。

保存后若规则未生效,建议重新启动Weblogic服务(重启Weblogic服务会导致业务中断,建议相关人员评估风险后,再进行操作)。以Windows环境为例,重启服务的步骤如下:

进入域所在目录下的bin目录,在Windows系统中运行stopWebLogic.cmd文件终止weblogic服务,Linux系统中则运行stopWebLogic.sh文件。

待终止脚本执行完成后,再运行startWebLogic.cmd或startWebLogic.sh文件启动Weblogic,即可完成Weblogic服务重启。

若参考上述操作配置了连接筛选器后,导致Weblogic无法启动,可参考“附录A Weblogic服务恢复”章节,及时进行业务恢复。

$(".info_chag img").each(function () { $(this).css({ "max-width": "100%","height": "auto","display":"inline-block" }).parent().css({"text-align":"center"}); });

Microsoft Security Bulletin MS04-001

微软Internet Security 与 Acceleration Server 2000 H.323 Filter远程

任意代码执行漏洞

公布日期: 01-13-2004

漏洞影响: 远程代码执行

安全等级:高

CVE : CAN-2003-0819

链接:

http://www.microsoft.com/technet/security/bulletin/MS04-001.asp

受影响系统:

* Microsoft Internet Security and Acceleration Server 2000

* Microsoft Small Business Server 2000 (which includes Microsoft

Internet Security and Acceleration Server 2000)

* Microsoft Small Business Server 2003 (which includes Microsoft

Internet Security and Acceleration Server 2000)

未受影响系统:

Microsoft Proxy Server 2.0

漏洞描述:

--------------

微软Internet Security 与 Acceleration Server 2000中使用的H.323 filter存在一个缓冲区溢出漏洞,通过这个漏洞攻击者可以在Internet Security 与 Acceleration Server 2000服务器上执行任意代码, 运行ISA Server 2000的服务器与打开防火墙模式的服务器默认打开H.323 filter.

如果攻击者成功的利用了此漏洞就可以完全控制整个系统.

详细内容:

-----------------

http://www.microsoft.com/technet/security/bulletin/MS04-001.asp

Microsoft Security Bulletin MS04-002

Exchange Server 2003 权限提升漏洞

发布日期: 01-13-2004

漏洞影响:权限提升

安全等级:中

CVE: CAN-2003-0904

受影响系统:

* Microsoft Exchange Server 2003

未受影响系统:

* Microsoft Exchange 2000 Server

* Microsoft Exchange Server 5.5

漏洞描述:

--------------

漏洞的产生原因是因为在前端的Exchange 2003服务器提供的Outlook Web Access(OWA)与后端运行的Exchange 2003服务器的HTTP连接被重用而产生的。当用户通过Exchange 2003前端服务器或者OWA访问他们的邮箱时,如果该服务器上的另一个用户刚刚访问过自己的邮箱,会导致可以有权限访问另一个用户的邮箱。

详细内容:

------------------

http://www.microsoft.com/technet/security/bulletin/MS04-002.asp

Microsoft Security Bulletin MS04-003

MDAC函数中存在溢出导致任意代码执行漏洞(832483)

发布日期: 01-13-2004

漏洞影响: 远程代码执行

安全等级:高

CVE Number(s): CAN-2003-0903

受影响系统:

* Microsoft Data Access Components 2.5 (included with Microsoft Windows

2000)

* Microsoft Data Access Components 2.6 (included with Microsoft SQL

Server 2000)

* Microsoft Data Access Components 2.7 (included with Microsoft Windows

XP)

* Microsoft Data Access Components 2.8 (included with Microsoft Windows

Server 2003)

Note The same update applies to all these versions of MDAC

* Microsoft Data Access Components 2.8 (included with Windows Server

2003 64-Bit Edition)

受影响系统:

无

漏洞描述:

--------------

Microsoft Data Access Components (MDAC)函数中存在溢出导致任意代码执行漏洞。当一个客户端请求网络上运行SQL Server服务器的列表时会向广播地址发出请求,因为该漏洞存在于一个特定的MDAC组件中,攻击者可以相应这个请求并构造一个特殊的包就会导致服务器溢出,导致攻击者可以在服务器上运行任意代码。

详细内容:

------------------

http://www.microsoft.com/technet/security/bulletin/MS04-003.asp

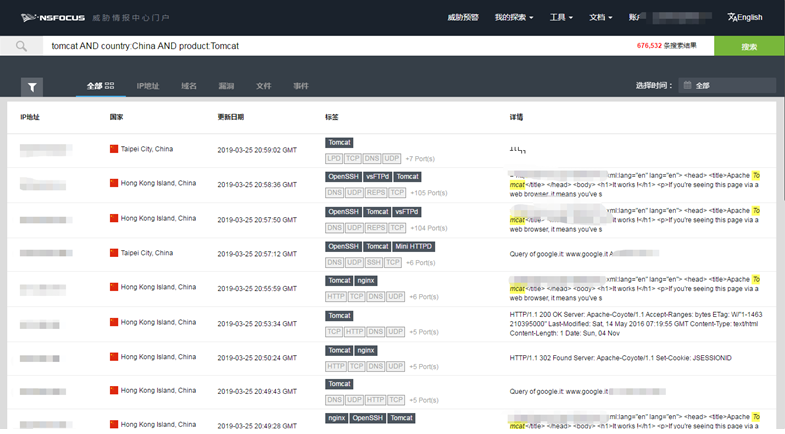

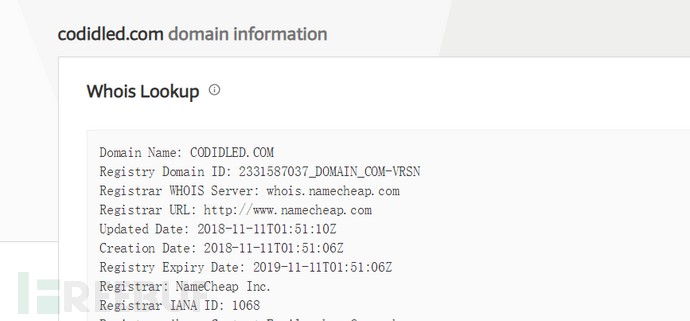

1 漏洞概述

2月20日,国家信息安全漏洞共享平台(CNVD)发布了Apache Tomcat文件包含漏洞(CNVD-2020-10487/CVE-2020-1938)。该漏洞是由于Tomcat AJP协议存在缺陷而导致,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件。若目标服务器同时存在文件上传功能,攻击者可进一步实现远程代码执行。目前,厂商已发布新版本完成漏洞修复。

Tomcat是Apache软件基金会中的一个重要项目,性能稳定且免费,是目前较为流行的Web应用服务器。由于Tomcat应用范围较广,因此本次通告的漏洞影响范围较大,请相关用户及时采取防护措施修复此漏洞。

参考链接:

https://www.cnvd.org.cn/webinfo/show/5415

2 影响范围

受影响版本

· Apache Tomcat 6

· Apache Tomcat 7 < 7.0.100

· Apache Tomcat 8 < 8.5.51

· Apache Tomcat 9 < 9.0.31

不受影响版本

· Apache Tomcat = 7.0.100

· Apache Tomcat = 8.5.51

· Apache Tomcat = 9.0.31

3 漏洞检测

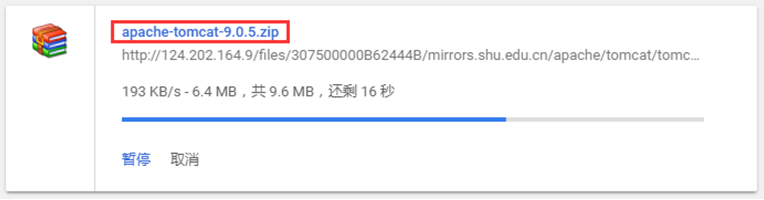

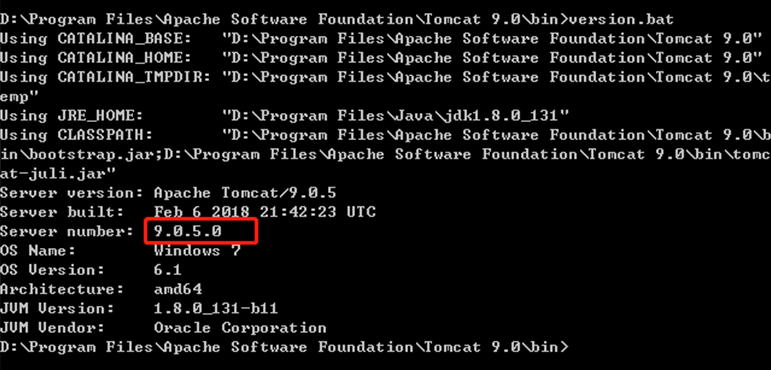

3.1 版本检测

通常在Apache Tomcat官网下载的安装包名称中会包含有当前Tomcat的版本号,用户可通过查看解压后的文件夹名称来确定当前的版本。

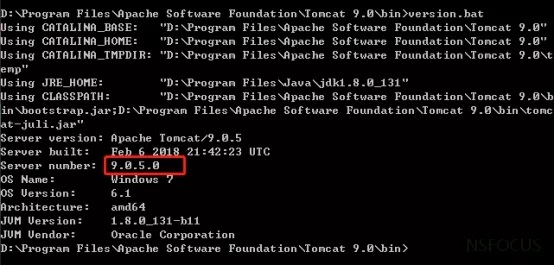

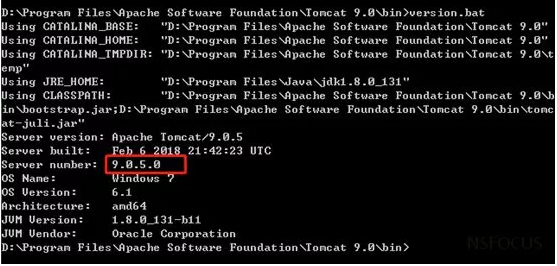

如果解压后的Tomcat目录名称被修改过,或者通过Windows Service Installer方式安装,可使用软件自带的version模块来获取当前的版本。进入Tomcat安装目录的bin目录,输入命令version.bat后,可查看当前的软件版本号。

若当前版本在受影响范围内,则可能存在安全风险。

4 漏洞防护

4.1 官方升级

目前官方已在最新版本中修复了该漏洞,用户可通过版本升级进行防护。官方下载链接:

版本号 |

下载地址 |

Apache Tomcat 7.0.100 |

|

Apache Tomcat 8.5.51 |

|

Apache Tomcat 9.0.31 |

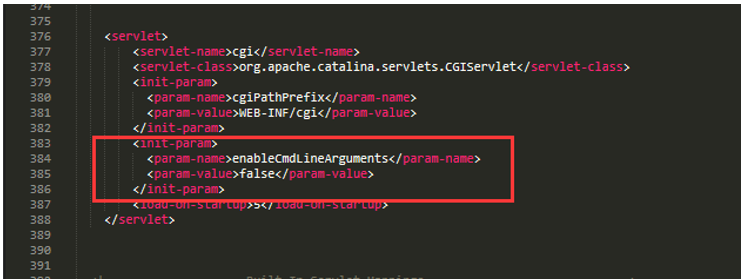

4.2 其他防护措施

如果相关用户暂时无法进行版本升级,可根据自身情况采用下列防护措施。

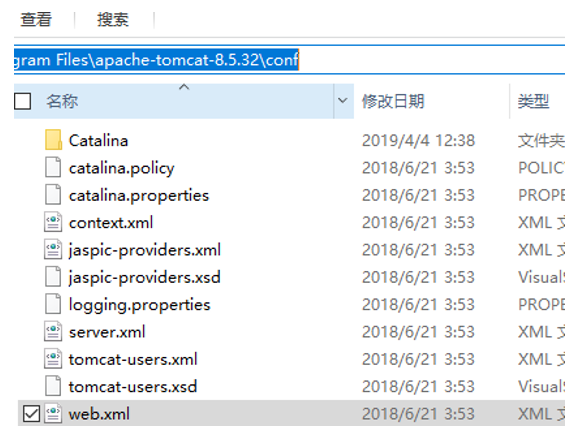

一、若不需要使用Tomcat AJP协议,可直接关闭AJP Connector,或将其监听地址改为仅监听本机localhost。

具体操作:

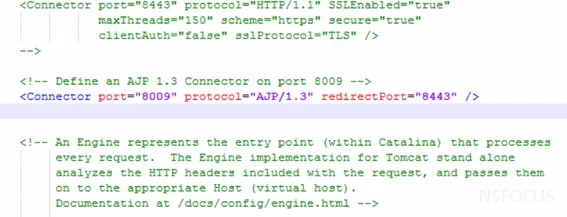

(1)编辑 <CATALINA_BASE>/conf/server.xml,找到如下行(<CATALINA_BASE> 为 Tomcat 的工作目录):

<Connector port="8009"protocol="AJP/1.3" redirectPort="8443" />

(2)将此行注释掉(也可删掉该行):

<!--<Connectorport="8009" protocol="AJP/1.3"redirectPort="8443" />-->

(3)保存后需重新启动Tomcat,规则方可生效。

二、若需使用Tomcat AJP协议,可根据使用版本配置协议属性设置认证凭证。

使用Tomcat 7和Tomcat 9的用户可为AJP Connector配置secret来设置AJP协议的认证凭证。例如(注意必须将YOUR_TOMCAT_AJP_SECRET更改为一个安全性高、无法被轻易猜解的值):

<Connector port="8009"protocol="AJP/1.3" redirectPort="8443"address="YOUR_TOMCAT_IP_ADDRESS" secret="YOUR_TOMCAT_AJP_SECRET"/>

使用Tomcat 8的用户可为AJP Connector配置requiredSecret来设置AJP协议的认证凭证。例如(注意必须将YOUR_TOMCAT_AJP_SECRET更改为一个安全性高、无法被轻易猜解的值):

<Connector port="8009"protocol="AJP/1.3" redirectPort="8443"address="YOUR_TOMCAT_IP_ADDRESS"requiredSecret="YOUR_TOMCAT_AJP_SECRET" />

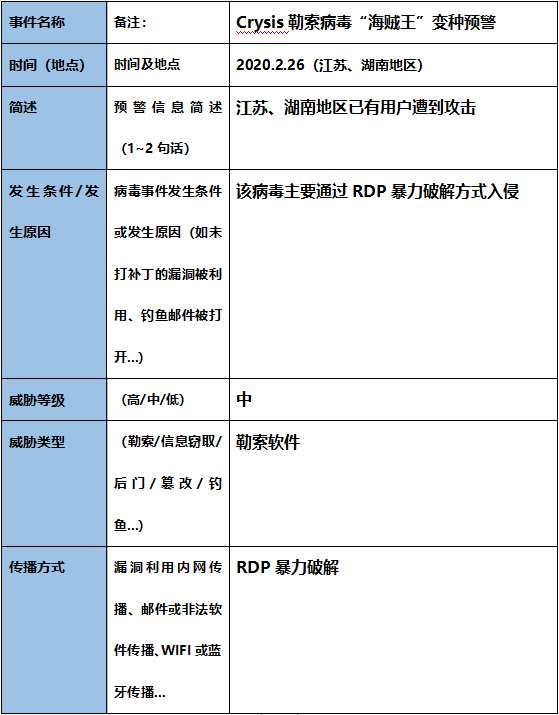

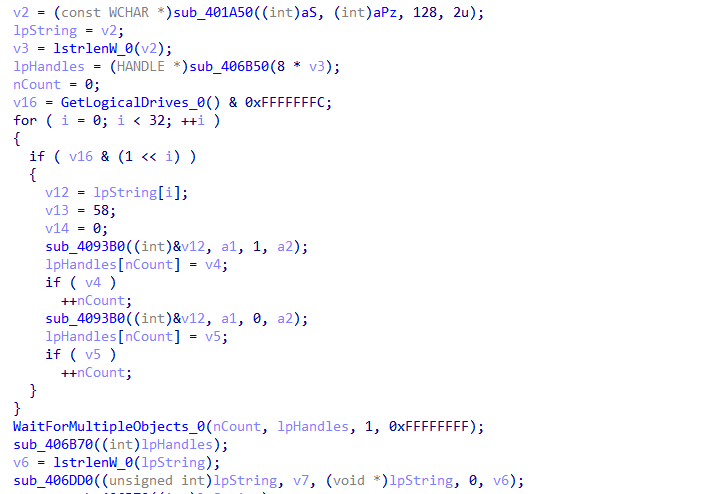

一、事件背景

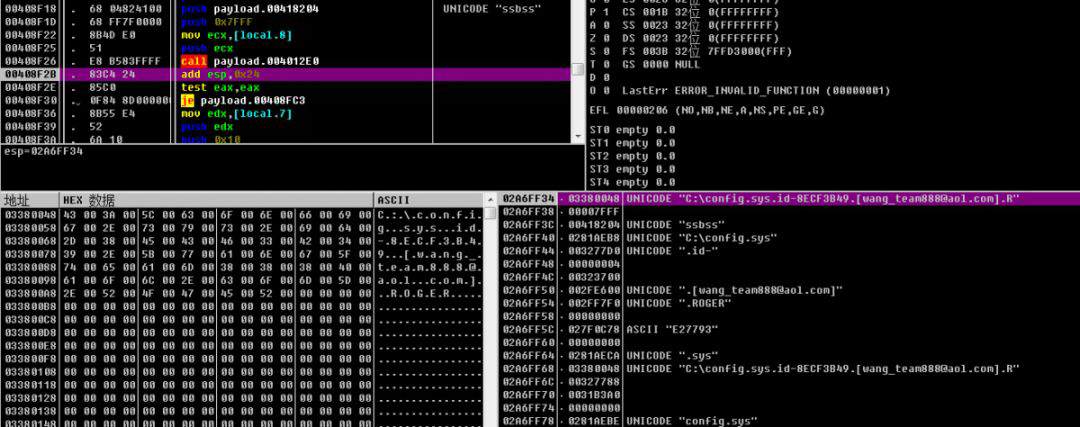

广东省网络安全应急响应平台技术支撑单位深信服安全近日追踪到Crysis勒索病毒家族最新变种“海贼王”利用企业网络安全防护薄弱时期,对多个用户发起攻击,通过RDP暴力破解入侵加密,由于近期新冠疫情导致复工困难,企业用户在遭到该勒索病毒加密后难以第一时间进行响应和加固,造成巨大损失。

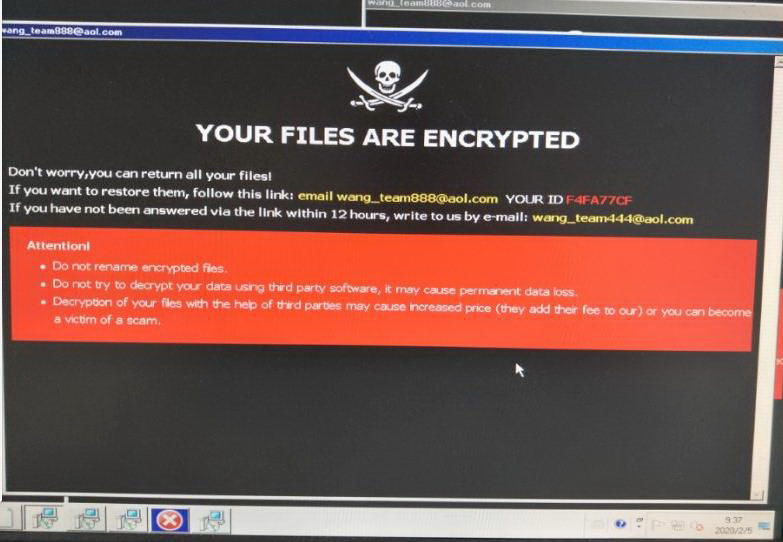

该勒索病毒变种界面是一个“海盗”标志,并且黑客联系邮箱为“wang_team888@aol.com”,其中的“wang”疑似代表中文的“王”字:

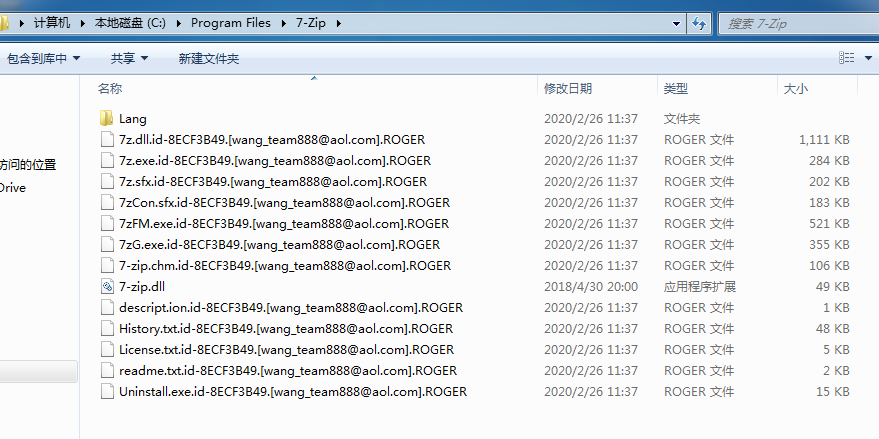

并且加密文件的后缀被改为“ROGER”,也就是传说中海贼王的名字:

二、预警概要

三、详细分析

从种种特征来看,这貌似是一种新的勒索病毒,然而,经过深信服安全专家的深入分析,发现病毒样本其实是臭名昭著的Crysis勒索病毒家族最新变种。安全专家对此次发现的病毒文件提取相关payload,与Crysis勒索病毒文件 payload 进行对比,代码相似度极高,可以确定其为Crysis家族变种:

Crysis最早在2016年6月被国外安全专家发现加入了勒索功能,在2017年5月万能密钥被公布之后,消失了一段时间,后来一直很活跃,攻击方法主要是通过远程RDP爆力破解的方式,植入到用户的服务器进行攻击,由于Crysis采用AES+RSA的加密方式,目前无法解密。

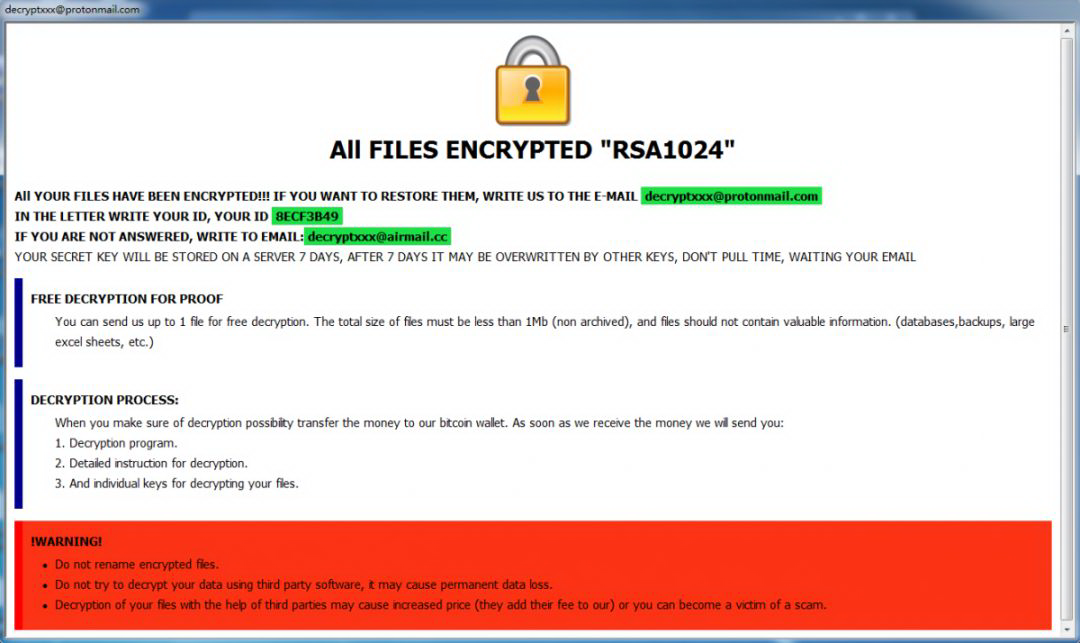

Crysis的勒索界面标志通常是一个“锁”的图标,而此次发现变种的勒索界面风格与以往变种相比发生了较大变化,如下为以往变种的勒索界面:

详细分析

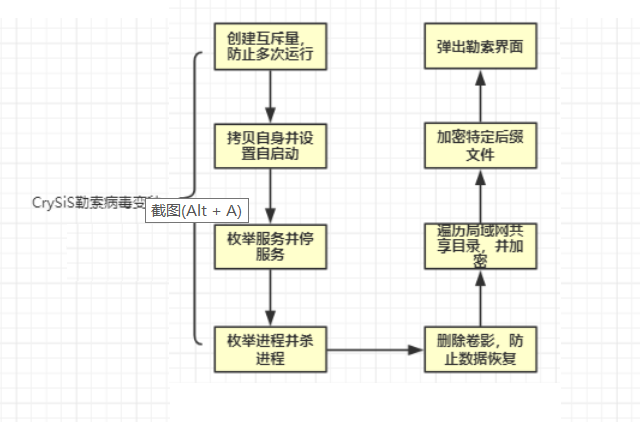

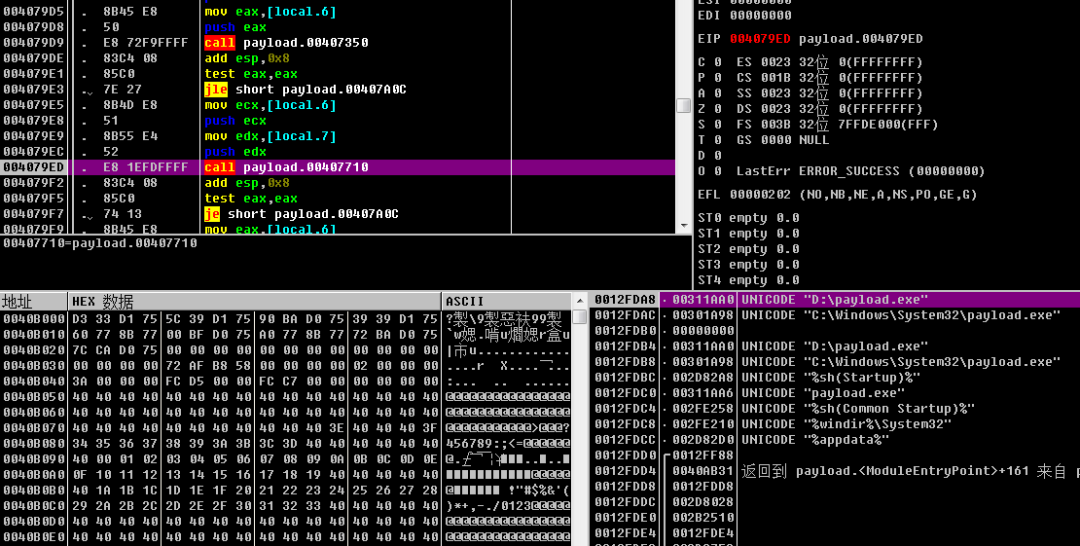

此次捕获到的Crysis与之前样本一致,其整体的功能流程图如下所示:

1.病毒首先拷贝自身到如下目录:

%windir%\System32

%appdata%

%sh(Startup)%

%sh(Common Startup)%

2.将拷贝的病毒文件设置为自启动项:

3.调用cmd命令删除磁盘卷影,防止通过数据恢复的方式还原文件,如下:

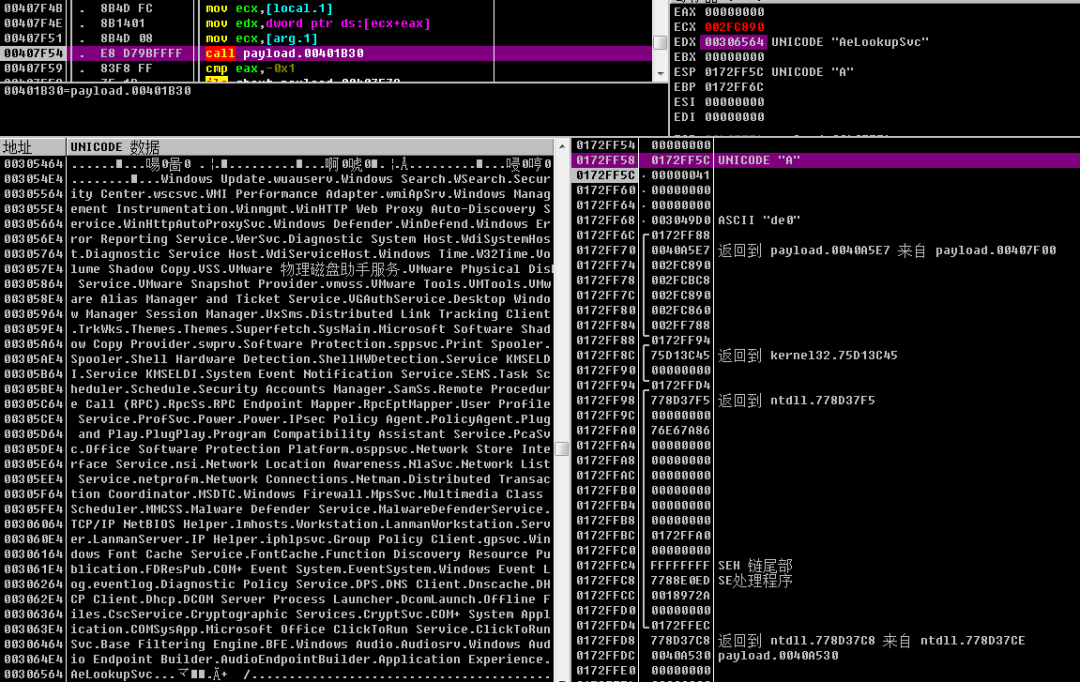

4.枚举服务并结束如下服务:

Windows Update

Wuauserv

Windows Search

WSearch

Security Center

Wscsvc

WMI Performance Adapter

5.枚举进程并结束如下进程:

1c8.exe

1cv77.exe

outlook.exe

postgres.exe

mysqld-nt.exe

mysqld.exe

sqlserver.exe

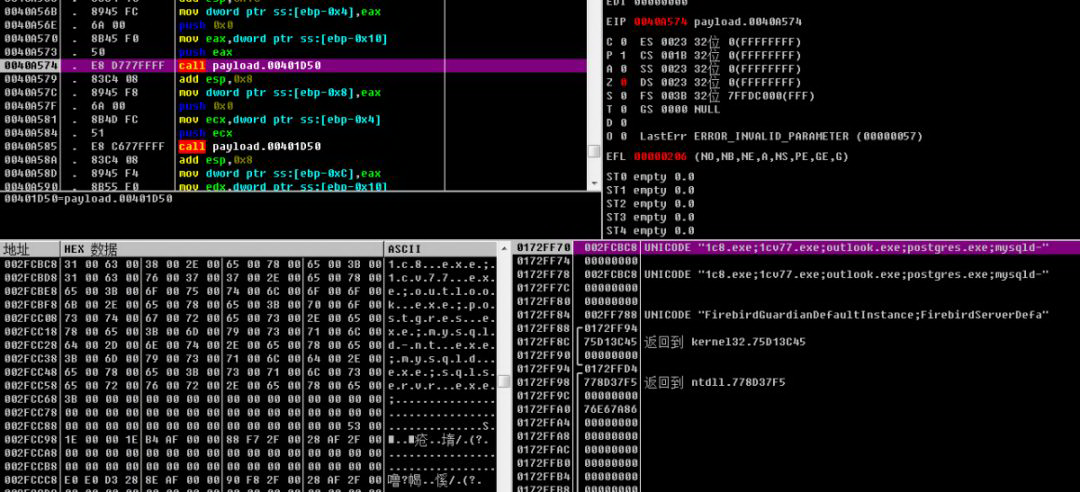

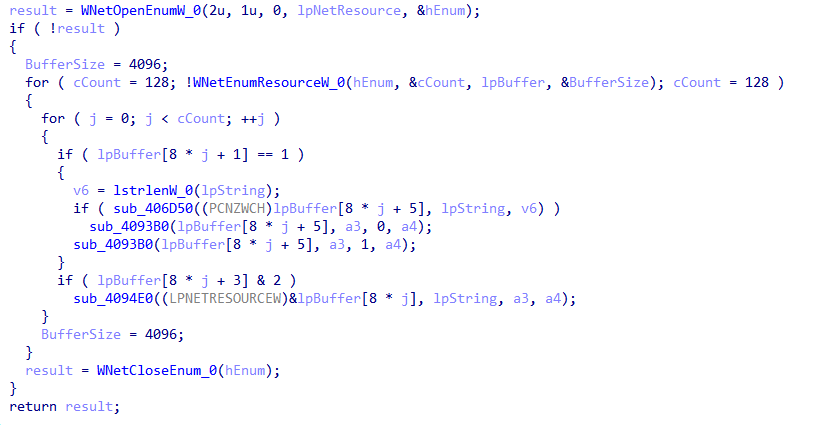

6.遍历局域网共享目录,并加密:

7.遍历本地磁盘,并加密:

8.加密对象为特定后缀名的文件,包括“.1cd”、“.3ds”、“.3fr”等,如下:

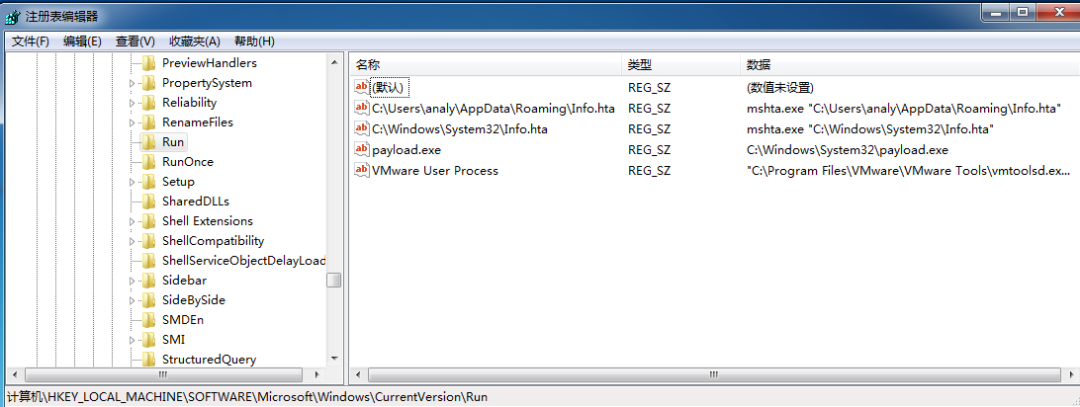

9.加密后的文件的后缀为:.id-8ECF3B49.[wang_team888@aol.com].ROGER,如下:

10.弹出勒索信息界面,并设置为自启动注册表项,如下所示:

四、影响范围

目前我国江苏、湖南等地区已发现有企业遭到攻击。

五、解决方案

病毒防御

目前大部分勒索病毒加密后的文件都无法解密,针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7、防火墙开启防爆破功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

2020年1月17日,微软发布安全公告(ADV200001,1月19日更新)称,一个IE浏览器的0day ( CVE-2020-0674 ) 已遭利用,而且暂无补丁,仅有应变措施和缓解措施。微软表示正在推出解决方案,将在后续发布。该漏洞评级为“高危”,利用难度低,容易对主机安全造成严重风险,建议做好临时防护措施(参见本文后续说明)的同时,尽量不使用Windows系统内置的IE(Internet Explorer)浏览器访问网络,可以在Windows10中使用Edge浏览器或者安装Chrome、Firefox等非IE内核浏览器访问互联网,避免被恶意入侵影响主机安全。

目前该漏洞的具体情况如下:

一、IE浏览器介绍

IE浏览器是自1995年开始内置在各个版本的Windows操作系统中的默认浏览器,是Windows操作系统中的重要组成部分。

2015年3月微软确认放弃IE品牌,在Windows 10 中使用Edge代替了IE,并在2015年10月宣布2016年1月起停止支持老版本IE浏览器。

二、漏洞描述

CVE-2020-0674,IE浏览器远程代码执行漏洞,漏洞触发点位于IE的脚本引擎Jscript.dll中。攻击者可以使用IE加载特定的js代码来触发漏洞,成功利用此漏洞的攻击者可以在当前用户的上下文中执行任意代码。如果当前用户使用管理员权限登陆,攻击者可以完全控制受影响的系统,任意安装程序、查看/更改或删除数据、创建具有完全用户权限的新账户。该漏洞攻击成本低,容易利用。目前已发现在野利用,但微软官方表示这些利用只发生在有限的目标攻击中,并未遭到大规模利用。

三、影响范围

Internet Explorer 9 |

Windows Server 2008 x64/x32 sp2 |

Internet Explorer 10 |

Windows Server 2012 |

Internet Explorer 11 |

Windows 7 x64/x32 sp1 |

Internet Explorer 11 |

Windows 8.1 x64/x32 |

Internet Explorer 11 |

Windows RT 8.1 |

Internet Explorer 11 |

Windows 10 x64/x32 |

Internet Explorer 11 |

Windows 10 Version 1607 x64/x32 |

Internet Explorer 11 |

Windows 10 Version 1709 x64/x32/arm64 |

Internet Explorer 11 |

Windows 10 Version 1803 x64/x32/arm64 |

Internet Explorer 11 |

Windows 10 Version 1809 x64/x32/arm64 |

Internet Explorer 11 |

Windows 10 Version 1903 x64/x32/arm64 |

Internet Explorer 11 |

Windows 10 Version 1909 x64/x32/arm64 |

Internet Explorer 11 |

Windows Server 2008 R2 x64 sp1 |

Internet Explorer 11 |

Windows Server 2012 |

Internet Explorer 11 |

Windows Server 2012 R2 |

Internet Explorer 11 |

Windows Server 2016 |

Internet Explorer 11 |

Windows Server 2019 |

四、修复建议

微软尚未发布针对此漏洞的安全补丁,但其宣称正在积极开发中。短时间内用户可根据以下缓解措施最大程度在安全补丁发布之前进行一定程度的防护:

禁用JScript.dll

备注:禁用JScript.dll会导致依赖 js 的页面无法正常工作,目前的互联网页面内容大部分都依赖于 js 进行渲染。禁用可能会严重影响正常页面的显示。微软官方建议仅当有迹象表明您处于较高风险中时,才考虑使用这些缓解措施。采用以下缓解措施后,在安全补丁更新时,需要先还原原来的配置再进行补丁安装。

针对32位操作系统,禁用JScript.dll 的操作方式如下:

takeown /f %windir%\system32\jscript.dll

cacls %windir%\system32\jscript.dll /E /P everyone:N

针对64位操作系统,禁用JScript.dll 的操作方式如下:

takeown /f %windir%\syswow64\jscript.dll

cacls %windir%\syswow64\jscript.dll /E /P everyone:N

takeown /f %windir%\system32\jscript.dll

cacls %windir%\system32\jscript.dll /E /P everyone:N

撤销禁用JScript.dll:

针对32位操作系统,撤销禁用JScript.dll 的操作方式如下:

cacls %windir%\system32\jscript.dll /E /R everyone

针对64位操作系统,撤销禁用JScript.dll 的操作方式如下:

cacls %windir%\system32\jscript.dll /E /R everyone

cacls %windir%\syswow64\jscript.dll /E /R everyone

请各位师生根据后续微软发布补丁进展,及时通过Windows操作系统更新补丁或从微软官方渠道下载补丁更新。

各校园网用户:

为配合宿舍区无线网络的优化调整工作,暂时停止本科生用户的无感知认证功能,暂停时间为1月2日12:00至1月3日17:00。

由此带来的不便,敬请谅解。

特此通知。

信息与现代教育技术中心

2020年1月2日

各校园网用户:

接后勤校产管理处通知,广州番禺区供电局新化供电所定于2019年12月29日(星期日)上午6:30时至21:30时对我校甲线专变电房进行检修,届时我校番禺校区部分楼宇停止供电。

停电受影响的包括饭堂、1-9栋学生宿舍楼(营养快线、理发室、监控室)、车队、校医室、综合仓库、B1栋、B2栋、行政楼、校大门岗。届时上述区域校园网业务(有线网络、无线网络)、一卡通业务(圈存机、自助补助机)、宿舍热水、电的使用及充值业务等将会暂停。待市电恢复后将逐步恢复正常。

请各位用户提前做好相关准备工作,由此带来的不便,敬请谅解。

特此通知。

信息与现代教育技术中心

2019年12月26日

全校师生:

为进一步提升校园一卡通系统安全,为广大师生提供更好的用卡体验,学校决定实施校园一卡通系统升级工作。升级后,校园一卡通用户将可以通过手机,使用校园码进行校内消费以及出入门禁等。

现将校园一卡通系统升级的有关事项通知如下:

一、实施时间:

2019年12月27日23:30至2019年12月28日06:00

二、实施地点:

番禺校区以及越秀校区。

三、系统升级期间注意事项:

1、系统升级期间,自助洗衣机消费以及番禺校区宿舍热水消费功能不受影响。

2、系统升级期间,所有校园一卡通在线设备和应用(包括各种消费终端,圈存机,微信充值校园卡,缴纳宿舍电费,网费等)将暂停使用。

3、越秀校区宿舍热水消费将于2019年12月28日01:30后暂停使用,于当天6:00后方可正常投入使用。

4、为避免系统升级期间影响广大师生的工作、学习和生活,请相关师生确保升级期间入住的学校宿舍有足额的电费、网费。

4、校园一卡通系统将于2019年12月28日06:00后恢复正常运行。

由此带来的不便,敬请谅解。

特此通知。

联系人:林老师,马老师

联系电话:37103129

财务处 信息与现代教育技术中心

2019年12月26日

校园网用户:

为了配合12月21、22日举行的2020年全国硕士生招生考试,根据上级的统一工作部署,考试期间必须关闭学校的WIFI。因此考试期间将暂时关闭番禺校区公共无线网络(热点名:GZHMU),关闭时间段为:12月21、22日7:45—17:30。

若有不便,敬请谅解。

服务咨询电话37103129。

信息与现代教育技术中心

2019年12月20日

学校各VPN用户:

我校教职工、附属医院职工使用的VPN设备(vpn1.gzhmu.edu.cn)于2019年12月16日出现硬件故障,需要将设备返厂维修(此设备自2009年上线使用),维修恢复时间暂不确定。