一、事件背景

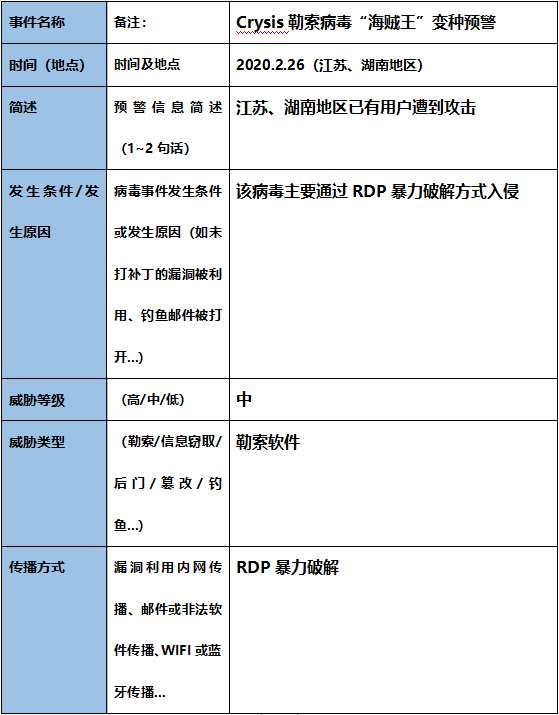

广东省网络安全应急响应平台技术支撑单位深信服安全近日追踪到Crysis勒索病毒家族最新变种“海贼王”利用企业网络安全防护薄弱时期,对多个用户发起攻击,通过RDP暴力破解入侵加密,由于近期新冠疫情导致复工困难,企业用户在遭到该勒索病毒加密后难以第一时间进行响应和加固,造成巨大损失。

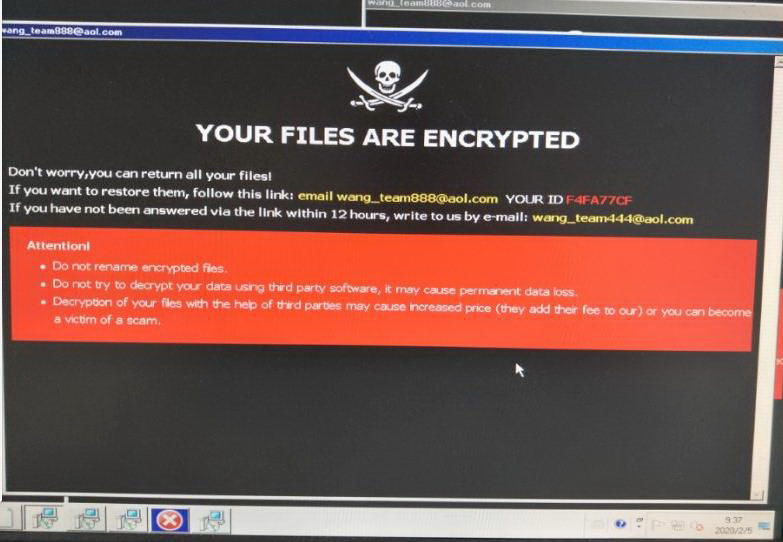

该勒索病毒变种界面是一个“海盗”标志,并且黑客联系邮箱为“wang_team888@aol.com”,其中的“wang”疑似代表中文的“王”字:

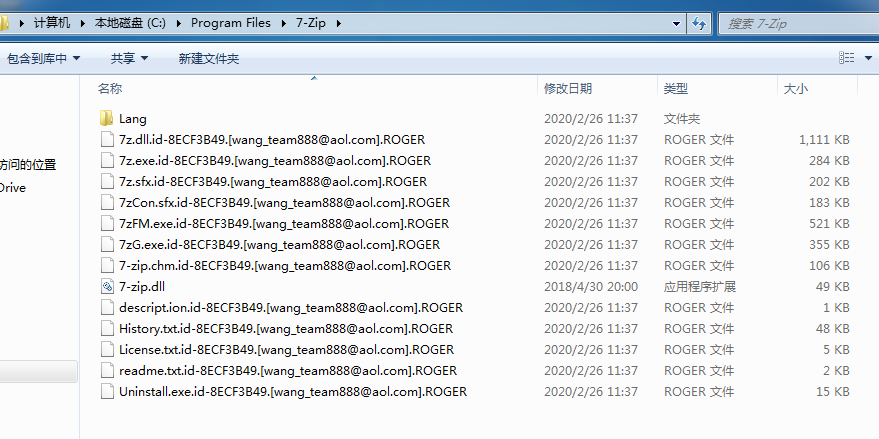

并且加密文件的后缀被改为“ROGER”,也就是传说中海贼王的名字:

二、预警概要

三、详细分析

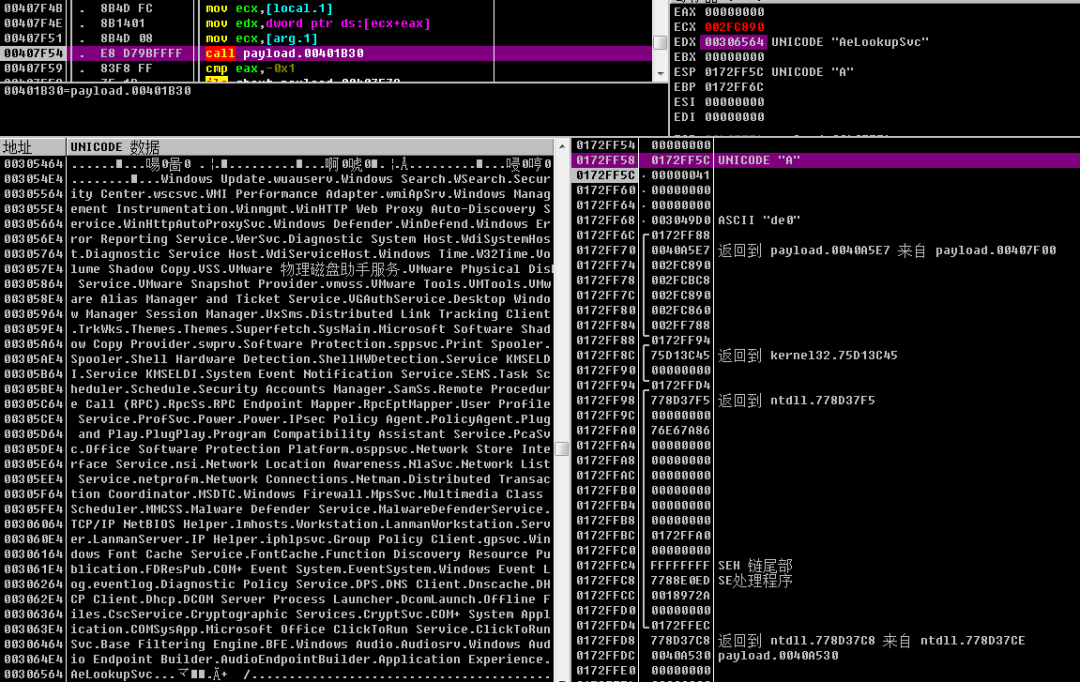

从种种特征来看,这貌似是一种新的勒索病毒,然而,经过深信服安全专家的深入分析,发现病毒样本其实是臭名昭著的Crysis勒索病毒家族最新变种。安全专家对此次发现的病毒文件提取相关payload,与Crysis勒索病毒文件 payload 进行对比,代码相似度极高,可以确定其为Crysis家族变种:

Crysis最早在2016年6月被国外安全专家发现加入了勒索功能,在2017年5月万能密钥被公布之后,消失了一段时间,后来一直很活跃,攻击方法主要是通过远程RDP爆力破解的方式,植入到用户的服务器进行攻击,由于Crysis采用AES+RSA的加密方式,目前无法解密。

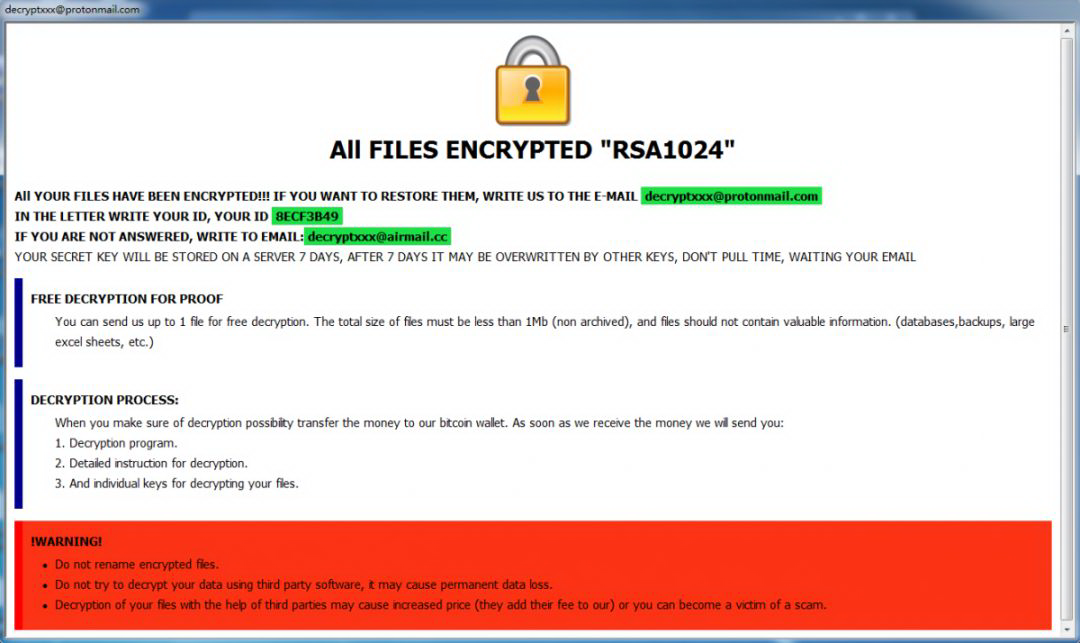

Crysis的勒索界面标志通常是一个“锁”的图标,而此次发现变种的勒索界面风格与以往变种相比发生了较大变化,如下为以往变种的勒索界面:

详细分析

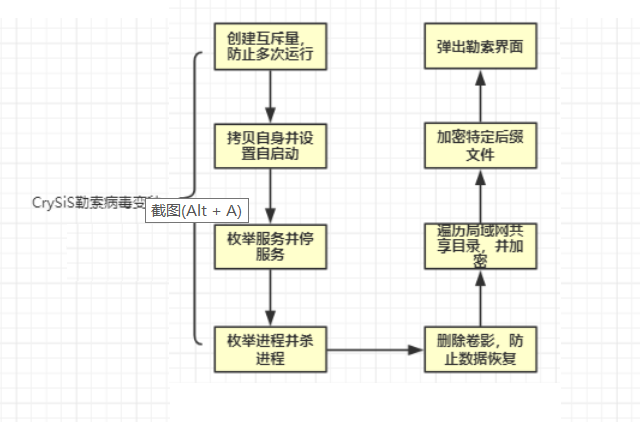

此次捕获到的Crysis与之前样本一致,其整体的功能流程图如下所示:

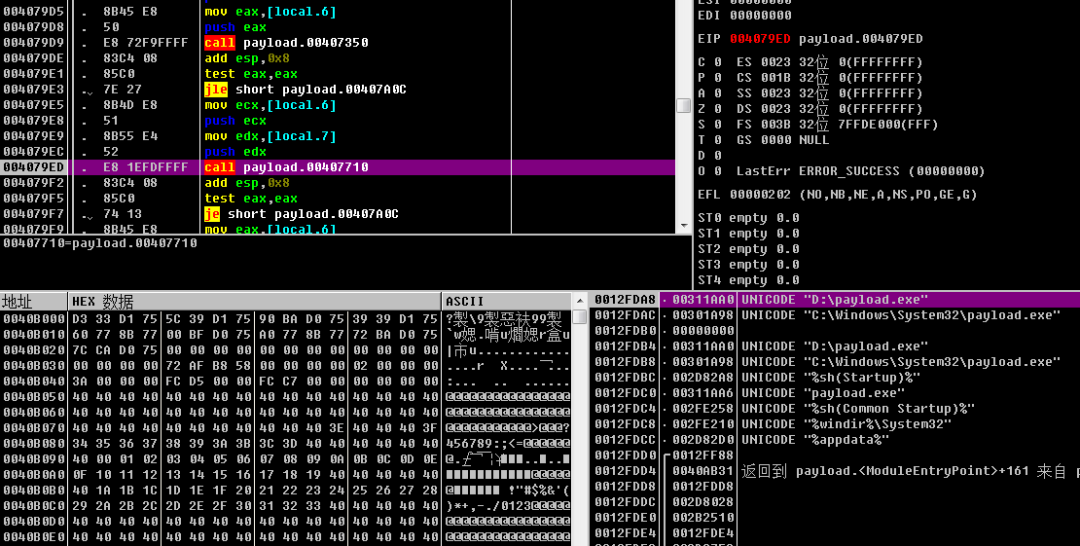

1.病毒首先拷贝自身到如下目录:

%windir%\System32

%appdata%

%sh(Startup)%

%sh(Common Startup)%

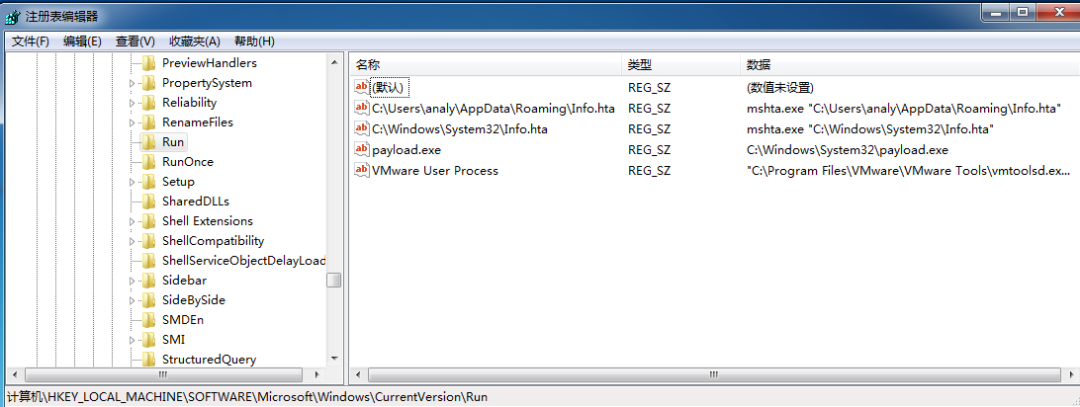

2.将拷贝的病毒文件设置为自启动项:

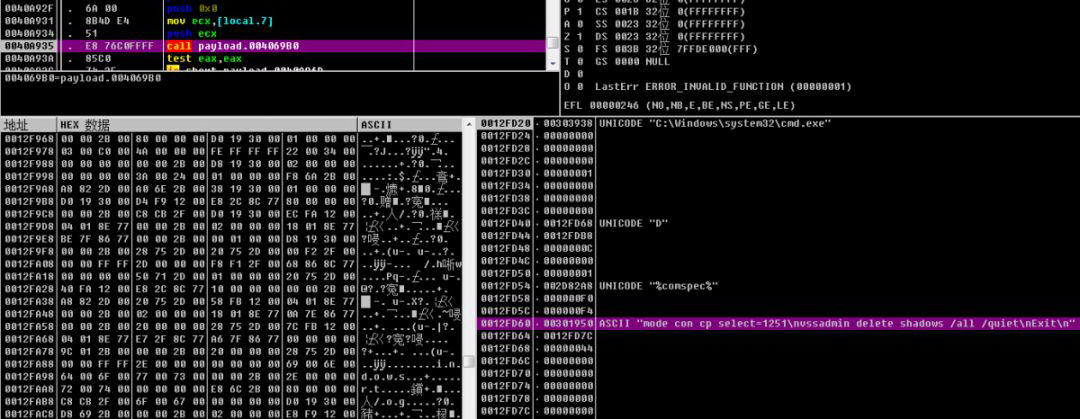

3.调用cmd命令删除磁盘卷影,防止通过数据恢复的方式还原文件,如下:

4.枚举服务并结束如下服务:

Windows Update

Wuauserv

Windows Search

WSearch

Security Center

Wscsvc

WMI Performance Adapter

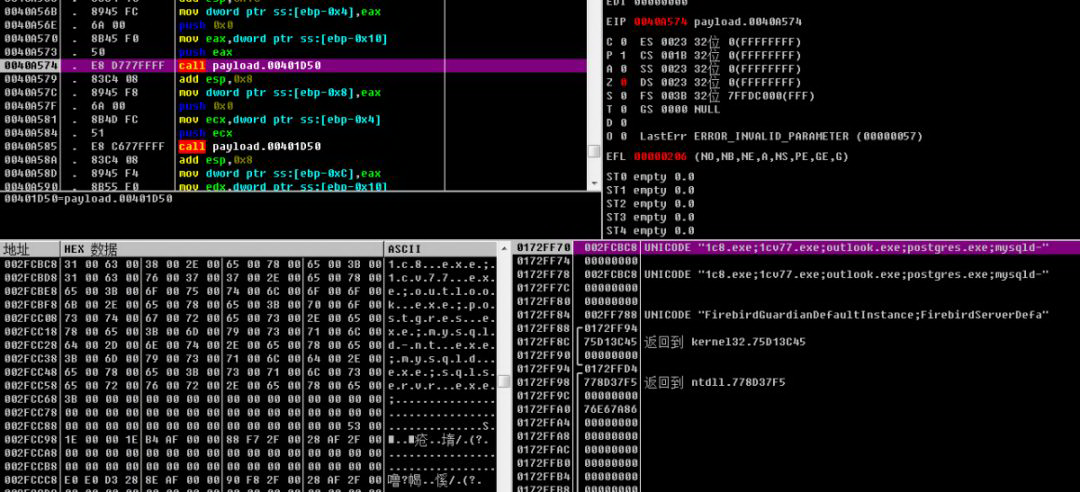

5.枚举进程并结束如下进程:

1c8.exe

1cv77.exe

outlook.exe

postgres.exe

mysqld-nt.exe

mysqld.exe

sqlserver.exe

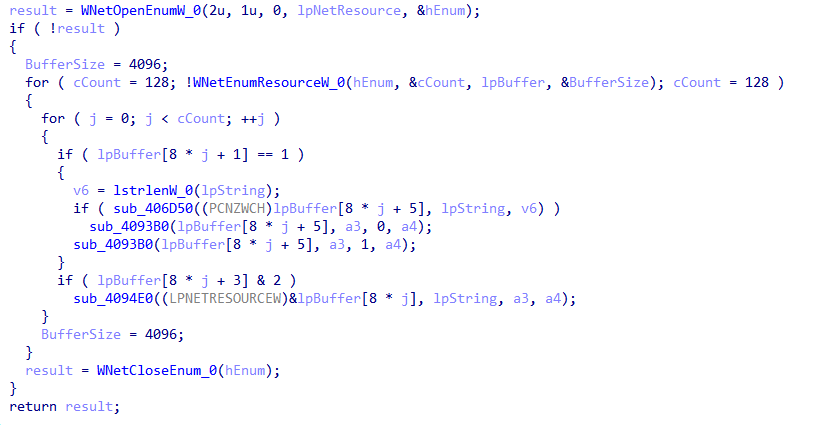

6.遍历局域网共享目录,并加密:

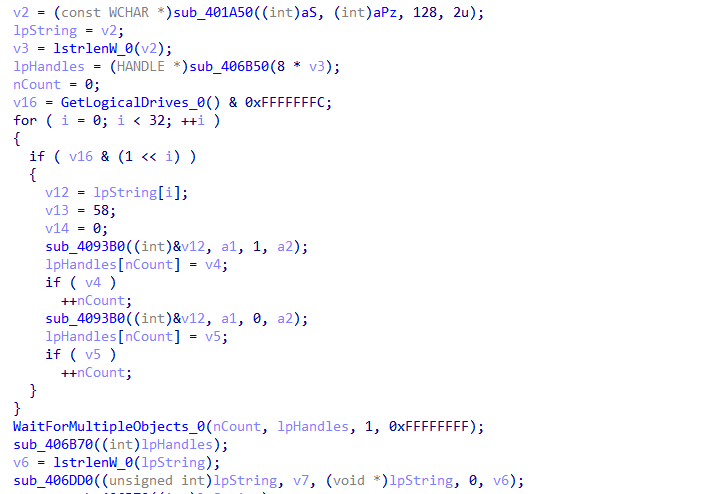

7.遍历本地磁盘,并加密:

8.加密对象为特定后缀名的文件,包括“.1cd”、“.3ds”、“.3fr”等,如下:

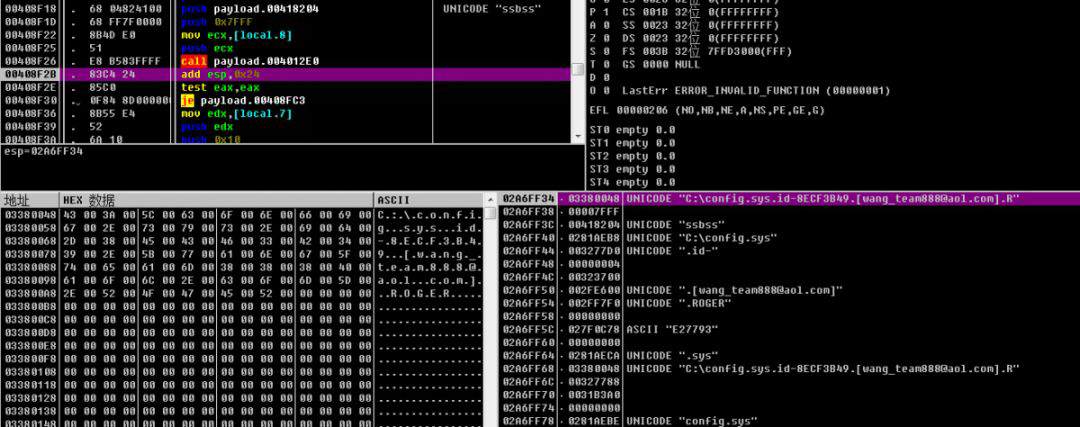

9.加密后的文件的后缀为:.id-8ECF3B49.[wang_team888@aol.com].ROGER,如下:

10.弹出勒索信息界面,并设置为自启动注册表项,如下所示:

四、影响范围

目前我国江苏、湖南等地区已发现有企业遭到攻击。

五、解决方案

病毒防御

目前大部分勒索病毒加密后的文件都无法解密,针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7、防火墙开启防爆破功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。