一. 预警摘要

近期,绿盟科技应急响应团队陆续接到来自金融、运营商、互联网等多个行业客户的安全事件反馈,发现多台不同版本WebLogic主机均被植入了相同的恶意程序,该程序会消耗大量的主机CPU资源。

经分析,攻击者针对WebLogic WLS组件中存在的CVE-2017-10271远程代码执行漏洞,构造请求对运行的WebLogic中间件主机进行攻击,由于该漏洞利用方式简单,且能够直接获取目标服务器的控制权限,影响范围较广,近期发现此漏洞的利用方式为传播虚拟币挖矿程序,不排除会被黑客用于其他目的的攻击。

Oracle官方网站在10月份的更新补丁中对此漏洞进行了修复,建议企业做好安全防护措施,并及时修复,减少因此漏洞造成的损失。官方修复详情参考如下链接:

http://www.oracle.com/technetwork/security-advisory/cpuoct2017-3236626.html

二. 安全防护

由于攻击者利用的是WebLogic wls组件进行的攻击,当WebLogic控制台对公网开放且未及时升级安全补丁的话,就会存在被利用的风险。

2.1 官方升级方案

Oracle官方对于WebLogic WLS 组件漏洞(CVE-2017-10271)在10月份的更新补丁中已经进行了修复,建议及时下载更新包,并升级WebLogic。升级过程可参考如下链接:

http://blog.csdn.net/qqlifu/article/details/49423839

2.2 临时防护建议

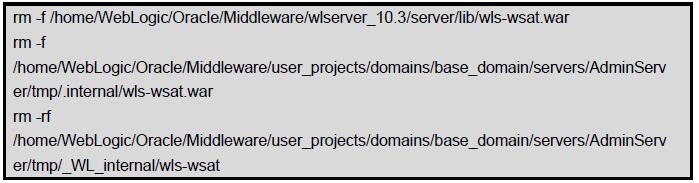

根据攻击者利用POC分析发现所利用的为wls-wsat组件的CoordinatorPortType接口,若Weblogic服务器集群中未应用此组件,建议临时备份后将此组件删除,当形成防护能力后,再进行恢复。

1. 根据实际环境路径,删除WebLogic wls-wsat组件:

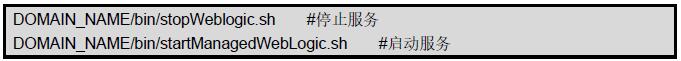

2. 重启Weblogic域控制器服务。

关于重启Weblogic服务的详细信息,可参考如下官方文档:

https://docs.oracle.com/cd/E13222_01/wls/docs90/server_start/overview.html

2.3 产品防护方案

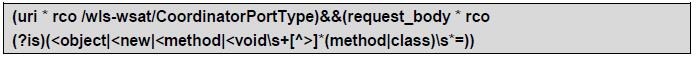

2.3.1 WAF防护方案

部署有绿盟科技WAF的用户可通过自定义规则的方式用来及时防护WebLogic WLS组件远程代码执行漏洞,自定义规则如下:

配置效果如下图所示:

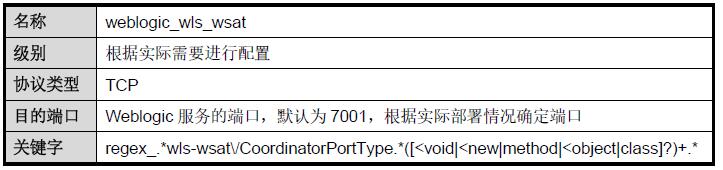

2.3.2 NIPS防护方案

部署有绿盟科技NIPS/NIDS的用户,可通过自定义规则,形成对WebLogic WLS组件远程代码执行漏洞利用的检测和防护。配置信息如下表所示:

三. 感染主机排查

由于此次攻击主要目的为下载执行挖矿程序,从主机层面可通过监控主机系统资源或进程分析方式进行检测,从网络层面可对C&C地址及矿池相关域名/IP进行监控,以发现其他受感染主机。