综述

当地时间4月17日,北京时间4月18日凌晨,Oracle官方发布了4月份的关键补丁更新CPU(Critical Patch Update)其中包含一个高危的Weblogic反序列化漏洞(CVE-2018-2628),通过该漏洞,攻击者可以在未授权的情况下远程执行任意代码。

参考链接:

http://www.oracle.com/technetwork/security-advisory/cpuapr2018-3678067.html

漏洞影响范围

l Weblogic 10.3.6.0

l Weblogic 12.1.3.0

l Weblogic 12.2.1.2

l Weblogic 12.2.1.3

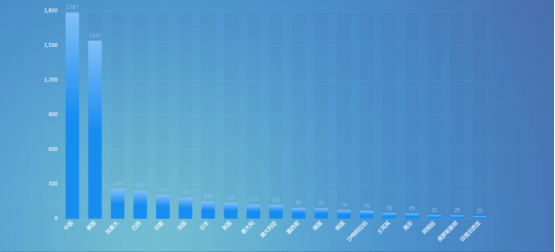

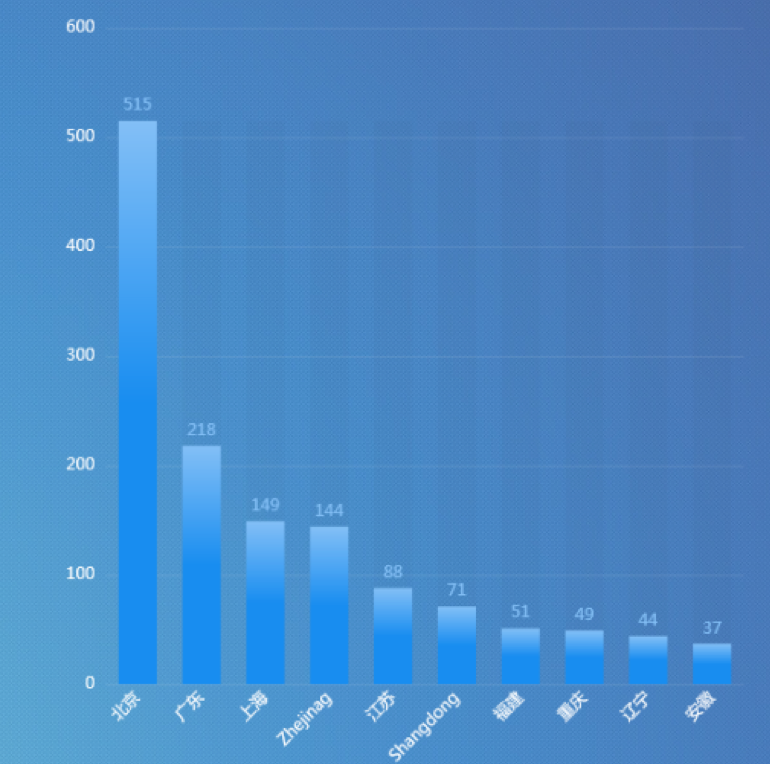

根据NTI(绿盟态势感知平台)反馈的结果,在全球范围内对互联网开放weblogic服务的资产数量多达19229,其中归属中国地区的受影响资产为1787。

对应中国归属各省市的的分布情况如下图所示,北京地区开放的资产数量较多。

用户自查

使用如下命令检查Weblogic版本是否在受影响范围内:

$ cd /lopt/bea92sp2/weblogic92/server/lib

$java -cp weblogic.jar weblogic.version

同时检查是否对外开放了7001端口(Weblogic默认端口)。

官方修复方案

官方已经在本日发布的关键补丁更新中修复了该漏洞,请用户及时下载更新进行防护。

参考链接:

http://www.oracle.com/technetwork/security-advisory/cpuapr2018-3678067.html

注:Oracle官方补丁需要用户持有正版软件的许可账号,使用该账号登陆https://support.oracle.com后,可以下载最新补丁。

临时解决方案

CVE-2018-2628漏洞利用的第一步是与Weblogic服务器开放在服务端口上的T3服务建立socket连接,可通过控制T3协议的访问来临时阻断攻击行为。WebLogic Server 提供了名为weblogic.security.net.ConnectionFilterImpl 的默认连接筛选器。此连接筛选器接受所有传入连接,可通过此连接筛选器配置规则,对t3及t3s协议进行访问控制。。

1. 进入Weblogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

2. 在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则中输入:* * 7001 deny t3 t3s

3. 保存后规则即可生效,无需重新启动。

|

连接筛选器规则格式如:target localAddress localPort action protocols,其中: l target 指定一个或多个要筛选的服务器。 l localAddress 可定义服务器的主机地址。(如果指定为一个星号 (*),则返回的匹配结果将是所有本地 IP 地址。) l localPort 定义服务器正在监听的端口。(如果指定了星号,则匹配返回的结果将是服务器上所有可用的端口)。 l action 指定要执行的操作。(值必须为“allow”或“deny”。) l protocols 是要进行匹配的协议名列表。(必须指定下列其中一个协议:http、https、t3、t3s、giop、giops、dcom 或 ftp。) 如果未定义协议,则所有协议都将与一个规则匹配。 |