概述

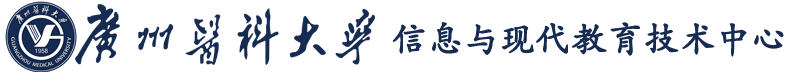

近日,广东省网络安全应急响应中心(网络安全110)所属网络安全威胁数据联盟成员捕获一个勒索病毒,经过分析排查发现,该勒索病毒家族为GlobeImposter。

Globelmposter家族首次出现在2017年5月份,自问世以来一直非常活跃,并相继出现了2.0、3.0、4.0等版本,更是囊括了“十二生肖”、“十二主神”、C*H等具有鲜明特色的加密文件后缀。

本次发现的是GlobeImposter家族的最新版本GlobeImposter5.1。

恶意软件详细分析

样本分析

此次捕获到的Globelmposter家族新变种,经分析其代码结构与以往变种有很大变化,但其行为流程却具有鲜明的Globelmposter特点,且在攻击现场发现的样本母体被黑客命名为“5.1.exe”,因此也将此次发现的变种定义为Globelmposter 5.1变种。

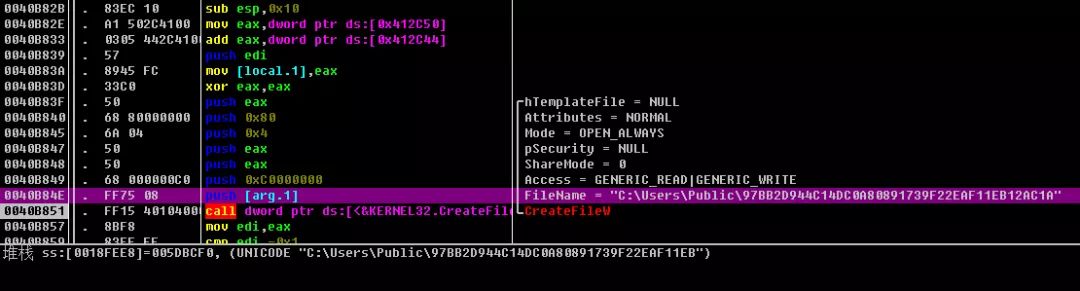

行为分析

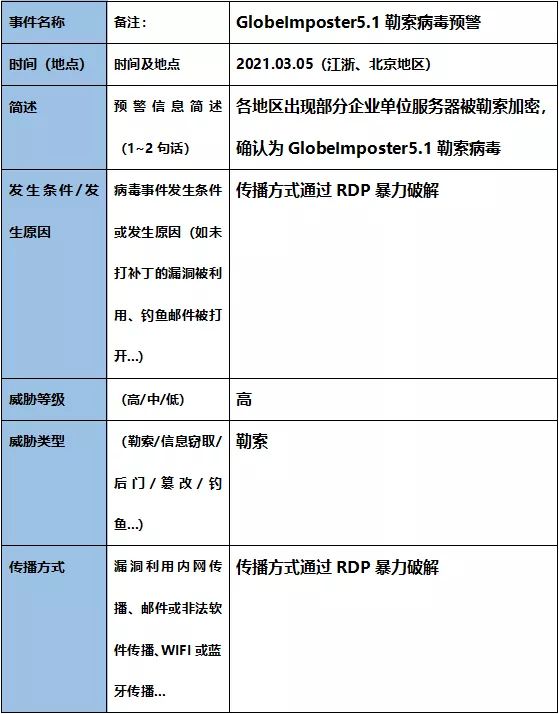

运行后会将自身复制到%LOCALAPPDATA%或%APPDATA%目录:

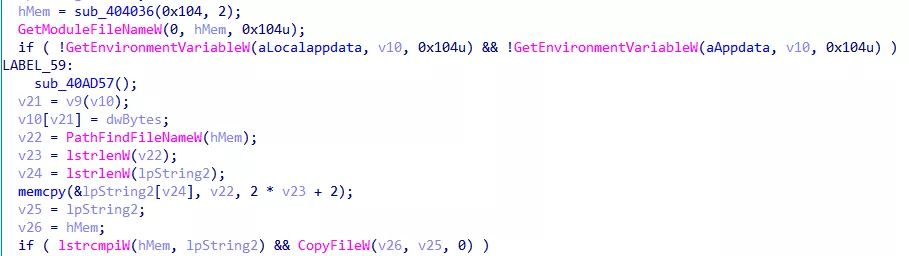

进行持久化操作,设置自启动项,注册表项为

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\LicChk,实现开机自启动,如果在加密过程中主机关机,病毒在系统重启后能够自动运行并继续加密:

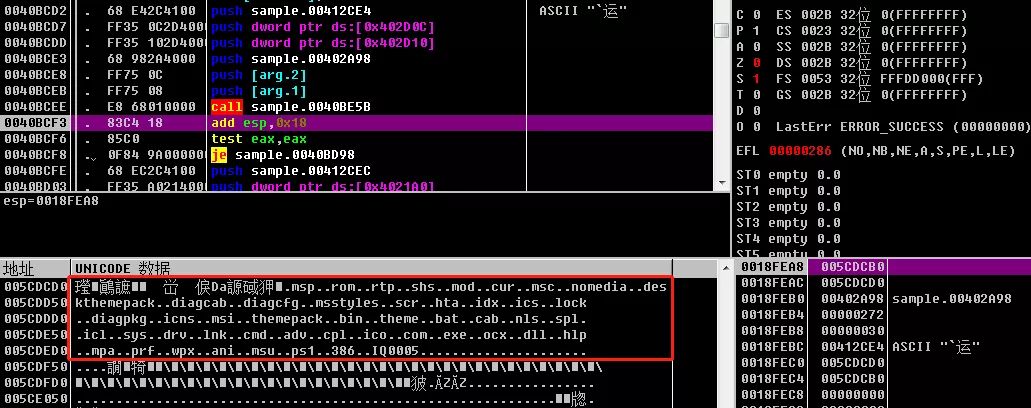

解密出豁免的文件后缀:

解密出豁免的文件及文件夹名:

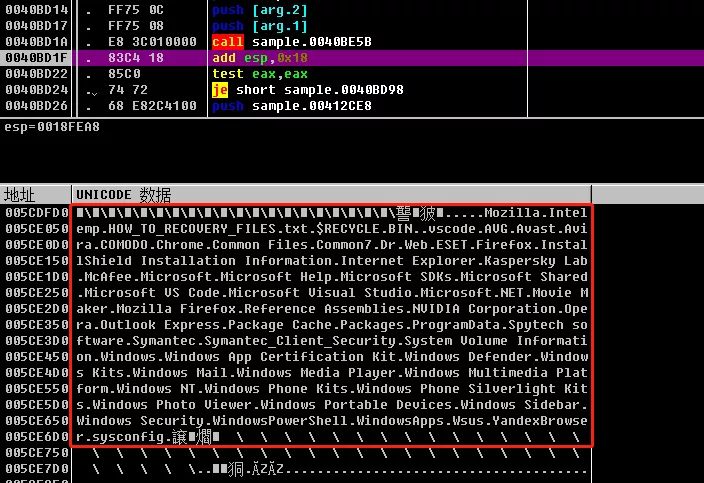

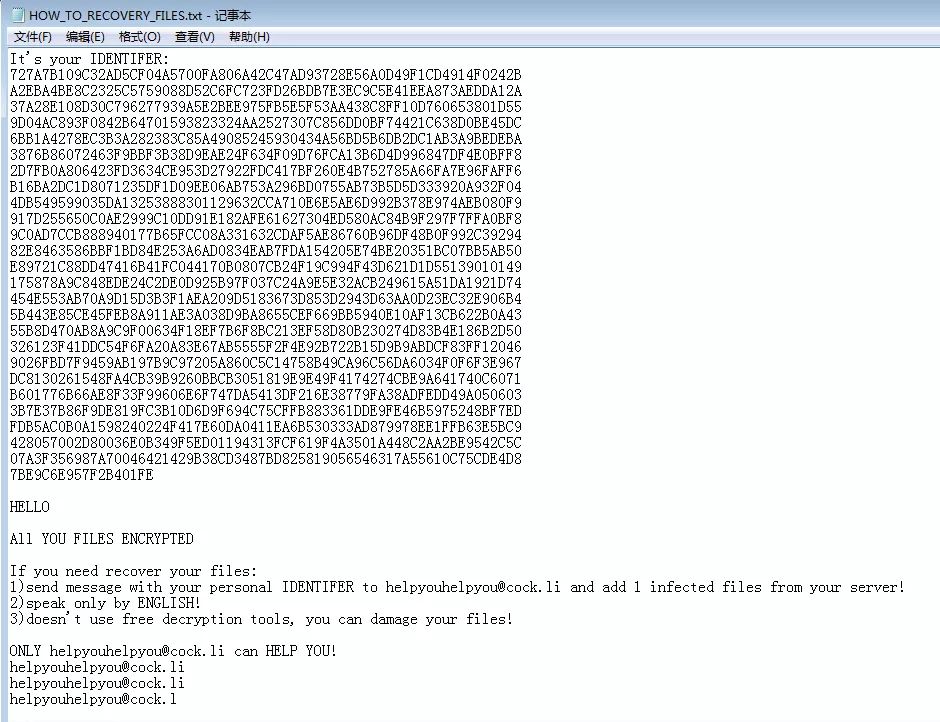

解密出勒索信息文件名:

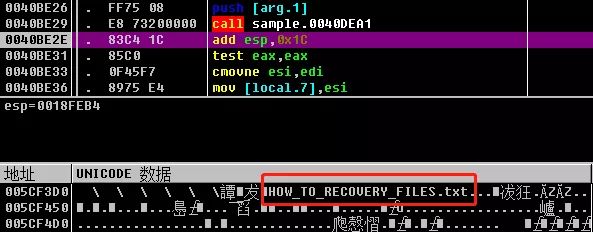

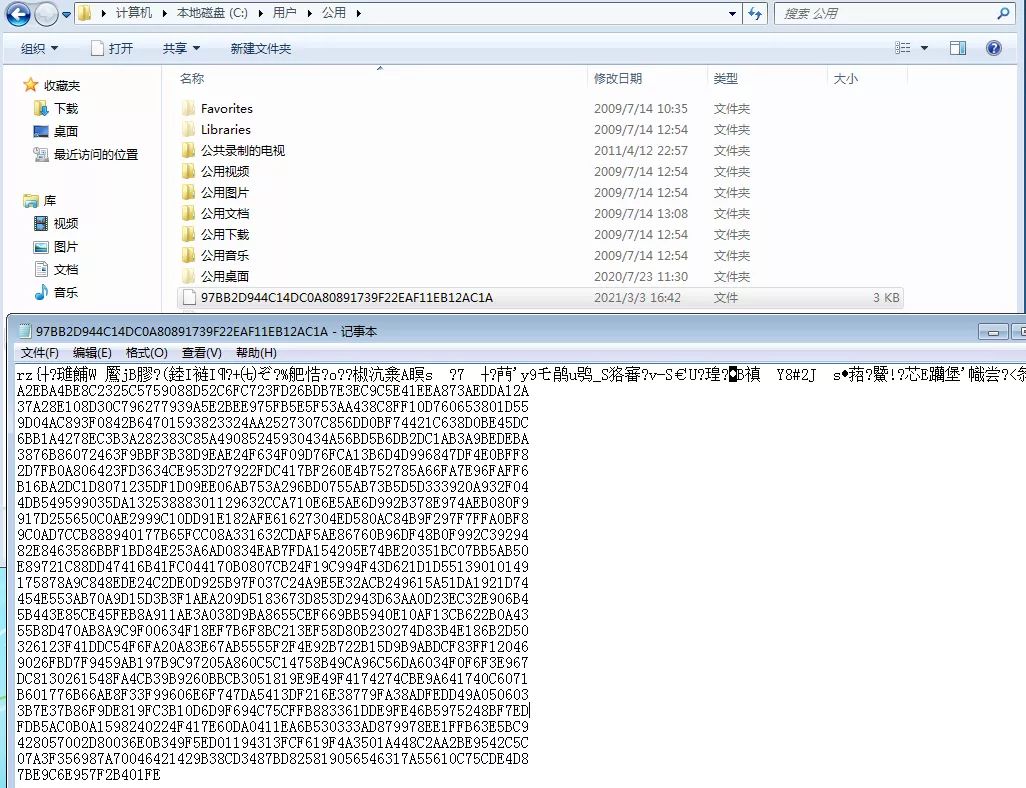

在C:\Users\Public目录写入ID文件:

文件内容如下:

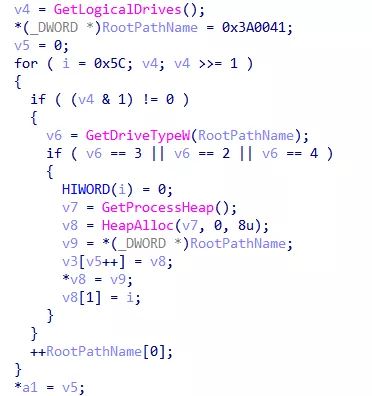

加密3种类型的磁盘:可移动磁盘,固定磁盘,网络磁盘。

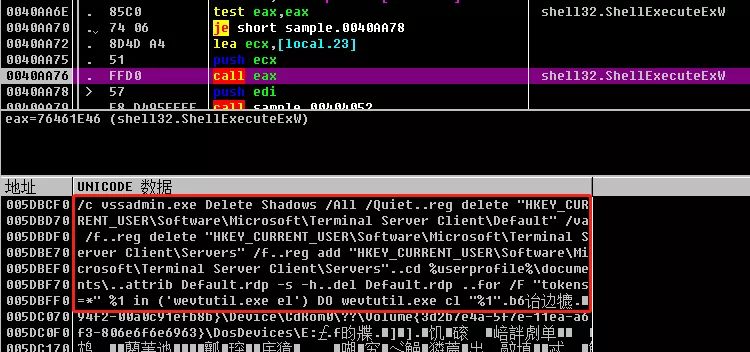

执行命令删除磁盘卷影,并删除注册表中“Terminal Server Client”中的键值,删除远程桌面连接信息文件default.rdp,还会通过wevtutil.exe cl的命令清除日志的相关信息:

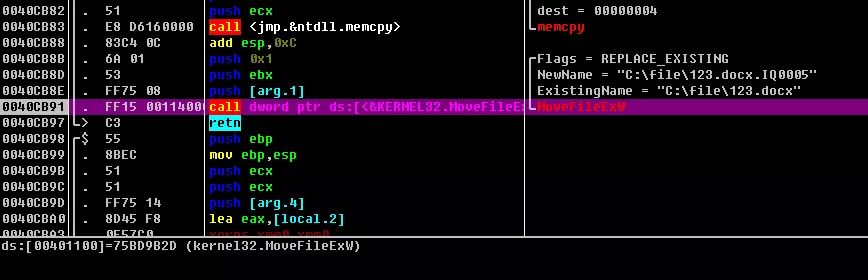

加密文件,加密后缀为”.IQ0005”:

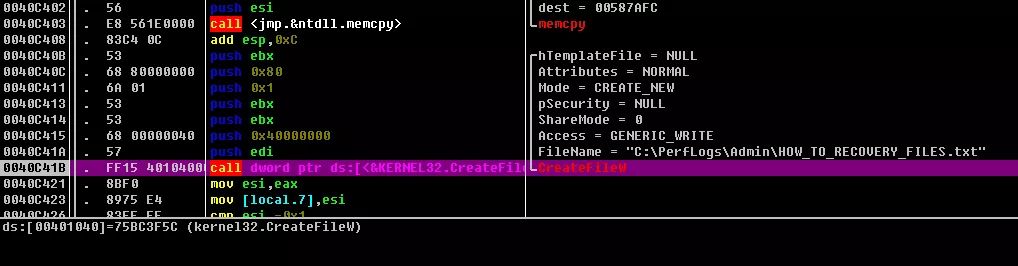

写入勒索信息文件:

勒索信息内容如下:

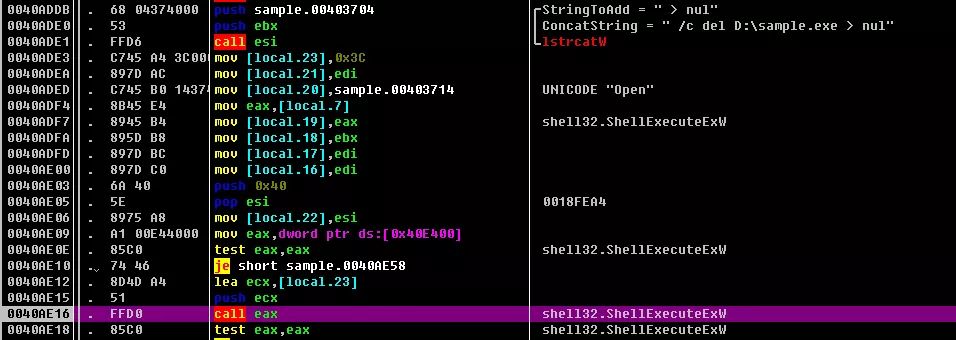

勒索结束后病毒文件自删除:

影响范围

该病毒为最新爆发的变种,国内已出现相关案例,最新版本GlobeImposter 5.1暂时无法解密,相关安全研究机构发现(在江浙、北京等区域)有关案例,该病毒变种对终端用户存在一定的威胁趋势。

解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

广大用户应尽快做好病毒检测与防御措施,防范此次勒索攻击。

病毒检测查杀

1. 网络安全威胁数据联盟成员深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

基础加固

1、及时给系统和应用打补丁,修复常见高危漏洞;

2、对重要的数据文件定期进行非本地备份;

3、不要点击来源不明的邮件附件,不从不明网站下载软件;

4、尽量关闭不必要的文件共享权限;

5、更改主机账户和数据库密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

6、如果业务上无需使用RDP的,建议关闭RDP功能,并尽量不要对外网映射RDP端口和数据库端口。